Le DNS hijacking (détournement DNS) est une pratique qui consiste à détourner la résolution des requêtes DNS (Système de Nom de Domaine). Les requêtes sont manipulées pour rediriger les utilisateurs vers des sites malveillants. Étant donné que chaque organisation a son propre site Web et que chaque employé d’une organisation utilise Internet, le DNS hijacking est une menace importante à prendre en considération pour assurer sa cybersécurité. La TEHTRIS XDR Platform vous aide à prévenir, détecter et remédier à ces types d’attaques.

DNS hijacking : quelle est cette menace ?

Comment détourner un DNS ?

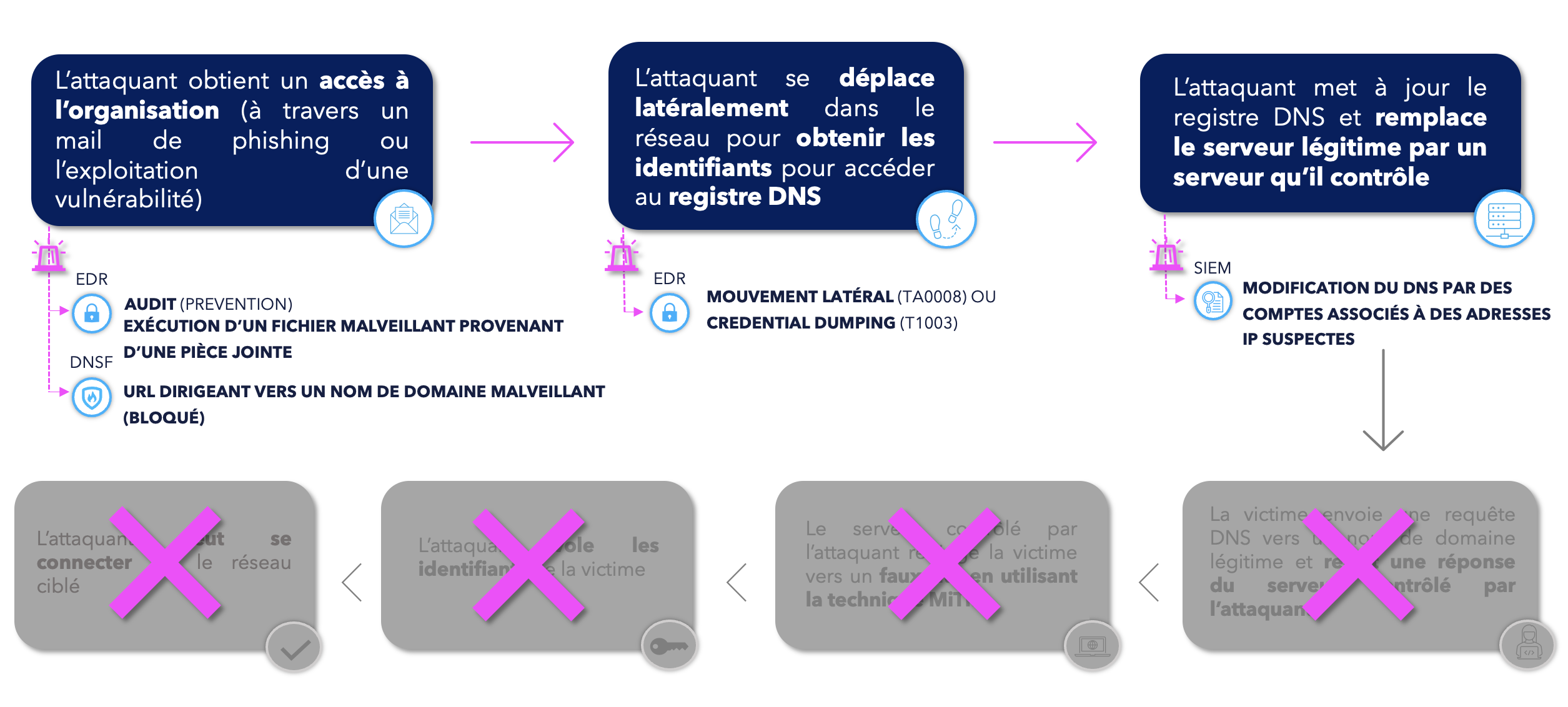

L’attaquant accède au serveur qui contrôle le DNS de l’organisation par divers moyens (tels que l’exploitation de vulnérabilités ou le phishing). Ensuite, il modifie ou falsifie le DNS pendant un certain temps (généralement assez court), ce qui altère les données que les victimes reçoivent d’Internet ainsi que les enregistrements DNS afin de rediriger les victimes vers des serveurs contrôlés par l’attaquant. Tout cela est transparent pour la victime qui visite le site. L’attaquant cherche à obtenir des informations d’identification ou des informations exploitables en utilisant la technique AiTM pour Adversary-in-The-Middle ( T1557 de la matrice MITRE ATT&CK ) également connue sous le nom de MiTM (Man-in-The-Middle).

L’objectif ultime des cybercriminels lorsqu’ils ciblent le DNS d’une organisation est de récupérer les informations d’identification (login/mot de passe) à l’insu des victimes, afin de les utiliser pour accéder aux réseaux et systèmes sensibles.

Exemple : Sea Turtle

En 2019, la menace Sea Turtle, considérée comme du « DNSpionage », a fait l’actualité. Si la campagne Sea Turtle, terriblement efficace car parrainée par un État selon Cisco, s’est limitée à cibler des organisations impliquées dans la sécurité nationale de pays du Moyen-Orient et d’Afrique du Nord, le succès de cette opération et le risque que d’autres cyberacteurs malveillants reproduisent ce schéma d’attaque du système DNS sont des éléments préoccupants.

Comment protéger votre infrastructure contre cette menace ?

L’agence américaine de cybersécurité et de sécurité des infrastructures (CISA) mettait déjà en garde contre cette menace en janvier 2019, donnant des mesures d’atténuation pour limiter les dégâts :

- Vérifier l‘historique DNS

- Changer les mots de passe pour les comptes DNS

- Ajouter l’authentification multi-facteurs aux comptes DNS

- Surveiller les journaux de l’initiative de transparence des certificats

Plate-forme TEHTRIS XDR : protégez votre organisation contre les attaques de détournement de DNS

TEHTRIS EDR/EPP et TEHTRIS DNS Firewall

La plateforme TEHTRIS XDR détectera et arrêtera automatiquement une menace comme Sea Turtle grâce à ses modules intégrés. Comme mentionné ci-dessus, une attaque par détournement de DNS peut commencer de deux manières :

- Par une ou plusieurs compromissions de postes de travail via l’exploitation de vulnérabilités connues :

TEHTRIS EDR détectera la phase de post-exploitation, c’est-à-dire lorsque l’attaquant effectue des actions telles que le Mouvement Latéral (TA0008 de la matrice ATT&CK de MITRE) ou le Credential Dumping (T1003 de la matrice ATT&CK de MITRE). De plus, TEHTRIS EDR dispose d’un module Audit, qui permet de répertorier toutes les vulnérabilités sur les postes/serveurs du parc informatique afin que le RSSI puisse prendre les mesures appropriées pour ne laisser aucune porte ouverte aux attaquants.

- Via le phishing (ou même le spearphishing)

Cela sera détecté par la solution EDR si la menace provient d’un fichier joint. Si la victime clique sur un lien (pour télécharger une charge utile ou une fausse page d’authentification), c’est le module TEHTRIS DNS Firewall quipourra détecter et bloquer la menace en comparant l’URL à sa base de données de domaines malveillants et en l’étudiant avec l’intelligence artificielle pour identifier les domaines générés automatiquement par algorithme (Domain Generation Algorithm, DGA)[1] .

En plus de pouvoir prévenir la compromission, si nécessaire, la fonction « RawData » de TEHTRIS DNS Firewall est un outil forensique et permet d’accéder a posteriori à l’historique du remplacement dans les réponses DNS du client.

TEHTRIS SIEM

TEHTRIS SIEM permet de surveiller les comptes qui peuvent modifier le DNS de l’entreprise. Si les journaux du routeur CISCO ou du serveur DNS où le DNS est géré sont envoyés au SIEM, des alertes peuvent être déclenchées si des comptes associés à des adresses IP malveillantes (comme les nœuds Tor) manipulent le DNS.

L’attaque sera détectée à chaque étape par les modules de la XDR et sera stoppée dans ses premières phases.

Conclusion

Les outils TEHTRIS, unifiés dans la plateforme XDR, offrent des moyens efficaces pour mieux protéger les organisations en traquant les moindres indices liés à cette menace. Les solutions mises en place de bout en bout assurent la sécurité de vos collaborateurs en faisant gagner du temps et de l’efficacité aux équipes de protection du système informatique.

La plateforme TEHTRIS XDR, grâce à sa technologie intégrée, permettra à l’analyste d’avoir une vision large sur ce qui se passe sur son infrastructure en temps réel, et pourra également être utilisée comme un outil forensique décisif.

[1] Les logiciels malveillants utilisent des requêtes vers des noms de domaine générés automatiquement afin de contacter leurs serveurs de contrôle (C2). Ils présentent des caractéristiques différentes de celles des noms de domaine légitimes.