Lors d’un récent communiqué de presse, TEHTRIS annonçait son nouveau partenariat avec Proofpoint dans le but de lutter contre les mails frauduleux, et plus particulièrement contre les attaques par « phishing ».

Mais le « phishing », c’est quoi et ça fonctionne comment exactement ?

Nous allons tenter d’expliquer comment et pourquoi cette technique est encore une réelle menace aujourd’hui, et comment se défendre. Et nous allons évidemment décrire pourquoi la solution TEHTRIS XDR Platform combinée à celle de Proofpoint peuvent y remédier.

Retour sur cette technique d’attaque toujours aussi redoutable en termes d’efficacité

Les mécanismes bien huilés d’une attaque par phishing.

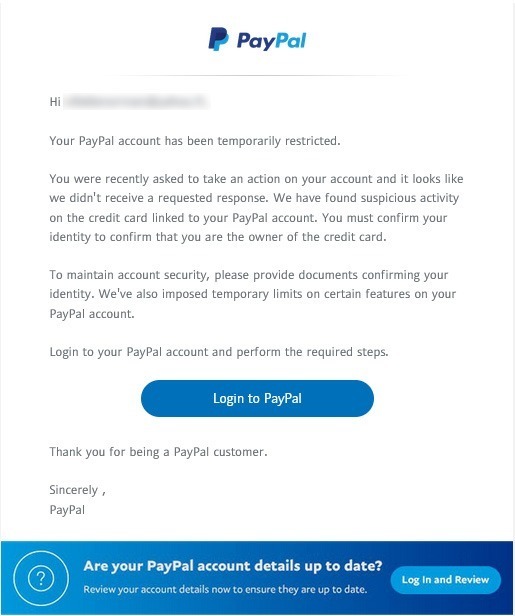

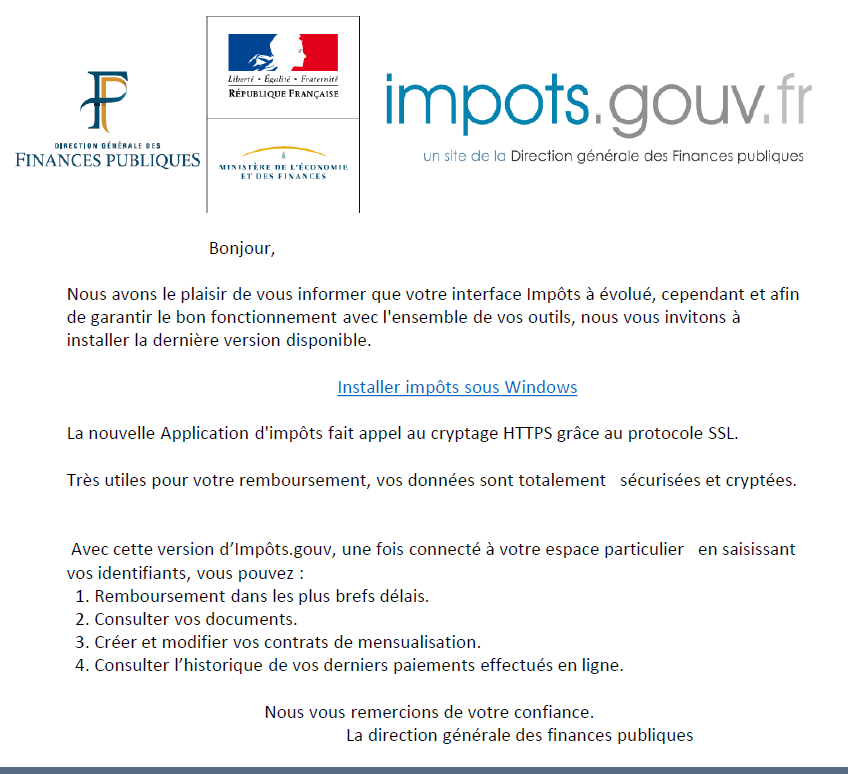

Pour réussir, il faut que tout ait l’air vrai.

La technique de l’hameçonnage, le phishing, consiste à faire croire à la victime qu’elle s’adresse à un tiers de confiance (banque, administration, organismes publics…) et qu’elle peut, sans crainte, lui fournir les informations qui sont demandées. Et évidemment, ces informations sont en général des données personnelles qui vont servir au fraudeur à perpétrer une usurpation d’identité.

Aujourd’hui, nous recevons toutes et tous des centaines de « spams » qui nous annoncent que nous avons gagné à la loterie nationale ou qu’un vieux cousin éloigné nous lègue toute sa fortune.

Tous ces courriers sont en général directement placés dans le dossier « mails indésirables » par les systèmes qui ont appris à les détecter : fautes d’orthographe, adresses emails en provenance d’un pays réputé comme hostile, erreurs de mise en page, en-tête des emails erronées, etc…

Cependant, certains de ces mails de phishing finissent dans notre boîte de réception, et beaucoup (trop) de gens se laissent berner par leur contenu particulièrement bien réalisé, tant d’un point de vue technique que visuel.

Il s’agit en général de campagnes bien préparées, et dont les victimes sont choisies.

Les attaquants vont travailler leur campagne, et réaliser un vrai travail de « screening ». Le criblage de leurs cibles va passer par une multitude d’étapes : utilisation des réseaux sociaux pour identifier les caractéristiques individuelles, vols de données collectées par certains sites web (les cookies sont des mines d’or pour les attaquants), infiltration dans les salons de discussions des « supports clients » pour récupérer les bases utilisateurs, etc…

Et pour certaines campagnes, le travail des attaquants va encore plus loin. Ils cherchent à entrer en contact avec les cibles pour créer du lien et gagner la confiance. On parle alors d’attaques par harponnage (spear-phishing) et non plus par hameçonnage.

Enfin, il existe une dernière technique, que l’on appelle le « Whaling ». C’est une forme de harponnage très avancé qui cible des personnes très importantes dans une organisation. Le whaling est une attaque très préparée, complexe mais généralement redoutable en termes d’efficacité.

Quelques chiffres sur le phishing

De nombreux rapports en 2020, font état de l’impact du phishing pour les entreprises (*/**)

Un récent rapport du FBI et du Internet Crime Complaint Center (IC3) viennent appuyer ces statistiques. Ces derniers ont reçu un nombre record de plaintes de citoyens américains en 2020. Plus de 241 342 victimes se sont manifestées, sans compter toutes celles qui ne le font pas. Selon Proofpoint dans son septième rapport annuel « State of the Phish », en France et en Allemagne une entreprise sur deux est victime d’une attaque Phishing réussie.

Si le phishing reste peu coûteux à mettre en œuvre pour les criminels, il l’est pour les victimes.

Les attaques de type BEC (Business Email Compromise), qui regroupent les 3 méthodes décrites précédemment, ont coûté en 2020 plus de 1,8 milliards de dollars aux entreprises américaines.

Tous ces chiffres donnent le vertige, mais prouvent qu’en 2021, la menace reste bien réelle et coûte encore très cher aux entreprises. Sans compter le renforcement des législations nationales qui peuvent coûter des centaines de millions de dollars de pénalités en cas de pertes de données personnelles.

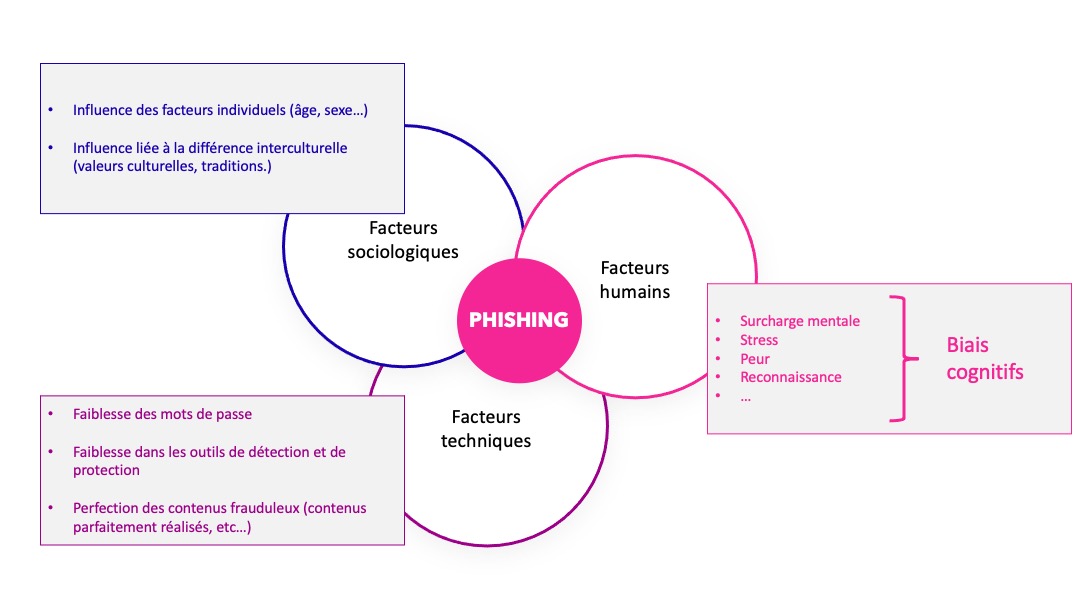

Quoi qu’il arrive, quel que soit la cible ou l’objectif, et quelle que soit la technique employée, l’attaquant exploitera toujours la même faille : la faiblesse humaine.

Pourquoi « le poisson » voit (encore) l’appât et non l’hameçon ?

L’une des forces des groupes cybercriminels, c’est l’organisation et la maîtrise de toutes les techniques nécessaires pour atteindre leurs objectifs.

On le sait, les gangs savent parfaitement ce qu’ils veulent, et savent se donner les moyens de l’obtenir.

L’organisation est clé, mais ils ont également compris qu’il fallait maîtriser l’art de la guerre.

De la guerre technologique bien sûr, mais également de la guerre psychologique. Être capables de maîtriser les faiblesses psychologiques des individus qu’ils ciblent, savoir manipuler l’être humain à la perfection est l’une des clés de leurs succès.

Le phishing, le spear-phishing et le whaling tirent leur efficacité du fait qu’ils s’appuient sur la faiblesse.

La faiblesse de l’être humain d’une part… Et c’est sans doute la plus complexe à gérer parce qu’elle fait appel à des notions psychologiques et sociales qui sont très difficiles à maîtriser et à canaliser. Les biais cognitifs sont des perturbateurs de la réflexion qui conduisent la plupart du temps aux mauvais choix.

Le social engineering et les attaques qui en découlent exploitent les faiblesses dans la prise de décision humaine, faiblesses systématiquement associées aux biais cognitifs.

Les attaquants savent que lorsqu’une personne risque de perdre quelque chose, comme ses données ou de l’argent, elle est très vite encline à prendre des décisions plus risquées et plus hâtives.

Et cela est dû à un biais cognitif associé à ce que l’on appelle l’effet de cadrage. La prise de décision d’une personne est modelée par la manière dont on lui pose la question, et par qui elle lui est posée. Si le demandeur représente une autorité (police, banque, patron…), alors la victime répondra vite par peur d’être réprimandée.

En situation de stress intense, où de surcharge de travail, une personne fragile ou sensible va mal évaluer une situation, un mail, un fichier et va cliquer.

Il existe plus de 200 biais, autant de failles donc, que l’attaquant pourra utiliser pour arriver à ses fins.

Et d’autre part à la faiblesse technologique qui permet aux attaques de passer au travers des mailles d’un filet toujours trop perméable.

Mais alors, comment lutter ?

On l’a compris, les attaques de types « phishing » sont toujours aussi nombreuses, et leur nombre ne fait que croître. Leur efficacité reste redoutable, et leurs conséquences sont parfois dévastatrices.

Mais il est possible de lutter, et pour ça, il faut s’organiser sur 2 fronts : la sensibilisation et la protection. La conférence Hack-it-In à laquelle participe TEHTRIS en est un exemple, avec notamment le partenariat ENSEIRB-MATMECA qui proposent de nombreuses conférences sur des notions diverses comme le hacking, le cyber-espionnage, la cyber-surveillance, mais aussi les techniques offensives et défensives qui font l’actualité.

Voici une autre action encouragée par la pépite Bordelaise, cette fois, il s’agit d’une campagne de sensibilisation au monde cyber réalisée par des lycéens :

Éduquer sur la vigilance est un travail de chaque instant, et il revient à chacun d’apprendre à ses proches, ses collègues, ses amis comment détecter, lire ou comprendre qu’il est la cible d’une tentative de fraude.

La protection, quant à elle, est une affaire de spécialistes, car elle nécessite une multitude de savoir-faire technologiques.

Et c’est la raison de l’association de TEHTRIS et PROOFPOINT. La protection contre les attaques ciblées (TAP) de Proofpoint offre une approche innovante pour détecter, analyser et bloquer les menaces avancées qui visent le personnel. Elle offre également une visibilité unique sur ces menaces et fournit des renseignements à TEHTRIS pour assurer une protection multicouche de premier ordre.

La plateforme TEHTRIS XDR améliore la productivité des équipes techniques grâce à des capacités de détection et de réponse sans précédent. Elle unifie ses composants en une seule plateforme pour éliminer les angles morts du réseau.

En croisant les technologies de pointe apportées par la TEHTRIS XDR Platform et les capacités techniques de Proofpoint (Email Protection et Targeted Attack Protection), nous offrons à nos clients 2 principaux avantages :

- Une double vision, tant sur le poste de travail que sur le contenu du mail, pour assurer un filtrage puissant et une protection optimale

- Une hyper automatisation pour réduire les temps d’intervention et de remédiation.

Ce partenariat technique offre aux clients communs la possibilité de protéger leur personnel et leurs terminaux contre le paysage actuel des menaces. Il offre des avantages supplémentaires en matière de sécurité et une visibilité accrue.

Conclusion

La lutte contre les cyberattaques, et en particulier contre les mails frauduleux, est un combat complexe mais indispensable. On l’a vu, le phishing et ses dérivés font partie des attaques les plus rentables à ce jour, et restent celles qui sont les moins bien détectées.

En combinant leurs expertises et leurs solutions, TEHTRIS et Proofpoint proposent aujourd’hui la solution la plus complète de détection précoce et automatisée des emails frauduleux en Europe.

Cette association marque le début d’une nouvelle ère de lutte contre le phishing dont on sait aujourd’hui que c’est une des cyberattaques les plus redoutables du fait de son impressionnante efficacité.