Cinq Stratégies pour Garantir des Solutions Fiables et un Support de Qualité pour le Mid-Market

Les entreprises du Mid Market font souvent face à des défis propres à ce segment. Des... Lire la suite

Les entreprises du Mid Market font souvent face à des défis propres à ce segment. Des... Lire la suite

Dans la dernière série à succès de Netflix, un président fictif — interprété par Robert De... Lire la suite

En tant que CISO travaillant dans le secteur de la santé, optimiser la cybersécurité de votre... Lire la suite

Si vous êtes un dirigeant de PME cherchant à renforcer rapidement, mais surtout efficacement, la cybersécurité... Lire la suite

La cybersécurité est devenue une bataille de machines contre machines, où l’IA est exploitée aussi bien... Lire la suite

Dans un paysage de menaces en constante évolution, la configuration de vos solutions devient un facteur... Lire la suite

Les Jeux Olympiques arrivent très prochainement en France ! Mais les cyber attaquants, qui privilégient les cibles... Lire la suite

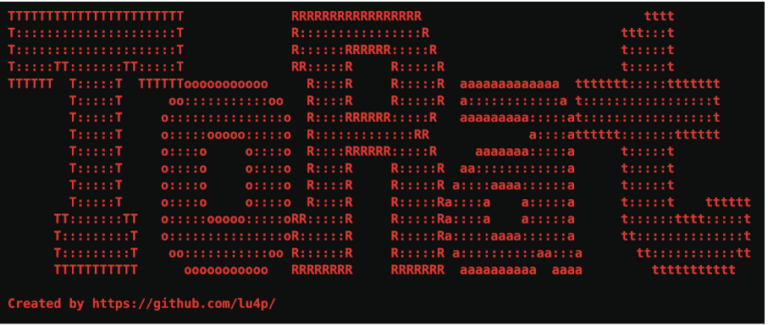

ToRat est un RAT (Remote Administration tool) open source développé en go. Il est trouvable sur... Lire la suite

MedusaLocker est un malware extrêmement actif au moment de la rédaction de cet article, y compris... Lire la suite

Si vous êtes un dirigeant de PME cherchant à renforcer rapidement, mais surtout efficacement, la cybersécurité... Lire la suite

L'équipe R&D en IA de TEHTRIS a développé un module basé sur l'Intelligence Artificielle appelé Cyberia... Lire la suite

Modifiant automatiquement son code et son comportement, un malware alimenté par l’Intelligence Artificielle est désormais capable... Lire la suite