En semaine 48, les adresses IP à l’origine de la majorité de l’activité réseau malveillante sur les honeypots sont enregistrées aux Etats-Unis (19,42%), aux Pays-Bas (15,44%), au Royaume-Uni (11,68%), en Bulgarie (7,96%), en Chine (7,43%) et en Russie (6,06%).

Cette semaine, TEHTRIS évoque 3 activités malveillantes observées sur son réseau de honeypots déployé à l’international.

Des tentatives persistantes de compromission d’identifiants par défaut sur SSH

Identifiant par défaut : nproc/nproc

Cette semaine, près de 20% des tentatives de compromission sur SSH correspondent à l’utilisation des identifiants nproc/nproc sur tous nos honeypots européens par près de 3 500 IP uniques.

La combinaison du login « nproc » avec le mot de passe « nproc correspond à des identifiants utilisés sur des machines fonctionnant sous Linux. La commande « nproc » permet d’afficher le nombre d’unités de traitement disponibles. Cette commande peut être utilisée dans les diagnostics du système. Cela fait partie des utilitaires GNU Core, et est disponible sur tous les systèmes d’exploitation Linux modernes.

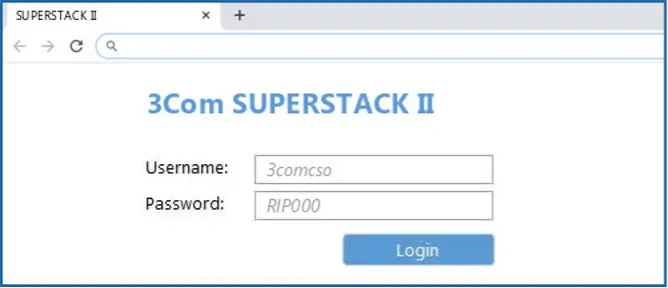

Identifiant par défaut : 3comcso/RIP000

Pour accéder à votre routeur 3Com SUPERSTACK II, il vous suffit de vous connecter à l’IP de l’appareil et d’utiliser le login et le mot de passe associés. Mais il est également possible d’utiliser les identifiants par défaut qui correspondent au login « 3comcso » et au mot de passe « RIP000 ».

Les cyber attaquants n’ont plus qu’à tester un vaste nombre d’adresses IP avec ces identifiants, de façon automatique, pour trouver des routeurs compromis.

Cette semaine, ces identifiants par défaut ont été testés par 6 IP uniques sur nos honeypots en Europe, ciblant principalement des infrastructures polonaises, allemandes, belges, mais aussi tchèques, italiennes, françaises, finlandaises, néerlandaises, britanniques et lituaniennes.

IoCs :

| IP | % | AS | Pays |

| 195.3.147[.]57 | 50.225% | AS 41390 RN Data SIA | LV |

| 193.105.134[.]95 | 45.27% | AS 42237 w1n ltd | SE |

| 45.141.84[.]126 | 3.153% | AS 206728 Media Land LLC | RU |

| 45.141.84[.]10 | 0.676% | AS 206728 Media Land LLC | RU |

| 185.217.1[.]246 | 0.45% | AS 42237 w1n ltd | SE |

| 31.184.198[.]71 | 0.225% | AS 34665 Petersburg Internet Network ltd. | RU |

L’IP russe 45.141.84[.]126 est répertoriée comme appartenant au cyber groupe malveillant Karakurt depuis août 2022.

L’emploi de méthodes automatiques permet aux cyber criminels de tenter de gagner des accès en utilisant les identifiants et mots de passe par défaut en ciblant tout l’Internet.

TEHTRIS recommande de modifier les mots de passe par défaut de tous vos appareils connectés, et plus largement de respecter une bonne hygiène digitale, afin d’éviter de tomber dans le piège de ces cyberattaques automatisées.

Nouvelles tentatives de bruteforce sur le protocole SMB

Cette semaine, plus de 30% des IP qui ont réalisé des tentatives de bruteforce sur le protocole SMB des honeypots TEHTRIS sont des IP inconnues des bases de données publiques. 5 d’entre elles sont localisées en Amérique du Sud.

IoCs :

| IP | AS | Pays |

| 152.231.117[.]27 | AS 27651 ENTEL CHILE S.A. | CL |

| 186.122.247[.]214 | AS 11664 Techtel LMDS Comunicaciones Interactivas S.A. | PY |

| 96.10.242[.]118 | AS 11426 TWC-11426-CAROLINAS | US |

| 220.133.4[.]234 | AS 3462 Data Communication Business Group | TW |

| 186.10.109[.]195 | AS 27651 ENTEL CHILE S.A. | CL |

| 187.169.25[.]126 | AS 8151 Uninet S.A. de C.V. | MX |

| 201.243.229[.]91 | AS 8048 CANTV Servicios, Venezuela | VE |

Attention aux scans automatiques de vulnérabilités

Cette semaine, 208 tentatives de scan sur nos honeypots européens ont été réalisés à l’aide de la requête url :

GET /w00tw00t.at.ISC.SANS.DFind:)Si vous repérez ce type de log sur vos infrastructures, c’est qu’un scan est en cours sur votre site et/ou serveur, soit à l’occasion d’un audit officiel, soit car il est réalisé par un cyber criminel, en utilisant un outil de type scanner de vulnérabilités tel que Dfind port scanner.

3 adresses IP uniques ont requêté cet url. Voici les IoCs :

- 167.114.137[.]244 – AS 16276 OVH SAS (CA)

- 178.238.238[.]29 – AS 51167 Contabo GmbH (DE)

- 198.50.176[.]11 – AS 16276 OVH SAS (CA)

A noter, dans les bases de données publiques, la première adresse IP est associée au Grandoreiro banking trojan par Zscaler depuis août 2022. Selon leur étude, cette campagne cible les organisations des pays hispanophones, comme l’Espagne et le Mexique, des secteurs tels que celui de l’automobile ou de l’industrie chimique.

Ces scans lancés à grande échelle par les cyber attaquants permettent de trouver des cibles vulnérables à leur malware ou de repérer les vulnérabilités de leur cible afin de créer le malware adéquat.

TEHTRIS recommande que vous protégiez votre site internet et vos serveurs des scans extérieurs car ils peuvent révéler des informations sensibles concernant les failles technologiques des outils que vous utilisez au quotidien. La solution TEHTRIS EDR, unifié avec des modules complémentaires au sein de la XDR Platform, dispose d’un module Audit, qui permet de répertorier toutes les vulnérabilités sur les postes/serveurs.