Plusieurs chercheurs ont révélé l’existence d’applications disponibles sur le Google Play Store contenant un programme malveillant de la famille de Joker. Joker est un malware découvert en 2019 qui cherche notamment à voler les SMS et à faire souscrire ses victimes à des programmes premium. Ce type d’applications fait partie de la famille surnommée fleeceware (de l’anglais to fleece qui veut dire escroquer).

Ainsi, selon une étude menée par les chercheurs de ZScaler, une cinquantaine d’applications contenant Joker ont été identifiées sur le Google Store. Ces dernières souscrivent à des abonnements payants à l’insu de l’utilisateur. Pour ce faire, elles accèdent aux SMS et au répertoire du téléphone afin de récupérer le code de validation pour activer l’abonnement.

Les applications peuvent être regroupées par thématiques :

Plus de la moitié sont des applications de messagerie et 1/5ème sont des applications de claviers / émojis, en cohérence avec les accès dont a besoin Joker pour fonctionner (à savoir l’accès au SMS). L’utilisateur peut attribuer des droits élevés à l’application s’il l’utilise comme application de gestion de messages par défaut.

Il est à souligner que deux applications sont des applications de santé, qui n’ont a priori pas de légitimité à accéder aux SMS d’un téléphone. Selon les bonnes pratiques numériques, il est recommandé de ne pas donner d’autorisation à une application qui ne soit pas nécessaire à son bon fonctionnement. L’utilisation d’un outil de sécurité, à l’instar de l’agent TEHTRIS MTD, permet de vérifier les droits et autorisations attribués aux applications Android à tout moment pour s’assurer qu’aucune autorisation abusive n’a été donnée.

Aussi, dans un tweet publié le 13/07/22, un analyste a identifié 8 autres applications disponibles sur le Google Play Store correspondant à plus de 3 millions de téléchargements, qui comprenaient un malware souscrivant à des services payants. Selon Malwarebytes, il s’agit bien d’un variant de Joker. Google a retiré les applications ce mois de juillet 2022.

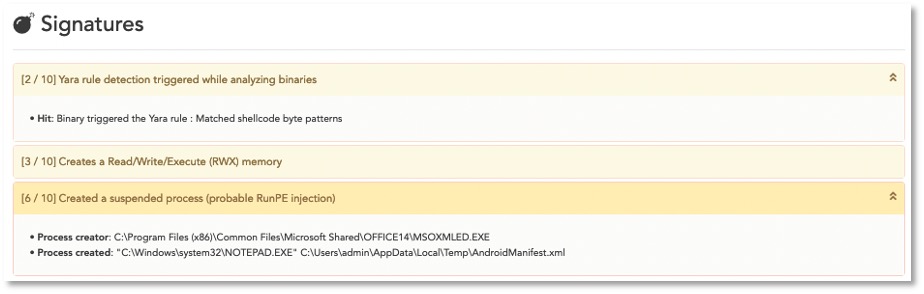

Une application malveillante de type Joker sera détectée par l’agent TEHTRIS Mobile Threat Defense (MTD) qui remontera des alertes dans la plateforme TEHTRIS XDR notifiant de l’installation d’une APK malveillante, ainsi que d’une requête DNS à destination d’un nom de domaine réputé dangereux. En effet, MTD scanne toutes les applications dès leur installation et à chaque mise à jour et les analyse automatiquement dans la base de renseignement d’intérêt cyber Cyber Threat Intelligence (CTI). Par ailleurs, couplé au module DNS Firewall, il bloque les requêtes vers des sites défavorablement connus de la base de données TEHTRIS.

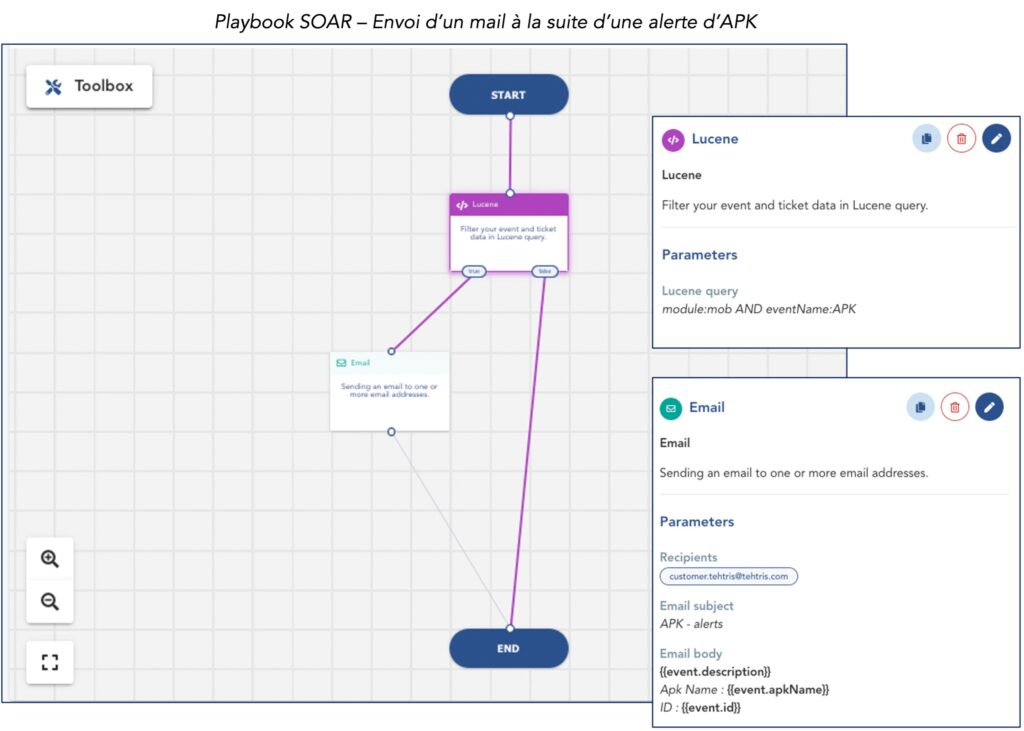

Par ailleurs, du fait de la gravité de ces événements de sécurité, il est possible d’alerter en temps réel du déclenchement de l’une de ces alertes (par l’envoi d’un mail ou d’un SMS directement au superviseur, par exemple) via l’outil d’automatisation TEHTRIS SOAR.

Le module TEHTRIS MTD permet une défense en profondeur des appareils mobiles. En plus d’être alerté de l’installation d’une application malveillante, il est possible de programmer des scans de sécurité réguliers pour s’assurer qu’aucun appareil n’est compromis.

Le respect des bonnes pratiques numériques ainsi que l’utilisation d’un logiciel de sécurité permettent de se protéger contre les malwares de type fleeceware.

Sources :

Feed Threat Research TEHTRIS