Une bonne compréhension des menaces actuelles est nécessaire pour parvenir à une bonne position de sécurité. Le rapport suivant présente les tendances actuelles qui se dégagent du bruit de fond de l’internet en se basant sur les données des deux semaines de logs de nos Honeypots.

Retrouvez notre précédent rapport bimensuel ici , et abonnez-vous gratuitement pour obtenir encore plus d’informations précieuses.

Microsoft patch Tuesday – CVE-2023-21554

À l’occasion du Patch Tuesday de Microsoft le 11 avril, la CVE-2023-21554 (CVSSv3 : 9.8) concernant le service middleware Windows Message Queuing (MSMQ) a été divulguée. Elle a également été baptisée QueueJumper. La complexité de l’attaque est faible et ne nécessite pas de privilèges ou d’interaction avec l’utilisateur. Pour exploiter cette vulnérabilité, les acteurs malveillants doivent envoyer un paquet MSMQ malveillant à un service MSMQ en écoute. Microsoft indique que le service nommé Message Queuing est en écoute sur la machine via le port TCP 1801.

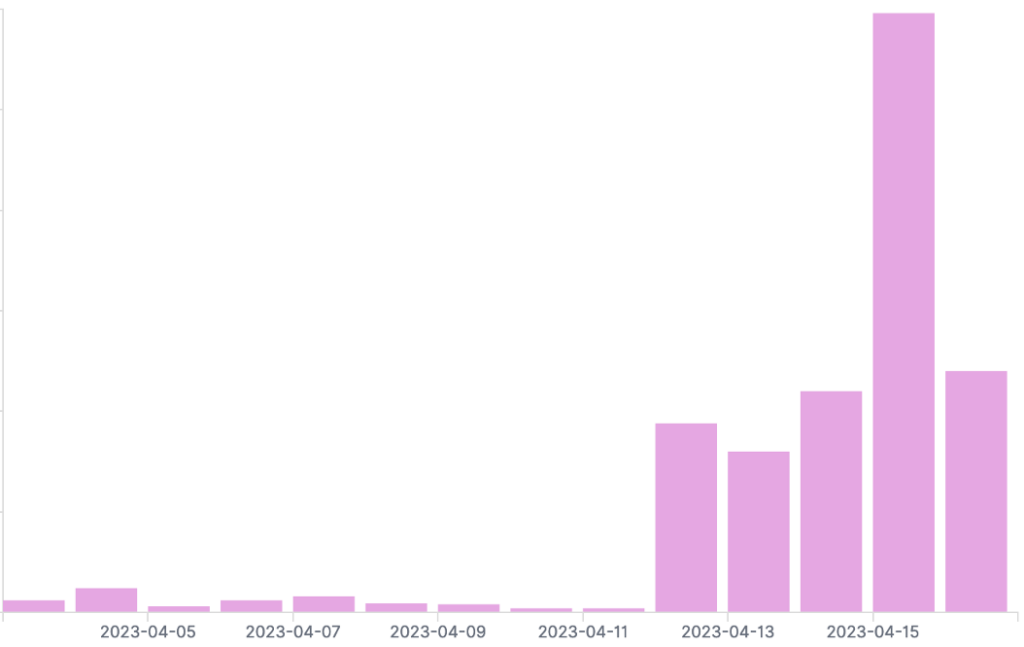

Sur notre réseau mondial de honeypots, nous avons observé un pic d’appels vers le port 1801/TCP juste après la divulgation de la vulnérabilité, soit le 12 avril. Le samedi, alors que la plupart des organisations étaient fermées pour le week-end, les acteurs malveillants ont accéléré le rythme. Nous pensons que ces tentatives d’exploitation continueront à se développer dans les jours à venir, car les organisations ont besoin de temps afin de patcher tous leurs appareils pour les protéger de cette menace.

Pic sur le port 1801 surveillé par notre réseau mondial de honeypots

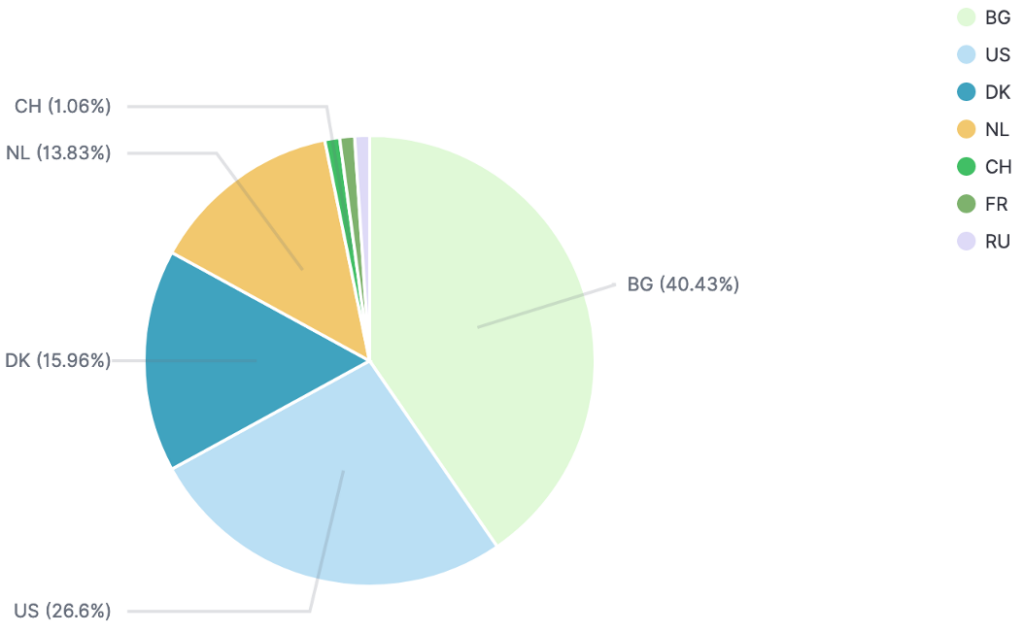

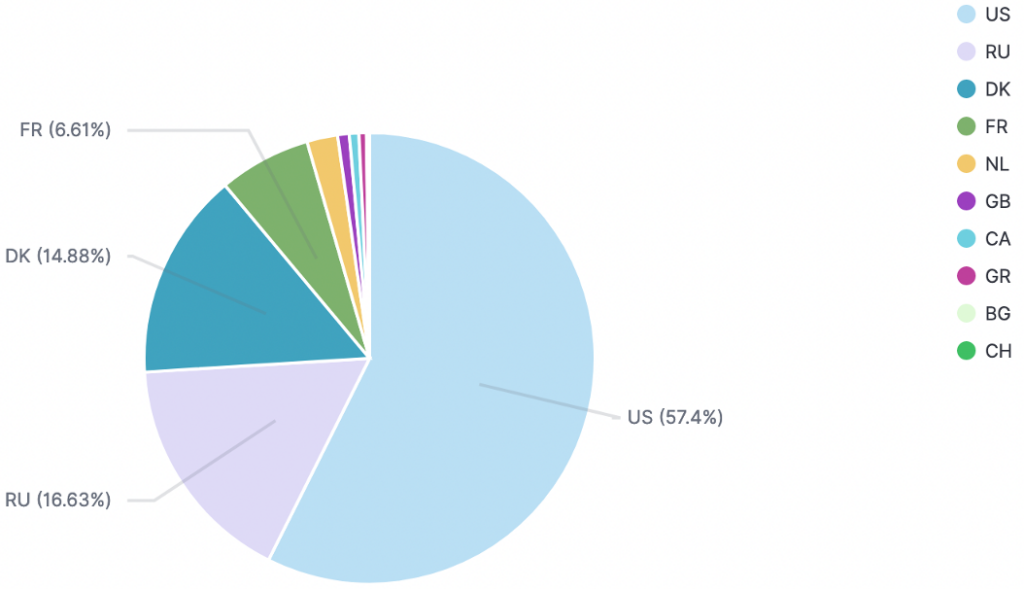

Avant la divulgation de la vulnérabilité, nous avons observé que la plupart des adresses IP qui surveillaient ce port/protocole en particulier étaient bulgares. Après la divulgation, nous avons observé que la plupart des adresses IP analysant le cyberespace pour trouver le port 1801 ouvert sur TCP étaient hébergées aux États-Unis.

Répartition des adresses IP malveillantes avant la divulgation (du 1er au 11 avril)

Répartition des adresses IP malveillantes après la divulgation (du 12 au 17 avril)

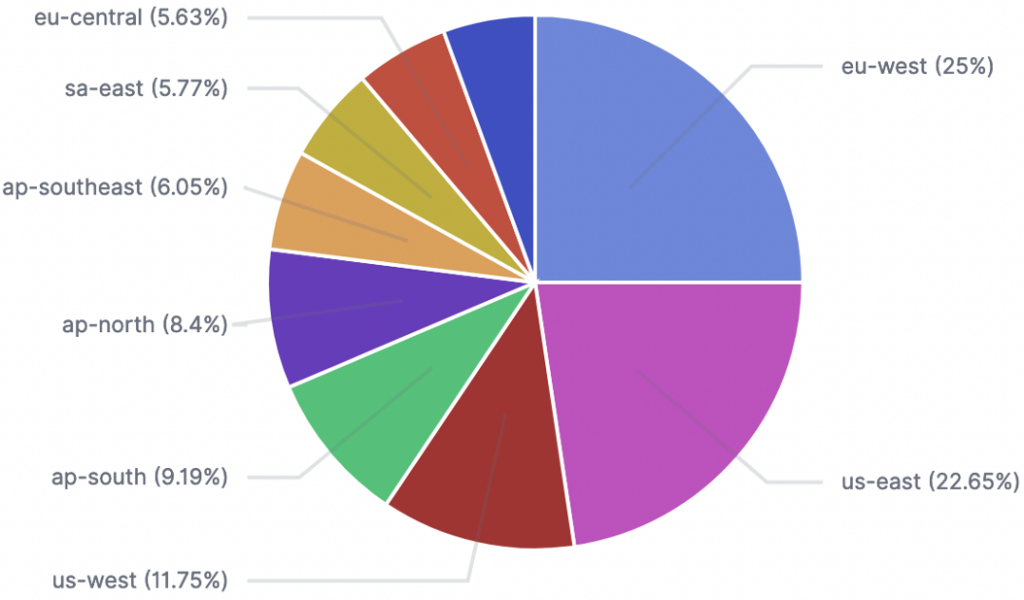

Après le 12 avril, les adresses IP de nos honeypots les plus ciblés sont localisées aux États-Unis et en Europe occidentale.

Répartition des honeypots ciblés après la divulgation (du 12 au 17 avril)

TEHTRIS recommande de déployer le correctif de Microsoft pour la vulnérabilité MSMQ QueueJumper ou, comme solution de contournement, de bloquer les connexions 1801/TCP.

Tentative d’exploitation de Mikrotik Winbox (CVE-2018-14847)

La CVE-2018-14847 (CVSSv3 : 9,1) concerne les MikroTik RouterOS jusqu’à la version 6.42. Elle permet à des attaquants non authentifiés de lire des fichiers arbitraires à distance et à des attaquants distants authentifiés d’écrire des fichiers arbitraires à cause d’une vulnérabilité de traversée de répertoire dans l’interface WinBox.

Le 7avril, sur l’un de nos honeypots situés dans le nord de l’Asie Pacifique, nous avons trouvé cette tentative de RCE (Remote Command Execution) de Mikrotik Winbox sur le port 22/TCP.

Un seul acteur cyber malveillant a effectué cette tentative d’exploitation. L’adresse IP est la suivante : 104.223.37[.]118. Elle est hébergée par l’AS 8100 ASN-QUADRANET-GLOBAL américaine, et est connue des bases de données publiques identifiant les IP malveillantes.

Exploitation SSH – Abus des identifiants de connexion Huawei

Ces deux dernières semaines, environ 200 adresses IP ont tenté de se connecter aux services SSH de nos honeypots en utilisant « huawei » comme identifiant.

Les mots de passe les plus utilisés, associés au login « huawei », sont les suivants :

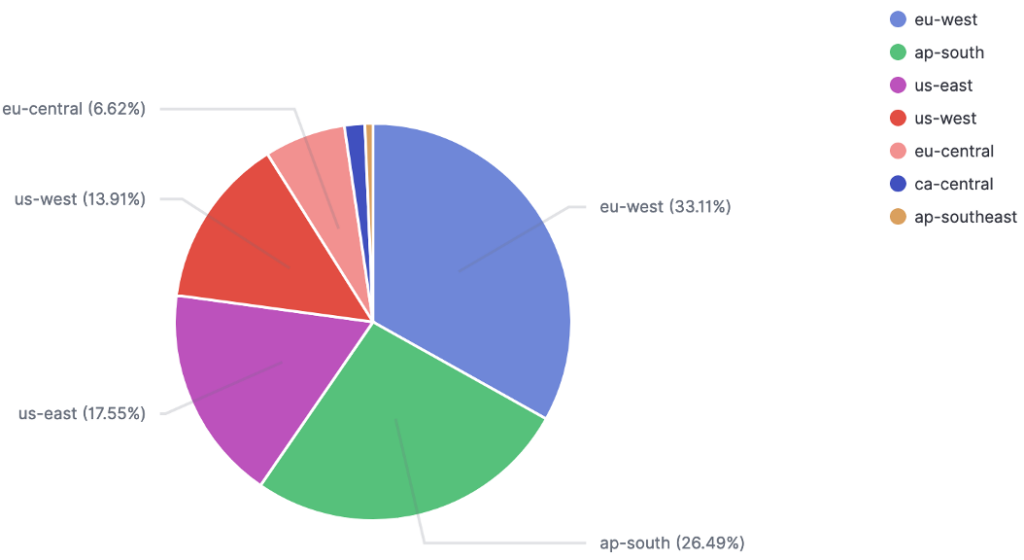

Ci-dessous, vous trouverez une répartition de nos honeypots ciblés dans le monde entier :

Top 10 des IoCs :

92.50.249[.]166

87.219.167[.]66

54.39.96[.]44

43.156.5[.]135

43.156.146[.]134

23.94.0[.]113

96.84.198[.]29

94.70.166[.]88

93.157.174[.]208

92.119.231[.]13