Une bonne compréhension des menaces actives est nécessaire pour parvenir à une bonne position de sécurité. Le rapport suivant présente les tendances actuelles qui se dégagent du bruit de fond de l’internet. Les données sont fournies à partir de deux semaines de logs de nos honeypots déployés mondialement.

Tentatives de connexion SSH : focus sur 2 adresses IP françaises

Ces deux dernières semaines, 10 % des tentatives de connexion SSH sur nos honeypots européens provenaient de deux adresses IP françaises seulement :

La première est 54.36.126[.]205, qui a testé plus de 23 000 identifiants en seulement 4 heures dans les matinées du 30et 31 mars. Le tableau ci-dessous montre les 10 principaux identifiants testés :

| Login | Mot de passe |

| developer | mar20lt |

| nagios | 555555 |

| test | 333333 |

| wso2 | 123qwe |

| plex | abcd1234 |

| webdev | 54321 |

| mattermost | usr |

| matrix | 1qaz@WSX |

| start | start |

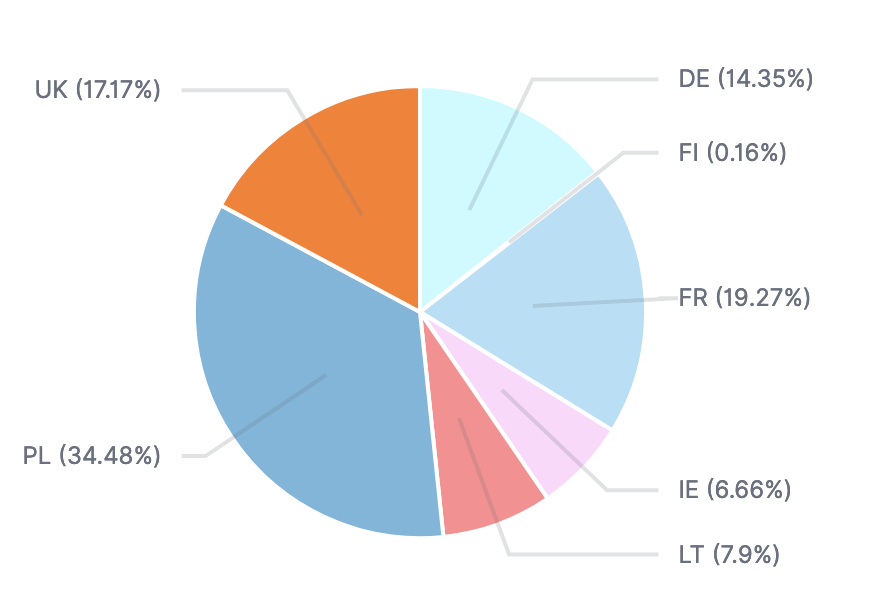

Les pays ciblés se répartissent comme suit :

La deuxième adresse IP est 51.91.136[.]234, qui – suivant le même schéma – a testé plus de 13 000 identifiants en quelques heures le lundi 30 mars. Le tableau ci-dessous montre les 10 principaux identifiants utilisés :

| Login | Mot de passe |

| steam | 0 |

| centos | 123456789 |

| deployer | 123456 |

| remote2 | remote2 |

| root2 | root2 |

| user1 | user1 |

| oracle | 1111 |

| oracle | 111111 |

| oracle | 123 |

| oracle | 123123 |

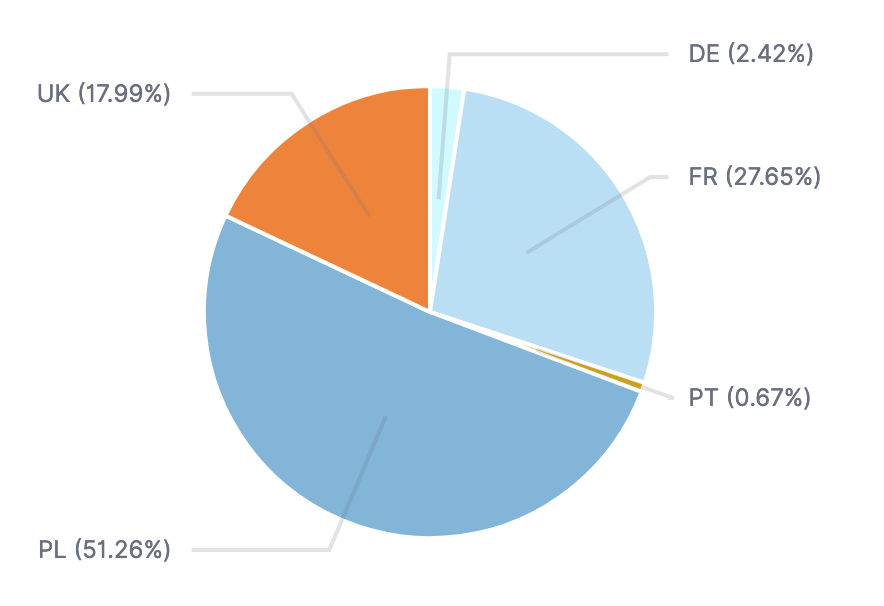

Les honeypots ciblés sont répartis comme suit :

Scan AndroxGh0st pour obtenir des informations sur le mode debug de Laravel

AndroxGh0st est un script python disponible en sources ouvertes qui est utilisé pour scanner et analyser les applications Laravel afin de trouver des fichiers .env exposés, révélant les données de configuration, y compris les clés privées. Laravel est une plateforme open-source utilisée pour créer des applications web. Lorsque le mode Debug est activé, il peut révéler des informations sensibles telles que des bases de données, des mots de passe, des application keys… Ces informations constituent un point de départ d’intérêt pour un acteur malveillant qui pourra s’en servir pour poursuivre une attaque.

AndroxGh0st a été découvert par la communauté de la cybersécurité à la fin de l’année 2022 et a été mentionné récemment parce qu’il est inclus dans un nouvel ensemble d’outils appelé AlienFox vendu sur les canaux Telegram. AlienFox est utilisé pour récupérer les clés d’API et les secrets de services populaires, notamment AWS SES.

Les paquets contenant « androxgh0st » ont été de plus en plus détectés sur nos honeypots au cours du mois de mars, leur nombre ayant presque doublé au cours du mois.

4 adresses IP représentent près de 80 % du total des demandes :

| Ip address | Country | AS |

| 135.125.246[.]110 135.125.217[.]54 135.125.244[.]48 135.125.246[.]189 | FR | AS 16276 (OVH SAS) |

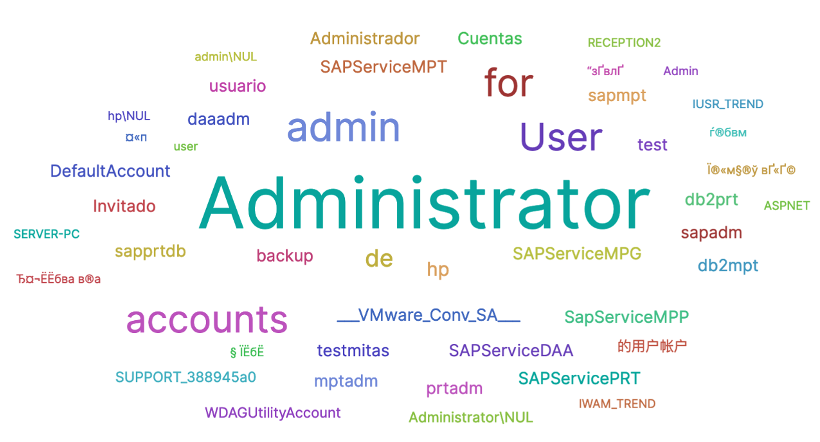

Protocole SMB : noms d’utilisateur les plus utilisés

Plus de 2 millions de tentatives de connexion SMB ont été enregistrées au cours des deux dernières semaines sur nos honeypots. Les noms d’utilisateur les plus utilisés par les acteurs de la menace sont les suivants :

L’adresse IP turque 88.255.215[.]2 (AS 9121 – Turk Telekom) que nous avions mentionnée dans notre bimensuel de février est toujours extrêmement active puisque ses requêtes incessantes représentent près de 50 % du total des événements.