Une vulnérabilité nommée Zerologon et portant le numéro CVE-2020-1472 a été publiée le 11 aout 2020 par Microsoft [1]. Elle impacte MS-NRPC [2], protocole nécessaire au bon fonctionnement d’un domaine Microsoft, et utilisé par les contrôleurs de domaine (RODC [3] inclus). Le 11 septembre 2020, un code d’exploitation et un livre blanc associés à cette vulnérabilité ont été rendus public par l’entreprise Secura [4].

Microsoft a prévu une correction en deux étapes : une phase de déploiement initiale débutant au 11 août 2020 et s’achevant lors de la phase d’application prévue le 9 février 2021 et dont les modalités sont détaillées sur le site de Microsoft [5].

L’application des correctifs fournis pour la première étape permet :

- de modifier la configuration par défaut du protocole MS-NRPC ;

- de journaliser les événements en provenance d’hôtes utilisant la version vulnérable ;

- de configurer des stratégies de groupe (GPO) imposant l’utilisation de la version robuste du protocole, tout en acceptant encore des connexions dans la version vulnérable en provenance d’hôtes explicitement renseignés comme étant des exceptions.

La journalisation des événements spécifiques à cette vulnérabilité est assurée par les événements Windows portant les références :

- EventID 5827

- EventID 5828

- EventID 5829

- EventID 5830

- EventID 5831

Risques

- Exécution de code à distance

- Compromission du serveur

- Compromission de l’ensemble des comptes d’ordinateurs et d’utilisateurs d’un domaine Microsoft

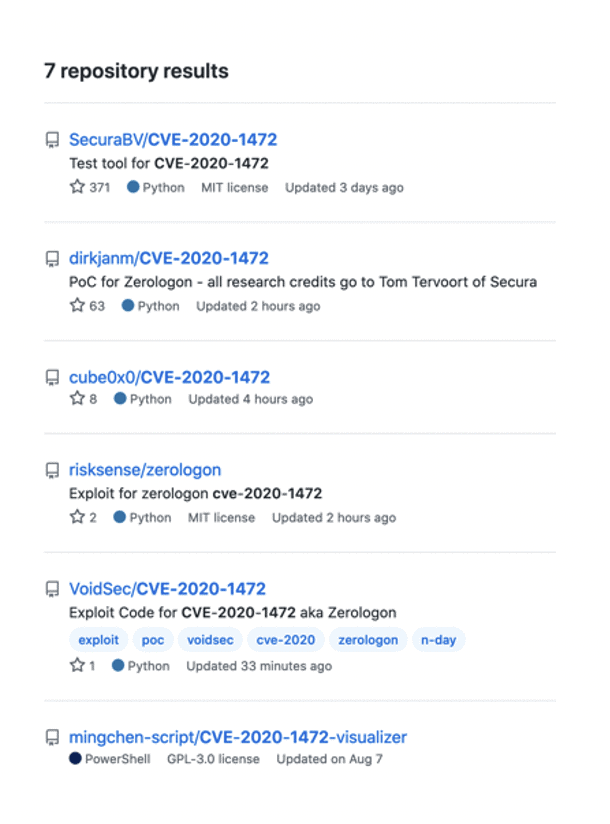

Code d’exploitation

De nombreuses versions de codes d’exploitation sont disponibles (et fonctionnent), dont certains sont accessibles directement sur Github.

Systèmes affectés

Les versions serveurs suivantes sont affectées :

- Windows Server 2008 R2 for x64-based Systems Service Pack 1

- Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

- Windows Server 2012

- Windows Server 2012 (Server Core installation)

- Windows Server 2012 R2

- Windows Server 2012 R2 (Server Core installation)

- Windows Server 2016

- Windows Server 2016 (Server Core installation)

- Windows Server 2019

- Windows Server 2019 (Server Core installation)

- Windows Server, version 1903 (Server Core installation)

- Windows Server, version 1909 (Server Core installation)

- Windows Server, version 2004 (Server Core installation)

Source :

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-1472

Recommandations

Cloisonnement réseau des contrôleurs domaine

Les contrôleurs de domaine ne doivent pas être accessibles à des utilisateurs non authentifiés du réseau. Si toutefois vous héritez d’un réseau perméable, n’implémentant pas d’authentification matérielle pour autoriser les accès au réseau, la connexion d’un ordinateur non maîtrisé peut permettre à un attaquant non identifié d’exploiter cette vulnérabilité pour s’approprier les droits administrateurs de domaine.

TEHTRIS SIEM permet de collecter les événements systèmes Windows évoqués dans ce bulletin afin de vous permettre de cyber-surveiller les exploitations de cette vulnérabilité, qui pourraient subvenir en provenance d’ordinateurs n’appartenant pas à votre organisme, et raccordés sur un réseau local autorisant des accès non identifiés à destination d’un contrôleur de domaine.

Afin de vérifier l’état de santé de vos services sensibles, tels que ceux hébergés par des contrôleurs de domaine et des contrôleurs de domaine exposés (RODC), il est vivement recommandé d’y installer un TEHTRIS EDR pour permettre la surveillance des actions qui seraient menées. En effet, en cas de compromission d’un serveur (RO)DC, un attaquant voudra ensuite :

- effectuer de la reconnaissance pour déterminer les actes malveillants à venir ;

- rebondir sur des services métiers hébergeant un patrimoine informationnel représentant plus qu’un accès à un compte privilégié (données bancaires, informations personnelles, documents confidentiels) ;

- exfiltrer de la donnée afin de pouvoir mieux négocier ensuite le montant d’une rançon ;

- déployer un rançongiciel.

Dans chacune des hypothèses, TEHTRIS EDR pourra collecter, journaliser, voire remédier automatiquement ces actions au sein de la TEHTRIS XDR Platform, permettant ainsi d’identifier et stopper l’intrusion en cours.

Surveillance des postes clients

Dans l’éventualité où l’attaquant utilise un hôte du réseau intégré au domaine Windows et disposant de fait des autorisations sur le réseau, stressant les services exposés du contrôleur de domaine, l’installation préalable de TEHTRIS EDR sur l’ensemble des ordinateurs et serveurs du système d’information (SI) peut permettre d’identifier l’accès illégitime avant, ou pendant l’exploitation de la vulnérabilité par la journalisation (voire la remédiation automatique), de l’utilisation des scripts et programmes utilisés par l’attaquant pour forger la requête à destination du contrôleur de domaine ciblé.

Rebond au sein de l’infrastructure

En cas de compromission d’un serveur, il est couramment observé qu’une phase de découverte est effectuée à distance, et par des mécanismes de rebonds afin d’identifier d’autres services accessibles et pouvant être exploités.

La mise en place de TEHTRIS Deceptive Response au sein du SI facilite la détection de tels agissements. Lors de la réalisation par l’attaquant de scans de découverte des services accessibles, TEHTRIS Deceptive Response collecte et alerte les opérateurs de SOC via la création automatique d’alertes au sein de la XDR Platform.

De plus, le produit de surveillance réseau TEHTRIS NTA dispose de signatures spécifiques aux attaques exploitant la vulnérabilité CVE-2020-1472.

Comptes leurres

La mise en œuvre de compte de leurres présents au sein des annuaires Active Directory peut permettre d’identifier facilement les intrusions en cours par la mise en place d’une surveillance particulière sur les événements associés à ces comptes, et dont les noms peuvent être choisis afin d’inciter un attaquant à les exploiter par la transformation des comptes par défaut, en compte leurre. Cette bonne pratique peut être associée à l’obligation, par la politique des systèmes d’information, d’utilisation de comptes nominatifs dédiés aux taches d’administrations, et pouvant être préfixés d’un marquant (type « adm_p.nom »).

Conclusion

En complément des moyens techniques mis à disposition, nous vous recommandons d’appliquer les correctifs disponibles depuis le 11 août 2020 et d’en vérifier la bonne application sur chacun de vos serveurs contrôleur de domaine (RODC inclus).

TEHTRIS se tient à votre disposition pour vous aider à implémenter correctement la TEHTRIS XDR Platform afin de pouvoir faire face à cette menace, dont l’exploitation risque rapidement d’être industrialisée, à l’image de ce qu’a pu être la menace Wannacry.

Sources

[1] https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2020-1472

[2] Netlogon Remote Protocol remote procedure call

[3] Read Only Domain Controller