La crise entre la Russie et l’Ukraine ne date pas d’aujourd’hui. Son origine est historique mais s’est accélérée avec les événements de 2014 qui correspondent à l’annexion de la Crimée par la Russie. La tension est particulièrement forte dans la région du Donbass.

Une tendance au dégel s’était fait sentir avec l’arrivée de Volodymyr Oleksandrovytch Zelensky au pouvoir en 2019, notamment grâce à la signature d’accords de cessez-le feu en 2020, mais l’espoir était de courte durée.

Ces facteurs ajoutés à un contexte plus global, comme l’arrivée de Joe BIDEN au pouvoir, qui est pro Ukrainien et souhaite l’adhésion de l’Ukraine dans l’OTAN (ce qui déplait fortement à la Russie) expliquent la mobilisation des troupes militaires Russes et l’escalade de la violence ces derniers mois.

Malgré une tentative de dialogue entre les États-Unis, l’Europe et la Russie, la tension demeure. En effet l’Ukraine fait l’objet d’attaques cyber de grandes ampleurs, paralysant des agences gouvernementales (70 sites gouvernementaux), des sites de l’éducation nationale… aucune fuite de données n’est à déplorer pour l’instant.

L’Ukraine accuse la Russie qui nie toute implication dans ces cyberattaques.

L’attaque évoquée dans cet article s’appuie sur une publication de Microsoft [1].

Elle se présente sous la forme d’un ransomware déguisé, qui, au lieu de chiffrer de manière réversible avec demande de rançon, rend les ordinateurs hors-services.

De quoi parle-t-on ?

Cette attaque est composée en plusieurs étapes (« stage ») :

Stage 1

Le premier stage a pour but de piéger le MBR de la machine, et, au prochain reboot, détruit les données du disque.

Stage 2

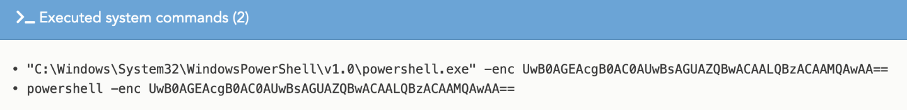

Avant de commencer son action, ce binaire lance des commandes powershells offusquées afin de décaler l’action malveillante de quelques secondes, probablement pour évader les produits de sécurité.

Ensuite, il va chercher à télécharger un troisième stage via le CDN Discord (logiciel de messagerie écrit/vocal gratuit destiné au grand public) sous la forme d’un JPG, dont l’URL est écrit en dur dans le binaire du second stage:

https[:]//cdn.discordapp[.]com/attachments/928503440139771947/930108637681184768/Tbopbh.jpg

Stage 3

Ce JPG, qui n’en est pas un, est en fait le stage3 obfusqué. En effet, le stage3 désobfusqué semble être une dll avec deux fonctions :

- désactiver Windows Defender

- corrompre les fichiers de certaines extensions en écrasant une partie de leur contenu :

.3DM .3DS .7Z .ACCDB .AI .ARC .ASC .ASM .ASP .ASPX .BACKUP .BAK .BAT .BMP .BRD .BZ .BZ2 .CGM .CLASS .CMD .CONFIG .CPP .CRT .CS .CSR .CSV .DB .DBF .DCH .DER .DIF .DIP .DJVU.SH .DOC .DOCB .DOCM .DOCX .DOT .DOTM .DOTX .DWG .EDB .EML .FRM .GIF .GO .GZ .HDD .HTM .HTML .HWP .IBD .INC .INI .ISO .JAR .JAVA .JPEG .JPG .JS .JSP .KDBX .KEY .LAY .LAY6 .LDF .LOG .MAX .MDB .MDF .MML .MSG .MYD .MYI .NEF .NVRAM .ODB .ODG .ODP .ODS .ODT .OGG .ONETOC2 .OST .OTG .OTP .OTS .OTT .P12 .PAQ .PAS .PDF .PEM .PFX .PHP .PHP3 .PHP4 .PHP5 .PHP6 .PHP7 .PHPS .PHTML .PL .PNG .POT .POTM .POTX .PPAM .PPK .PPS .PPSM .PPSX .PPT .PPTM .PPTX .PS1 .PSD .PST .PY .RAR .RAW .RB .RTF .SAV .SCH .SHTML .SLDM .SLDX .SLK .SLN .SNT .SQ3 .SQL .SQLITE3 .SQLITEDB .STC .STD .STI .STW .SUO .SVG .SXC .SXD .SXI .SXM .SXW .TAR .TBK .TGZ .TIF .TIFF .TXT .UOP .UOT .VB .VBS .VCD .VDI .VHD .VMDK .VMEM .VMSD .VMSN .VMSS .VMTM .VMTX .VMX .VMXF .VSD .VSDX .VSWP .WAR .WB2 .WK1 .WKS .XHTML .XLC .XLM .XLS .XLSB .XLSM .XLSX .XLT .XLTM .XLTX .XLW .YML .ZIP

Il subsiste encore des doutes sur les intentions précises de ce malware.

Recommandations de TEHTRIS

Contre ces menaces, TEHTRIS recommande à tous ses clients et tous les lecteurs de cet article, comme conseillé par Microsoft de :

- Vérifier dans ses logs EDR/EPP toutes les exécutions dans les répertoires C:PerfLogs, C:ProgramData, C:, and C:temp, qui ont été vu comme porteur de cette menace. Sauf exception liée à un parc, ces dossiers ne devraient pas contenir d’exécutions légitimes.

De même, vous pouvez vérifier les filename suivant : stage1.exe, stage2.exe, Tbopbh.*.

De manière générale, grâce aux différents modules de l’EDR TEHTRIS (détection powershell, Sandbox, …), même si la menace n’était pas connue, elle aurait été détectée voire remédiée suivant la configuration appliquée.

- Vérifier dans les logs SIEM, par exemple proxy, l’URL du CDN Discord :

https://cdn.discordapp[.]com/attachments/928503440139771947/930108637681184768/Tbopbh.jpgLe CDN Discord pouvant servir d’intermédiaire pour télécharger du contenu malveillant, si il n’est pas utile dans votre entreprise[2], vous pouvez considérer de simplement bloquer cette URL depuis certains réseaux (par exemple depuis le réseau des serveurs si ceux-ci ont accès à Internet).

Si vous possédez une instance de TEHTRIS DNS Firewall, elle peut être utilisée à la fois pour l’investigation et le blocage si souhaité.

TEHTRIS suit la menace de près et mettra l’article à jour si de nouveaux développements se font connaître.

Source :

[1] https://www.microsoft.com/security/blog/2022/01/15/destructive-malware-targeting-ukrainian-organizations/

[2] https://www.proofpoint.com/us/blog/threat-insight/ta575-uses-squid-game-lures-distribute-dridex-malware

IOC

|

Type |

Description |

Objet |

|

SHA256 |

stage 1 |

a196c6b8ffcb97ffb276d04f354696e2391311db3841ae16c8c9f56f36a38e92 |

|

SHA256 |

Stage 2 |

dcbbae5a1c61dbbbb7dcd6dc5dd1eb1169f5329958d38b58c3fd9384081c9b78 |

|

SHA256 |

Tbopbh.jpg (stage3, obfusqué) |

923eb77b3c9e11d6c56052318c119c1a22d11ab71675e6b95d05eeb73d1accd6 |

|

SHA256 |

frkmlkdkdubkznbkmcf.dll (stage3, decodé) |

9ef7dbd3da51332a78eff19146d21c82957821e464e8133e9594a07d716d892d |

|

URL |

https[:]//cdn.discordapp[.]com/attachments/928503440139771947/930108637681184768/Tbopbh.jpg | |

|

Chemin |

C:PerfLogs | |

|

Chemin |

C: | |

|

Chemin |

C:ProgramData | |

|

Chemin |

C:temp | |

|

Nom de fichier |

Tbopbh.* | |

|

Nom de fichier |

Stage1.exe | |

|

Nom de fichier |

Stage2.exe | |

|

Nom de fichier |

frkmlkdkdubkznbkmcf.dll | |

|

Ligne de commande |

powershell -enc UwB0AGEAcgB0AC0AUwBsAGUAZQBwACAALQBzACAAMQAwAA== |