Connaître la menace pour ajuster la défense : tel est l’objectif de tout analyste en cybersécurité ! La Cyber Threat Intelligence (CTI) est considérée comme la discipline souveraine qui agrège, corrèle et analyse toutes les données sur les cybermenaces, issues de plusieurs sources, d’un point de vue technique, tactique et opérationnel.

Chez TEHTRIS, la CTI est à la fois une base de connaissances, et un outil d’analyse de fichiers dotée d’une intelligence artificielle et de capacités d’analyse statiques et dynamiques. Cet outil permet de réagir, comprendre et anticiper, tout en facilitant la prise de décision.

La CTI est donc :

– la mémoire, à laquelle on peut se référer pour savoir si un binaire est déjà connu et s’il est considéré comme malveillant,

– le cerveau, qui observe le comportement d’un fichier exécutable inconnu et se prononce sur son seuil de dangerosité.

L’outil CTI TEHTRIS est nativement intégré à la TEHTRIS XDR Plateform et profite à toutes les technologies TEHTRIS (EDR/EPP, MTD, SIEM…). Ainsi, les analystes de cybersécurité utilisant nos produits gagnent du temps dans la mise en place d’actions défensives pour protéger leur parc informatique en s’appuyant sur les informations utiles collectées et analysées par les experts et les intelligences artificielles de TEHTRIS. Ces renseignements d’intérêt cyber sont automatiquement mis à jour dans le Cloud et bénéficient en temps réel aux experts utilisant les logiciels de protection TEHTRIS.

Comment fonctionne la CTI chez TEHTRIS ? Comment est-elle utilisée par nos experts en cybersécurité qu’ils soient analystes SOC, RSSI ou threat hunters ?

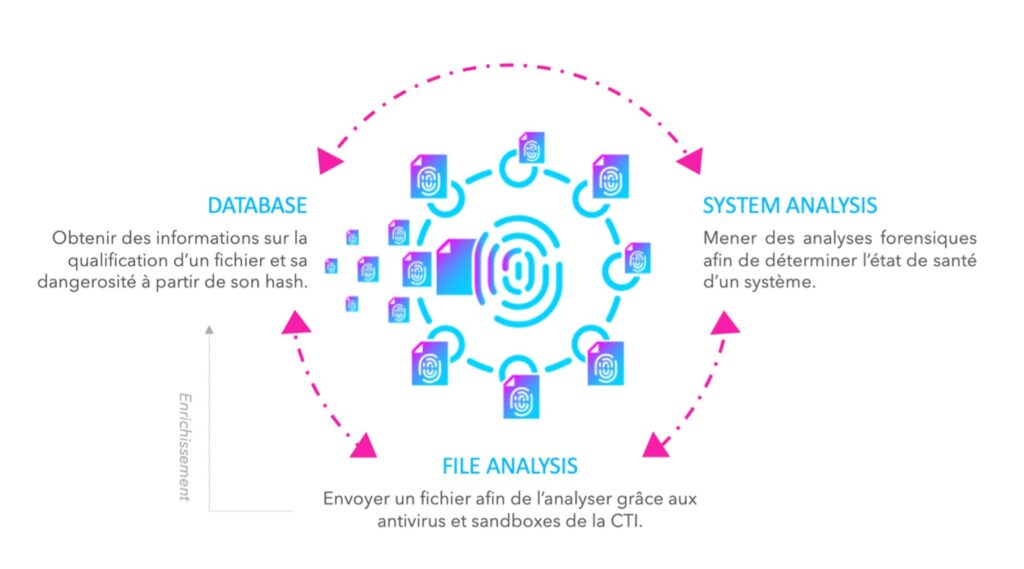

Un fonctionnement complémentaire : entre la collecte et l’analyse

La CTI permet d’obtenir des informations sur la qualification d’un fichier et sa dangerosité à partir de son empreinte au format SHA256, MD5 et SHA1. Le module d’intelligence artificielle CyberIA, dont les algorithmes sont basés sur un réseau de neurones profonds entièrement réalisé par TEHTRIS, travaille au profit de la CTI. Cette IA est en mesure de détecter tous les binaires malveillants connus et inconnus grâce à un niveau très fin d’analyse, précise, rapide et efficace.

Une base de données constamment enrichie

Plus de 2 millions d’entrées sont analysées chaque jour par la CTI TEHTRIS ! Notre outil est en constante évolution car sa base de données est enrichie par deux biais.

D’une part, chaque binaire exécuté sur une machine d’un parc informatique protégé par TEHTRIS est envoyé à la CTI pour être qualifié et connaître son score de dangerosité. Si le binaire est inconnu, une analyse statique et une analyse dynamique seront lancées pour comprendre son fonctionnement et déterminer si son comportement est menaçant. La CTI est donc enrichie automatiquement par l’envoi des binaires par des robots de TEHTRIS dans le cadre de leurs missions de détection automatique. Ainsi, en fonction du score Sandbox, les analystes vont pouvoir prioriser les alertes à traiter sur leur XDR et gagner du temps.

Preuve de sa légitimité, la CTI de TEHTRIS est contributeur de VirusTotal depuis 2017, faisant de notre outil la seule solution française de la plateforme, aux côtés de plus de 60 entreprises qualifiées et sélectionnées dans le monde.

D’autre part, nos experts en cybermenaces collectent des données issues d’autres sources afin d’alimenter la base de données. Nos équipes permettent d’améliorer la connaissance générale de la menace cyber à travers la veille de l’actualité cyber, les investigations menées sur les menaces détectées, les échanges avec nos partenaires…

A titre d’exemple, TEHTRIS est la seule entreprise de cybersécurité française membre de la Cyber Threat Alliance (CTA). Cette organisation à but non lucratif s’efforce d’améliorer la cybersécurité de notre écosystème numérique mondial en permettant le partage d’informations de haute qualité en temps réel sur les cybermenaces entre les entreprises et les organisations de cybersécurité. Cette collaboration donne lieu à des échanges quotidiens de renseignement sur les cybermenaces avec d’autres leaders de la cybersécurité issus du monde entier dans le but commun de protéger l’environnement numérique mondial.

En plus d’héberger des renseignements, la CTI TEHTRIS met également à disposition une capacité d’analyse statique et dynamique des binaires grâce aux Antivirus et Sandboxes TEHTRIS.

Analyse statique : une efficacité prouvée pour le tout venant

La CTI TEHTRIS héberge une ferme d’analyse statique, composées d’antivirus, mais également d’outils développés par TEHTRIS. Chacun d’entre eux va émettre un avis quant à la dangerosité du binaire analysé en se basant sur des études de signatures. Une conclusion est rendue par la CTI, résultant en un score Antivirus et en affichant plusieurs informations d’intérêt si le binaire jouit d’une mauvaise réputation. En fonction du score Antivirus, une alerte peut être configurée pour remonter directement sur la plateforme XDR.

Cette analyse statique est couplée à une analyse dynamique réalisée en temps réel si le binaire est inconnu.

Analyse dynamique (Sandbox) : un outil de cybersécurité indispensable

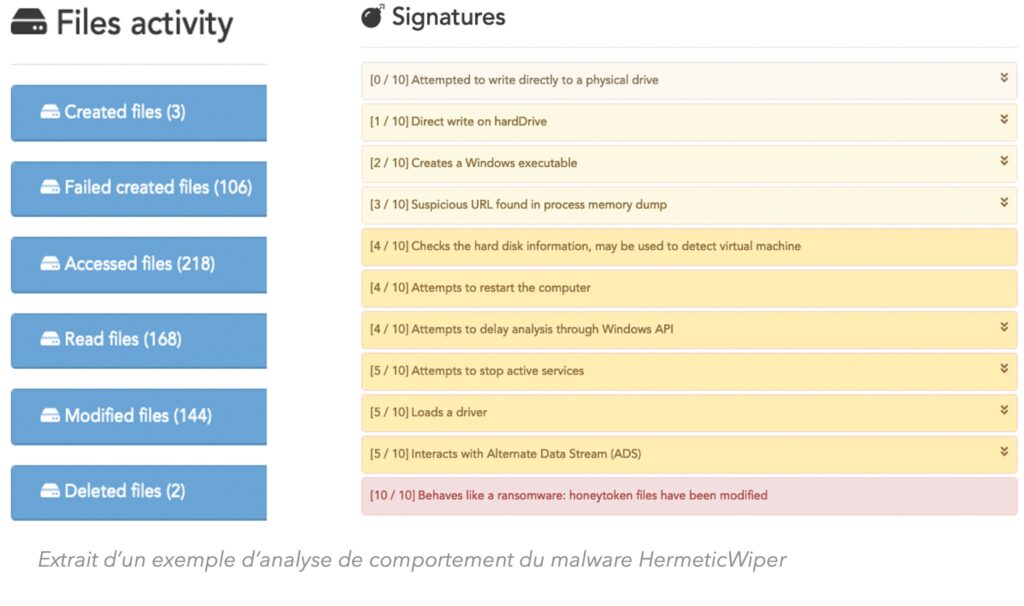

L’outil Sandbox de la CTI TEHTRIS permet d’exécuter un binaire dans un environnement sous contrôle pour étudier son comportement en temps réel. Les résultats sont reçus quasi-immédiatement. Le binaire sera d’abord étudié en détails afin de récupérer des informations générales telles que son nom, son logo, son type, sa taille et surtout l’éventuelle signature de l’éditeur de la souche. Le rapport d’analyse en Sandbox contient également des captures d’écran afin d’afficher les éventuelles commandes réalisées par le binaire analysé.

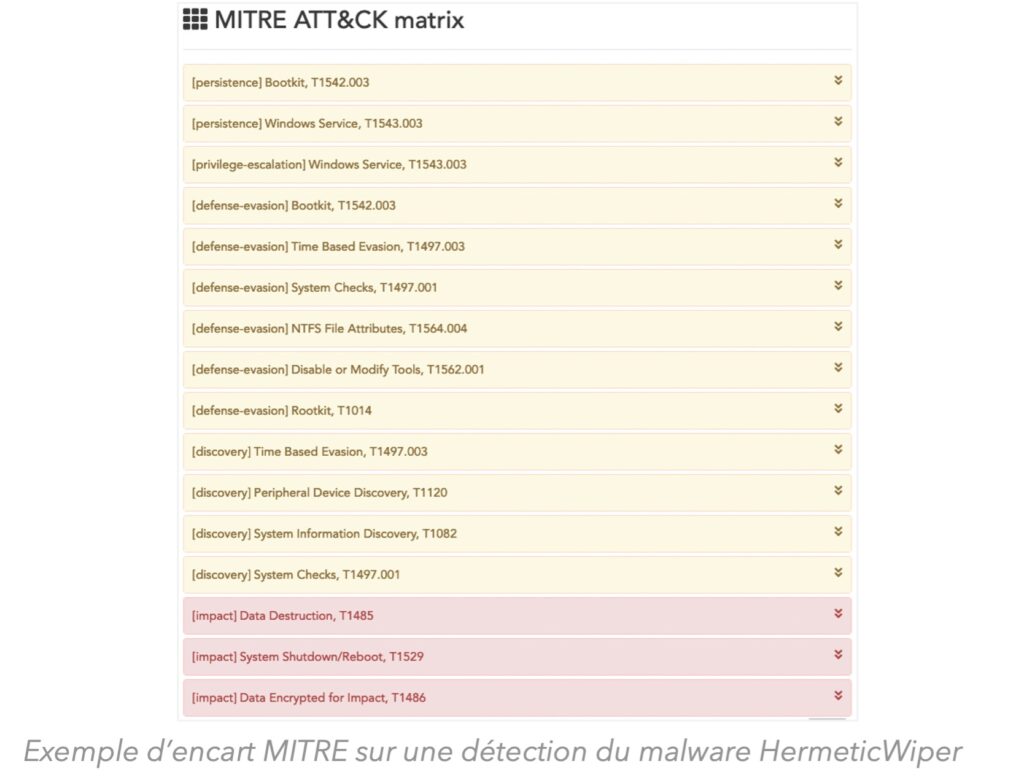

Un encart de classification des techniques de la matrice MITRE ATT&CK, référence dans le milieu cyber, est affiché dans les rapports de l’analyse dynamique en Sandbox afin de fournir de nouveaux éléments de contextualisation sur le comportement du binaire. Les analystes cyber utilisant les outils TEHTRIS bénéficient ainsi d’une capacité d’analyse des fichiers informatiques plus complète et efficace.

L’analyse dynamique propose notamment plusieurs études de l’activité du binaire par rapport aux fichiers existants sur la machine. L’objectif est de comprendre ce qu’a fait le binaire : quel fichier il a ouvert et lu, quel fichier il a effacé, quel fichier il a créé ou modifié. L’activité réseau du binaire est également observée en fonction des connections TCP, UDP ou ICMP qu’il aura requêté. Enfin, les comportements du binaire concernant les registres accédés et consultés, les processus lancés et les API Windows contactées sont également étudiés.

A la recherche des menaces cyber : utilisation manuelle de l’outil CTI TEHTRIS

Les analystes de cybersécurité qui utilisent les outils TEHTRIS, peuvent consulter la base de données et envoyer de façon manuelle leurs binaires ou des empreintes (« hash ») des scripts pour interroger l’outil CTI. Cela permet de :

- Rechercher des analyses déjà effectuées par l’outil ;

- Télécharger un binaire dans la CTI TEHTRIS et l’analyser par les Antivirus et outils d’analyse statique ;

Par ailleurs, l’outil CTI TEHTRIS met à disposition un agent de collecte et d’analyse automatisé, le TEHTRIS Offline Forensic (TOF) réalisant des analyses de live forensic qui consiste à effectuer des tests sur un ordinateur afin d’en déterminer l’état de santé. Il s’agit de télécharger un fichier et de l’exécuter sur la machine à analyser, puis d’envoyer les résultats à l’outil CTI. Le TOF s’avère très utile dans le cadre d’une investigation sur une machine après l’apparition d’un incident pour savoir ce qu’il s’est passé et en déterminer les conséquences.

Ces outils permettent aux analystes de cybersécurité de détecter une menace car ils constituent une source d’informations précieuses lors de la première phase d’investigation en cas d’incident de sécurité.

Grâce ces technologies, les experts TEHTRIS ont par exemple concouru à l’analyse du malware Raspberry Robin, initiée par Red Canary, afin de mieux vous protéger en partageant la connaissance de cette menace aux autres experts du monde cyber. D’abord détecté par l’intelligence artificielle, les analystes ont pu approfondir l’étude en s’appuyant sur l’analyse dynamique de l’outil CTI. En effet, l’exécution en Sandbox de ce binaire malveillant a permis de mettre en évidence les activités suivantes :

- nombre d’adresses IP contactées,

- nombre de fichiers créés, accédés et lus

- nombre d’API Windows contactées

Nos experts ont ensuite procédé à du reverse engineering sur ce script afin d’étudier en profondeur ce malware qui se propage comme un worm et qui semble survenir à la suite de l’insertion d’une clé USB infectée comportant un fichier .lnk.

Pour aller plus loin et récupérer les IoCs : analyse de Raspberry Robin

La CTI TEHTRIS est une véritable boite à outils pour enquêter sur tout type d’incident de cybersécurité survenu sur votre parc informatique. Cet outil vous offre une vision élargie sur les menaces qui s’actualise constamment, afin d’établir une cybersécurité à la fois persistante et pertinente. L’outil CTI TEHTRIS nourrit automatiquement les détections et les remédiations des solutions de la TEHTRIS XDR Platform, il alimente également et en détails les investigations forensiques lors des réponses à incident (DFIR). Du Cloud aux Endpoints en passant par vos OT, les technologies TEHTRIS neutralisent en temps réel les ransomwares et les attaques 0-days.