Lors de l’exploitation des journaux en provenance d’une entreprise, il a été constaté qu’une adresse IP avait, à de nombreuses reprises, essayé de contacter des serveurs sensibles. Ces derniers étant inconnus des bases de renseignements en sources ouvertes, une investigation a été menée afin de comprendre comment un attaquant potentiel aurait pu identifier les adresses IP des serveurs sensibles de l’entreprise.

L’approche

Afin de déterminer au plus vite l’impact potentiel, nous avons émis des hypothèses basées sur :

- la nature des systèmes concernés (serveurs web, emails, etc.) ;

- les technologies employées ;

- l’ampleur de la surface d’attaque (un seul serveur web ou cent serveurs de nature différente ?) ;

- le niveau potentiellement requis pour qu’un attaquant puisse réussir son intrusion ;

- les techniques d’intrusion connues par TEHTRIS sur les technologies exposées.

Parmi les hypothèses que nous avons formulées, la plus risquée laissait apparaître la possibilité d’une tentative d’attaque informatique visant à compromettre les systèmes d’information de l’entreprise ou de l’un de ses clients.

L’hypothèse la plus probable, quant à elle, nous donnait à penser qu’un robot avait pu parvenir à scanner l’ensemble des adresses IP utilisées par l’entreprise, afin d’en découvrir les services exposés.

Mais dans ce cas, comment s’y serait-il pris ?

L’identification

Afin de vérifier nos hypothèses et répondre à nos interrogations, il nous a fallu commencer par collecter l’ensemble des éléments en notre possession. Pour cela, une chasse a été menée afin d’établir une liste exhaustive des serveurs ayant reçu des connexions réseaux en provenance de l’adresse IP malveillante.

S’en est suivi une analyse en sources ouvertes de l’adresse IP malveillante afin d’en déterminer :

- le pays d’origine ;

- le numéro de l’AS BGP dont fait partie cette adresse IP ;

- sa réputation ;

- les services hébergés actuellement et ceux hébergés antérieurement.

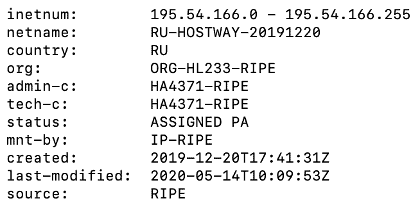

Les informations publiques accessibles via une recherche « whois » nous ont permis d’affirmer que l’adresse IP malveillante faisait partie de la plage d’adresses 195.54.166.0/24, correspondant à des serveurs basés en Russie, à proximité de St Petersbourg.

Nous avons ensuite vérifié, au travers de moyens de renseignement en sources ouvertes, si les adresses de l’entreprise ciblée pouvaient être découvertes par des techniques de reconnaissance basées sur le certificate transparency, par l’interrogation de moteurs de recherche et de crawlers publics ou via du passive DNS. Ce n’était pas le cas ici.

La connaissance de la menace

Sous l’impulsion du CERT de TEHTRIS et afin de constituer une base de renseignements d’intérêt cyber orientée réseau ne dépendant pas de sociétés ou technologies étrangères. TEHTRIS a mis en œuvre un réseau de capteurs couvrant la plupart des pays européens et ayant permis de collecter 25 millions d’enregistrements sur ces deux derniers mois.

Les informations collectées par ces capteurs sont stockées dans une base de connaissance utilisant des technologies big data, nous permettant ainsi de les interroger rapidement et de rechercher la présence d’évènements particuliers.

Grâce à cette base de renseignements, dans le cas de notre adresse IP malveillante ayant sollicité un nombre important de serveurs sensibles, nous avons pu déterminer qu’elle était en réalité à l’origine de scans à destination de nombreux pays européens : sur la période du 20 mai 2020 au 09 juin 2020, onze des pays couverts par nos capteurs ont été activement scannés.

Forts de ces éléments, nous avons ainsi été en mesure de conclure que la tentative d’attaque n’était pas ciblée et qu’elle provenait d’une campagne de scan massive ayant pour objectif de cibler, à minima, les pays de l’Union Européenne.

Liste des pays ciblés par l’adresse IP malveillante Russe :

| Allemagne | Belgique | Espagne | Finlande | France |

| Italie | Irlande | Lituanie | Portugal | Rép. Tchèque |

L’adresse IP associée à cet incident n’appartient à aucun projet connu de surveillance d’internet (comme Shodan, ZoomEye, etc.) et ne possède pas d’enregistrement DNS associé.

Ainsi, tout laisse à penser qu’il s’agissait un serveur loué, sur une période de temps limitée, afin de scanner les ports et vulnérabilités d’un large périmètre à des fins malveillantes.

Conclusion

Le déploiement d’un réseau de capteurs au niveau européen, permet à TEHTRIS de disposer d’une connaissance des évènements passés, en cours, mais aussi à venir, facilitant ainsi les levées de doute.

L’analyse des éléments collectés et de leur évolution permet d’identifier les changements de comportement des attaquants. Par exemple, nous avons ainsi pu remarquer une augmentation des scans ciblant le port TCP/445, lorsque l’exploit de la vulnérabilité SMBghost permettant une exécution de code à distance a été rendu public.

Dans un prochain article, nous verrons que la seule observation des ports et protocoles ciblés, peut parfois permettre d’identifier les vulnérabilités recherchées par les attaquants avant même qu’elles ne soient exploitées.