Bien que peu volubile jusqu’aux dernières attaques, LAPSUS$ a pourtant à son actif des victimes connues du monde entier.

Semblant être apparu en 2020, le groupe utilise la langue portugaise dans ses communications et serait issu du continent sud-américain. Les membres s’attaquaient jusqu’ici principalement à des cibles de plus petits calibres.

La particularité du groupe LAPSUS$

La particularité de ce groupe, qui fait la une de la presse internationale ces dernières semaines, réside dans le fait qu’il ne semble pas être intéressé par le développement d’un ransomware mais plutôt par le vol direct de données.

Le groupe LAPSUS$ aime se distinguer par son originalité et n’utilise pas le canal classique de communication via des sites de Dark Web, préférant deux canaux de Telegram où il cumule au total 33 000 abonnés.

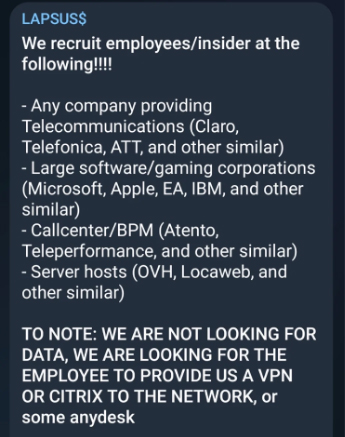

Les membres du groupe n’hésitent pas non plus à communiquer sur leur recrutement, et ont annoncé ouvertement être à la recherche de taupes dans une série d’entreprises, notamment dans le domaine des télécom ou des éditeurs de logiciel dont Microsoft, Apple, EA, AT & T… Ce genre de communication n’est pas très surprenante, car le groupe est suspecté d’utiliser des employés internes pour parfaire leurs attaques.

Principales campagnes d’attaque

Bien que le groupe LAPSUS$ soit resté très discret jusqu’à aujourd’hui, aucun acteur du monde cyber ne peut l’ignorer.

Leur liste de victimes commence à dangereusement s’allonger, et l’on compte parmi elles :

- Les médias Impresa : LAPSUS$ a publié directement un message sur leur site web en exigeant une rançon.

- Le Ministère de la Santé du Brésil, victime du groupe en décembre dernier a vu ses serveurs mis à l’arrêt.

- Vodafone

- MercadoLibre dont 300 000 données utilisateurs ont été volées.

- LG : le groupe menace de dévoiler des mots de passe de salariés.

- Ubisoft…

Voyons plus en détail les 4 dernières attaques.

NVIDIA

NVIDIA est une société américaine, concepteur du GPU (Graphics Processing Unit – Unité de Traitement Graphique), Il s’agit de puces informatiques situées sur la carte graphique, qui visent à optimiser l’affichage 2D et 3D.

La société américaine a subi une attaque le 23 février 2022. Le groupe soupçonné derrière cette agression n’est autre que Lapsus$. Ces derniers auraient en leur possession 1TO de données concernant les projets de l’entreprise ou de ses clients, dont des certificats permettant notamment à NVIDIA de signer leurs binaires. Ces certificats ont par ailleurs pu être utilisés par des attaquants pour signer leurs malware et apparaître comme des binaires légitimes de NVIDIA.

Leur technique d’attaque semble différente de la majorité des groupes puisqu’ils s’appuieraient sur des taupes internes pour mener à bien leurs méfaits. Dans le cas présent, ils auraient pu accéder aux systèmes d’information pendant plus d’une semaine via le VPN d’un employé.

MICROSOFT

Le 22 mars 2022, Microsoft a confirmé que l’un de ses employés avait été compromis par le groupe de piratage du groupe Lapsus$.

Montant du butin : 37 Go de code source volé sur le serveur Azure DevOps de Microsoft.

Le groupe a d’ailleurs confirmé ce vol via la publication de captures d’écrans partagées sur Telegram. Parmi les données, on y voit un dossier concernant Cortana (le groupe prétend en détenir 45% des données), des projets liés au moteur de recherche Bing (le groupe prétend en détenir 90% du code source)…

Lien de Microsoft : https://www.microsoft.com/security/blog/2022/03/22/dev-0537-criminal-actor-targeting-organizations-for-data-exfiltration-and-destruction/

SAMSUNG

Le lundi 7 mars 2022, c’est au tour de Samsung de déclarer avoir subi une fuite de données. Une partie du code source des appareils Galaxy a été divulguée. L’origine de l’attaque serait dûe à une faille trouvée dans ces mêmes codes sources.

Lapsus$ va plus loin et affirme détenir 190 Go de données confidentielles du géant électronique qui représente actuellement 19 % du volume de smartphones vendus dans le monde.

L’impact est colossal puisque des centaines de millions d’utilisateurs peuvent potentiellement être affectés. Samsung rassure en affirmant qu’aucune information personnelle de ses clients n’a été compromise.

OKTA

Okta est le spécialiste de la gestion des accès et d’authentification en mode service.

Ils ont à ce jour 15 000 clients à travers le monde dont Zoom, AWS, Confluence, Splunk, Salesforce ou encore Jira.

L’attaque sur OKTA a été annoncée le 22 Mars 2022 par Lapsus$ (l’attaque ayant été détectée en janvier) qui continue d’étendre son tableau de chasse. Le groupe aurait eu accès à l’ordinateur portable d’un ingénieur travaillant pour un prestataire tiers durant 5 jours (source Mag IT)[1].

Pour autant, le spécialiste de la gestion des accès confirme ne pas avoir de compromission. Une fois de plus Lapsus$ a confirmé cette attaque via une capture d’écran. De ces attaques nous pouvons déduire que le groupe de hackers LAPSUS$ est en activité croissante et risque de susciter des frayeurs les jours à venir. Ces attaques pourraient servir de tremplin à d’autres menaces, notamment aux attaques de supply chain.

Enfin, les dispositifs de protection doivent être plus que jamais actifs et prévus dans chaque entreprise, notamment les gestes d’hygiène numérique, comportements d’usage et d’intelligence économique en interne.

La menace peut venir de l’intérieur. Le concept de zero trust n’a jamais aussi bien porté son nom.

Les solutions de protection

Les solutions de protections doivent être activées plus que jamais face à un ennemi aussi redoutable.

Nous ne pouvons que conseiller encore une fois d’adopter la bonne attitude en termes de sécurité.

Cela passe par les fameux 5 piliers, qui sont :

- La mise en place d’authentification multi facteurs

- La sécurisation des VPN

- La sécurisation du Cloud

- La segmentation de ses actifs

- Avoir des terminaux sains et fiables, bien protégés. C’est ce que propose TEHTRIS avec sa technologie XDR

Et enfin améliorer la sensibilisation aux attaques en interne, la menace vient de partout. Lapsus$ a choisi la voie interne et force est de constater que cela fonctionne.

[1] Valery Marchive. Lapsus$ : Okta évoque une « tentative ratée » de compromission.2022 & Lapsus$ : Okta évoque une « tentative ratée » de compromission