On le consulte au minimum plusieurs fois par jour, un lien fort se crée avec lui. C’est un assistant quotidien devenu indispensable et certains peuvent se sentir perdus sans lui. Vous l’aurez deviné, il s’agit du smartphone.

Le téléphone portable, si précieux pour l’utilisateur, l’est également pour les cybercriminels puisqu’il constitue une véritable mine d’informations : les comptes bancaires, e-mails, mots de passe ou encore photos sont directement accessibles. Il peut également stocker des documents professionnels, plus ou moins confidentiels. Surnommé « mini-ordinateur », le mobile est autant exposé qu’un PC. Si fréquemment, les propriétaires de téléphone l’oublient, les pirates informatiques n’ont pas attendu pour adapter leurs cyberattaques aux périphériques mobiles.

Un danger réel entre nos mains

En observant les chiffres, on comprend l’appétence des hackers pour les données stockées sur smartphone :

- Selon le rapport Digital 2020 de We are Social[1], on comptait 5,19 milliards d’utilisateurs de mobiles dans le monde en janvier 2020, soit 67% de la population.

- Toujours selon cette source, l’internaute moyen passait 6 heures et 43 minutes en ligne chaque jour.

- Ce même internaute, selon GlobalWebIndex, surfe plus de la moitié (50,1%) du temps sur Internet via son appareil mobile.

On ne peut que le constater, le vivier est énorme. Le choix du smartphone (iPhone, Android, Windows Phone) n’empêche pas le danger, car chaque périphérique sur le marché possède des vulnérabilités. Même constat pour les cibles de ces cyberattaques : particuliers et organisations sont visés sans distinction. Selon Check Point[2], ce sont même 97% des entreprises qui ont subi une attaque de malware mobile en 2020.

Le danger est réel et omniprésent. Il est même exacerbé par le fait que, généralement, les utilisateurs se méfient plus sur ordinateur que sur mobile. Pourtant, les cyberattaques y sont tout aussi fréquentes.

Les cyberattaques qui ciblent les utilisateurs sur mobile

Les pirates visent les ordinateurs et les mobiles avec le même intérêt. Ils ont les mêmes techniques pour escroquer (hameçonnage, exploitation de failles, logiciels espions…) et créent des cyberattaques pour toucher aussi les utilisateurs de smartphone.

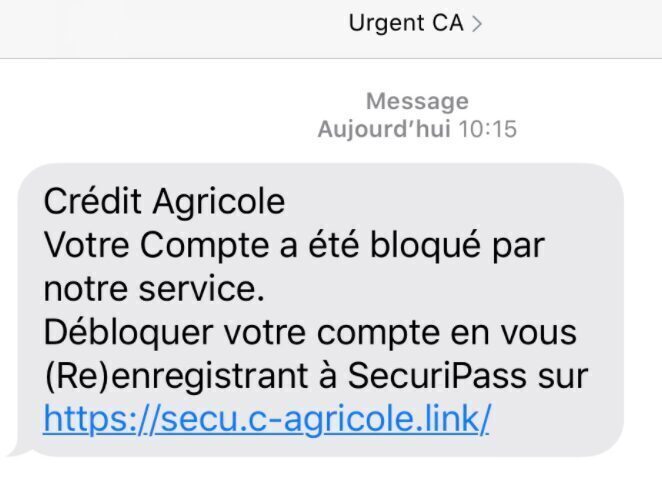

Smishing (ou SMS phishing)

On entend fréquemment parler du phishing. Il existe une version mobile appelée smishing (hameçonnage par SMS). Le principe est le même, c’est-à-dire obtenir des informations personnelles, mais cette fois-ci, le cybercriminel s’aide de faux SMS. Il se fait passer pour une entreprise connue du public, une banque ou une administration pour piéger le destinataire en l’incitant à cliquer sur un lien. La pratique utilisée est celle de l’ingénierie sociale.

SIM Swapping (ou échange de carte SIM)

Il existe des failles de sécurité, comme les « zero-day », sur les ordinateurs, et de la même manière, il en existe sur les portables. Les attaquants s’y engouffrent et créent de nouvelles techniques frauduleuses.

C’est le cas du SIM Swapping, dont le co-fondateur de Twitter, Jack Dorsey, a notamment fait les frais. Le principe est le suivant : le criminel usurpe l’identité de la victime et contacte son opérateur de téléphonie mobile. Il prétexte avoir perdu ou s’être fait voler son smartphone. Grâce à la portabilité, il demande le transfert de son numéro vers un téléphone muni d’une carte SIM différente. Les appels et SMS étant ainsi redirigés, le pirate est libre de demander des codes de connexion temporaires par SMS aux organismes et entreprises de services.

Attaques via des applications malveillantes

Les applications malveillantes sont un autre fléau sur les mobiles. Elles prennent de nombreuses formes et utilisent différentes techniques.

L’une des plus connues est le cheval de Troie, utilisé 95% du temps. Il consiste à leurrer le propriétaire du téléphone pour déposer une backdoor, une faille d’exploitation ou des rootkits (maliciels furtifs), pour ensuite espionner en toute discrétion, supprimer ou modifier des données. C’est le cas de Android.Bankbot, qui en 2015, s’est fait passer pour une application officielle de services bancaires en ligne. 100 000 utilisateurs de la banque concernée ont signalé une perte, représentant plus de 2 milliards de roubles au total.

Une application malveillante peut aussi contenir un logiciel espion, qui permet de récupérer un maximum d’informations. C’est le cas notamment de Strandhogg 2.0., qui peut se faire passer pour une application légitime et permet au pirate de prendre le contrôle de toutes les applications d’un Android. Autre exemple bien connu : Pegasus, une application s’installant de manière invisible pour l’utilisateur. Elle offre de nombreuses possibilités au cyberattaquant : écoute des appels passés et reçus, lecture des messages Signal ou WhatsApp, récupération du contenu du périphérique (photos, courriels, contacts, SMS…). En outre, cette application malveillante permet d’activer à distance le micro du téléphone ou d’extraire des coordonnées GPS très précises, des fichiers et des messages chiffrés.

Attaques par injection

La technique d’une attaque par injection consiste à saisir une requête en SQL dans un champ de saisie afin de communiquer directement avec le serveur. L’attaquant peut alors accéder à l’ensemble de la base de données, modifier le contenu et compromettre la sécurité de l’appareil dans son ensemble.

Découvert en 2017, Dvmap a été le premier malware à injection de code pour Android. Sa mission était d’infecter les appareils en contournant les systèmes de sécurité de Google Play Store. Même si cette technique n’en est encore qu’à ses balbutiements, elle montre que l’ingéniosité des cybercriminels n’a pas de limites.

Cette liste n’est pas exhaustive et de très nombreux moyens existent pour accéder aux données d’un smartphone. À l’aide de différentes cyberattaques, les pirates informatiques peuvent à loisir lire les SMS, écouter les conversations, déverrouiller une carte SIM et accéder à notre position et à nos contacts.

Prendre conscience que le danger est le même sur un poste de travail lambda et sur un smartphone est une première étape essentielle. Celle-ci doit être cependant complétée par d’autres étapes, comme l’adoption d’une solution de sécurité efficace pour les mobiles. TEHTRIS vous apporte cette solution à travers sa technologie MTD.

Nous avons donc ici construit cet article autour de deux grands axes. Le premier regroupait les menaces et les risques liés à l’utilisation des smartphones, voyons dans un second les solutions à apporter.

[1] Erwan Sojae – Rapport Digital 2020 – global digital overview – Janvier 2020 https://wearesocial.com/fr/blog/2020/01/digital-report-2020/

[2] Rapport 2021 sur la sécurité mobile de Check Point Software