Ne vous est-il pas arrivé de taper vite votre site préféré sur votre ordinateur, ou avec vos doigts supersoniques sur votre smartphone et de riper sur une touche ?

« Leroymerlin » devient « leroumerlin » si ? Vous êtes humain, vous avez fait une faute de frappe. Parfois le lien ne mène nulle part et parfois il mène sur un site qui ressemble trait pour trait au bon, Vous avez été victime de typosquatting.

Le phénomène n’est pas récent mais il fonctionne toujours aussi bien. Pourquoi ? Quelle est donc cette technique, simple et pourtant efficace ?

Typosquatting vs Cybersquatting, quelle différence ?

La technique du typosquatting

Le typosquatting est une forme d’attaque issue de l’ingénierie sociale. Cette technique consiste à imiter un site légitime. On parle également de détournement d’URL, ou d’imitation de domaine. Le cybercriminel achète un nom de domaine semblable à un site légitime.

Concrètement cela peut être :

- une orthographe très proche du site officiel

- une inversion de deux caractères

- des homoglyphes

- des extensions de domaine détournées

- un ajout de tiret

- …

Exemple : “amazone.fr” vs “amazon.fr” (pour le coup, Amazon a racheté les noms de domaine Amazone.com donc ce cas précis est redirigé vers le bon site)

L’objectif pour le pirate est d’obtenir du trafic, des clics, des visites grâce à la notoriété du site visé. La victime manque de vigilance, n’observe pas systématiquement le nom de domaine, et la voilà piégée. Elle se retrouve ainsi sur un site Web frauduleux, quasi identique, avec une charte graphique similaire, même design, même disposition. Les criminels n’ont plus qu’à récupérer les informations personnelles.

La technique de cybersquatting

La technique de cybersquatting consiste elle, à utiliser le nom de la marque, à acheter un nom de domaine correspondant à une marque. En revendant le nom de domaine, la personne peut obtenir un gain financier. Dans ce cas, le domaine déposé est similaire à la marque. Cette technique peut être considérée comme une forme de concurrence déloyale. La marque en question a donc tout intérêt à acheter elle-même les différents noms de domaine qui pourraient-être utilisés.

Exemple : « levis.com » vs « levis.fr »

Qui n’a pas vu la publicité de Carglass, qui précise bien à la fin du spot de bien taper la bonne adresse ? « pour être certain d’arriver chez nous, ne tapez pas juste Carglass mais bien Carglass POINT F R » Pour cause ? La société a refusé le jeu du référencement payant imposé par les moteurs de recherche. Leur politique est de familiariser les internautes avec l’adresse du site, à bien taper l’adresse pour éviter tout risque de phishing.

Si l’adresse est mal orthographiée, le lien peut mener vers un site humoristique, satirique, vers des pages de “recherche associée”.

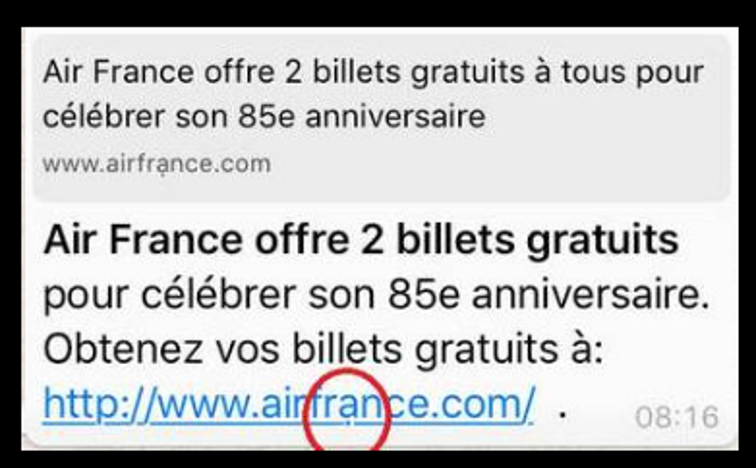

Il arrive bien souvent que le typosquatting soit utilisé pour récupérer les identifiants des visiteurs d’un site, via des sondages, ou une offre promotionnelle, ou une offre de correctif.

Des attaques en plein essor

Variantes de typosquatting

Cette technique de prime abord inoffensive est en général l’amorce de phishing, de transfert de malware… Le nombre d’enregistrements caractéristiques de typosquatting ou cybersquatting ne cesse de progresser.

L’utilisation des noms de domaine les plus communs tels que « .com » et « .net » diminue progressivement. En revanche l’utilisation du nom de domaine « .om » est en augmentation et les ventes de nom de domaine sont en constante augmentation.

Selon une étude menée par un cabinet de conseil High-Tech Bridge :

« La durée de vie en moyenne d’un site frauduleux est de 1 181 jours, soit plus de 3 ans. Le cybersquat de sites à une espérance de vie de 431 jours »

Dernièrement une nouvelle forme de typosquattage a été détectée. Cette technique s’attaque cette fois non pas à l’utilisateur lambda mais au développeur installant des packages Python à partir du référentiel PyPI (Python Package Index). Le mauvais code se cachait dans le référentiel.

Un package représente des attaques de la chaîne d’approvisionnement logicielle de nouvelle génération qui reposent sur le typosquatting.

En mars 2022, c’est au tour des développeurs Microsoft Azure d’être visés par le biais de paquets npm malveillants. Le typosquattage a été utilisé pour essayer de tromper les développeurs en les poussant à télécharger des fichiers malveillants.

La liste des paquets malveillants se trouve ici : https://jfrog.com/blog/large-scale-npm-attack-targets-azure-developers-with-malicious-packages/

Autre exemple que nous avions déjà évoqué dans un précédent article : NFT et Cybercriminalité quels liens ?, concerne les attaques visant les plateformes de NFT qui ne cessent d’augmenter.

Les cybercriminels utilisent des noms de domaine qui usurpent l’identité de ces plateformes comme c’était le cas de Rarible.com. Les victimes sont ainsi amenées à télécharger des logiciels malveillants.

Le typosquatting peut toucher des entreprises mais aussi les services publics. L’ANSSI (l’Agence nationale de sécurité des systèmes d’information) a repéré l’achat de faux noms de domaine ressemblant à ceux d’institutions françaises.

Autre exemple assez connu dans le monde cyber, il s’agit de John Zuccarini qui exploite cette technique depuis 2001. Ce dernier a trouvé une quinzaine de variantes autour du thème cartoonnetwork.com et 41 autour du nom de la chanteuse Britney Spears. Il a été repéré par la justice et a écopé de 30 mois de prison et de 164.000 dollars d’amende.

Le groupe Russe Nobelium (le même qui est responsable des attaques contre le logiciel/l’éditeur Solarwinds) se préparerait à une campagne de typosquatting. Selon des chercheurs américains, le groupe « a largement utilisé les domaines typosquat dans les certificats SSL et continuera probablement à utiliser des techniques trompeuses, y compris la redirection typosquat, lors de l’utilisation des outils Cobalt Strike. »

Les conséquences de telles attaques

Le typosquatting peut sembler simple et parfois inoffensif et pourtant, cela peut permettre au cyber attaquant de :

- récupérer des identifiants de connexion et d’autres données personnelles.

- installer des extensions malveillantes

- installer des enregistreurs de frappe

- rediriger la victime vers le site Web d’un concurrent et faire perdre ainsi un marché

- développer le hacktivisme

- nuire à l’image du site ou de la marque en y intégrant des contenus dont le but est de léser l’image du site officiel.

Quelles solutions pour se protéger ?

Au niveau juridique

Le droit des marques en France est régulé, mais il n’existe pas encore de textes spécifiques, il existe donc là encore un vide juridique. Toutefois en cas de cybersquatting, l’entreprise peut s’adresser directement à l’organisme où est enregistré le nom de domaine litigieux afin qu’il soit supprimé.

Les grandes entreprises vont, elles, s’adresser aux tribunaux civils.

Pour récupérer un nom de domaine, il faut se rapprocher :

- Pour la zone anglophone : de l’UDRP. (Uniform Domain-Name Dispute-Résolution Policy). La victime devra alors prouver que le pirate a utilisé un nom de domaine illégitime. La procédure se fait en ligne.

- Pour la zone FR et .re, la procédure de résolution des litiges se fait via la PARL (procédure alternative de résolution de litiges) elle fonctionne selon le même principe que la procédure UDRP.

Au niveau technique

Pour vous protéger du typosquatting nous vous conseillons :

- de marquer vos sites préférés

- de vérifier l’orthographe des URLs

- de vérifier l’expéditeur du mail

- de faire des sauvegardes régulières de vos données sur supports externes

- de vérifier la cohérence du texte du mail (orthographe, syntaxe, etc) et d’être vigilants face aux offres trop généreuses (billets d’avions gratuits etc)

- de mettre à jour l’ensemble du parc informatique

- de vérifier les chiffres du trafic sur le site Web (Google Analytics par exemple)

- de configurer et exécuter le serveur interne de système de noms de domaine, dans le cadre d’une entreprise

- d’utiliser des outils open source vérifiant si une attaque de typosquatting a déjà eu lieu : exemple dnstwist

- de sensibiliser son personnel

En plus de ces bonnes pratiques, nous vous conseillons d’avoir des solutions de sécurité capables de détecter et surtout neutraliser en temps réel tous les malware. C’est ce que propose TEHTRIS.

TEHTRIS EDR embarque de nombreux moteurs de détection capables de détecter les menaces avancées les plus dangereuses et récentes. Elle s’appuie sur l’intelligence artificielle propriétaire TEHTRIS CYBERIA et son réseau de neurones innovants pour détecter et anticiper les menaces connues et inconnues en temps réel.

Le moteur d’IA utilise la puissance du Deep Learning pour une amélioration continue de la finesse de détection des menaces.

Grâce à l’orchestration de l’outil TEHTRIS SOAR, intégré à la TEHTRIS XDR Platform, l’agent TEHTRIS EDR répond de manière hyper-automatisée, à tout moment, sans intervention humaine, en neutralisant directement les cyber menaces inconnues.

Les attaques d’ingénierie sociale reposent bien souvent sur la manipulation psychologique des individus et de leurs faiblesses. Le typosquatting est un bel exemple de ce type d’attaque. Personne n’est infaillible. L’urgence, le stress, l’inattention… tout est propice à effectuer un « mauvais geste ».

Le prix de la liberté c’est la vigilance éternelle.

Thomas Jefferson