75 milliards d’appareils seront en ligne en 2035[1] et selon la dernière enquête GALLUP de 2020 « Les utilisateurs mobiles, en moyenne, passent environ 80 % de leur temps en dehors du réseau protégé de l’entreprise, accédant à Internet à partir d’endroits autres que le bureau ou l’entreprise. »

Ces nouveaux objets envahissent notre maison, notre vie privée et deviennent non seulement une menace pour l’individu mais aussi pour l’entreprise. Les limites entre la maison et l’entreprise sont souvent floues. Après tout, qui penserait que sa montre pourrait être une entrée vers le réseau de l’entreprise ? Et pourtant les menaces ciblant les appareils « intelligents » connectés à Internet commencent à se multiplier et restent vulnérables.

Dans un de nos articles nous évoquions déjà les menaces liées aux smartphones, voyons ici plus globalement les menaces liées aux IOT qui deviennent une cible de choix pour les cybercriminels. Ces derniers ont très bien compris que pour accéder à l’ensemble du réseau d’une entreprise, il n’y a qu’à s’introduire sur un de ces appareils non protégés.

Définition & Constat

« L’apparente inutilité de l’objet le rendait doublement attrayant. ».

G. Orwell, 1984

Un IOT : Internet des Objets (IDO ou IOT) est un objet ou un ensemble objets physiques ayant la capacité de se connecter à Internet ou un réseau de communication. Ces objets communiquent via Wi-Fi, Bluetooth, 4G.…et peuvent communiquer les uns avec les autres.

Parmi les objets connectés, on peut citer :

- les assistants personnels

- les smartphones

- les tablettes

- les jouets pour enfants connectés

- les caméras de surveillance

- toute la domotique de la maison comme : les capteurs, les volets, les stores, les portails, les interrupteurs, les prises connectées, les serrures intelligentes, les sonnettes vidéo …

- les balances connectées, les montres connectées

- les lave-vaisselle, fours, et certains réfrigérateurs

- …

Nous laissons de plus en plus de traces numériques et la particularité de ces objets est qu’ils produisent de grandes quantités de données, données qui peuvent être exploitables par les cyber attaquants, voyons comment ?

Quelles sont les cybermenaces ?

« Avec le développement de la télévision et le perfectionnement technique qui rendit possibles, sur le même instrument, la réception et la transmission simultanées, ce fut la fin de la vie privée. »

G. Orwell, 1984

Le but premier des cyberattaques est de récupérer des informations sur l’entreprise, des données confidentielles, des données financières… La recrudescence des objets connectés expose les utilisateurs à des risques, mais expose aussi leur entreprise à ses mêmes menaces. Les appareils avec une adresse IP, les appareils de fitness, les montres connectées, les assistants numériques, les imprimantes sans fil, sont un réel danger pour une entreprise. Ces dernières ignorent même la plupart du temps leurs existences et ne peuvent donc pas couvrir le risque.

Exfiltration des données

L’exfiltration de données s’explique par plusieurs failles présentes dans les IOT.

Mauvaise gestion des appareils

L’absence de mise à jour de périphériques, peut-être la voie royale aux vulnérabilités et donc une aubaine pour les cyber attaquants. Un attaquant peut amener le consommateur à faire une fausse mise à jour sur son appareil personnel qui lui sert aussi à consulter sa messagerie professionnelle.

- En 2019, une vulnérabilité affectant le micrologiciel wifi Avastar, a été identifiée. De nombreux ordinateurs portables (Microsoft Surface, Samsung Chromebooks, Samsung Galaxy), smartphones, plates-formes de jeu (Sony PlayStation 4, Xbox One), routeurs et des IOT ont été touchés.

Voici d’autres cas non directement liés à une attaque envers une entreprise, mais qui laissent à réfléchir :

- Il s’agit d’une vulnérabilité sur six types de stimulateurs cardiaques fabriqués par la société Abbott, qui ont été rappelé en urgence car présentant une faille de sécurité grave pouvant entrainer la mort des patients.

- En septembre 2021, le site WebsitePlanet a révélé une exfiltration de données de 16,71 giga-octets contenant 61 millions d’entrées provenant de montres connectées. L’entreprise GetHealth, traceur synchroniseur de données, a été impacté par cette brèche sécuritaire.

Surface d’attaque physique plus large.

Avec la multitude d’objets, le champ d’attaque est beaucoup plus large. Il ne se fait plus seulement sur des ordinateurs mais aussi sur des objets qui nous accompagnent dans notre quotidien.

- En 2019, le malware Silex s’est attaqué a plus de 2000 appareils en supprimant toutes les règles de pare-feu, la configuration réseau et finalement l’appareil. L’attaquant derrière ce malware n’était autre qu’un adolescent de 14 ans.

- Les criminels ont une imagination folle, un casino et ses clients à Londres en ont été victime. Les données ont été volés par le biais d’un thermomètre connecté dans un aquarium ! L’appareil en question était branché au même réseau que le casino. Qui aurait pu penser qu’un thermomètre pouvait être dangereux pour une entreprise ? Les protocoles utilisés dans les systèmes IoT peuvent avoir de réels problèmes de sécurité.

Transfert de données non sécurisés

Enfin l’autre vecteur d’attaque pour un cybercriminel est de cibler ces appareils pour accéder à des réseaux personnels ou d’entreprise grâce aux transferts de données. En prenant le contrôle d’un smartphone, il peut envoyer des messages et des e-mails au nom de la victime afin d’obtenir des informations ou de provoquer des perturbations. Chaque fois que des données sont transférées, le risque de violation ou de compromission des données augmente.

Avant de connecter le moindre appareil personnel à son matériel professionnel, il est impératif de s’assurer de la politique de sécurité de l’entreprise. L’attaquant peut profiter de l’accès de l’appareil mobile au réseau Wi-Fi de l’entreprise et il peut avoir accès aux données de l’entreprise lorsque la victime retourne au bureau.

En infectant ces nouveaux objets les attaquants peuvent aussi transformer les IOT en botnets.

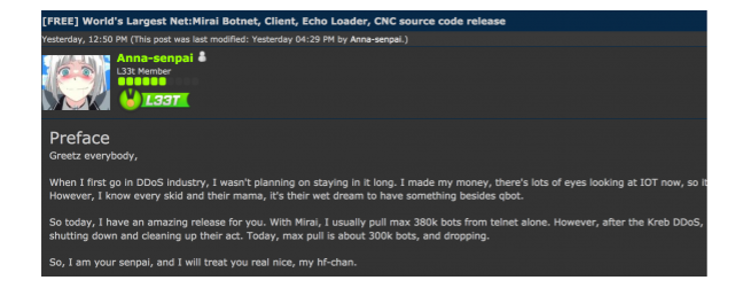

Les attaques DDOS et Botnet

Les cybercriminels peuvent utiliser des botnets pour attaquer les appareils IoT qui sont connectés à d’autres appareils, c’était le cas notamment du botnet nommé Mirail. Cette attaque a eu lieu en 2016. Les cybers attaquants ont lancé une attaque par déni de service en s’appuyant sur une armée de caméras de surveillance (145000 caméras) et autres IOT, au total 380 000 bots. Le cheval de Troie a infecté à son tour des centaines de milliers d’objets connectés. L’attaque a entrainé la coupure d’accès à de grands sites comme Amazon, Twitter et Spotify.

D’autres botnets ont suivi après cette attaque, comme Gafgyt en 2019 (qui s’appuyait sur des routeurs Wifi), IoT Reaper : la « Grande Faucheuse » en 2019 qui ciblait des vulnérabilités dans des routeurs, des caméra IP, affectant un million d’entreprises à travers le monde, Hajime, Omni Botnet, etc. les exemples sont nombreux.

La raison de telles attaques s’explique par la faiblesse de la sécurité de ces objets, de ports ouverts, d’informations d’identification non modifiées, d’IOT obsolètes, sans mises à jour, comme nous avons pu le voir plus haut.

Usurpation d’identité

Et si demain, le cybercriminel s’attaquait à votre montre connectée ? Pourquoi faire cela ? Simplement pour obtenir des données sur les utilisateurs et organisations qui serviront à de futurs vols d’identités. Votre montre étant, de plus, connectée à votre smartphone, qui lui-même vous sert à vous connecter au bureau, le cocktail devient explosif. L’attaquant va ainsi exploiter la vulnérabilité d’un objet pour infiltrer le système de l’entreprise.

- En 2019, les identifiants de connexion de milliers de propriétaires de caméras Ring ont été publiés en ligne, 3 672 ensembles d’e-mails, mots de passe, numéro de téléphone ont été volés.

- En 2021, la startup Verkada Inc. s’est fait pirater. 150 000 caméras de surveillance dans les hôpitaux, les entreprises, les services de police, les prisons et les écoles ont été concernés. La violation de données a été commise par un groupe international de pirates.

Ingénierie sociale

Les attaques d’ingénierie sociale sont facilitées avec l’arrivées des IOT. Votre montre, votre assistant personnel, votre smartphone, sont un puit de connaissance pour l’attaquant. Les capteurs intégrés dans les objets connectés collectent des données très détaillées sur leurs environnements et leurs utilisateurs, permettant ainsi aux attaquants d’obtenir des informations confidentielles, des coordonnées bancaires, l’historique des achats, votre adresse, votre nom et prénom, votre pseudonyme, votre date de naissance, votre poids, votre taille, votre genre, etc… Toutes ces informations lui permettront d’affiner ses futures attaques.

Les données de votre montre connectée par exemple peuvent donner votre position GPS, votre agenda et une fois associées, ces informations peuvent créer une cartographie de vous. Ces données compilées sont envoyées par votre fournisseur de services et peuvent même être revendues.

Une des failles les plus simples que va exploiter un cybercriminel est de trouver les identifiants de connexion. Il va utiliser la technique de « brute force » ou tout simplement récupérer vos identifiants (définis par le constructeur) par défaut lors de la première utilisation. Car nous sommes nombreux à ne pas les changer ! Le criminel aura ainsi accès au réseau complet et pourra soutirer vos informations.

Espionnage

Votre téléphone portable pourrait être utilisé pour l’espionnage industriel.

- Les applications de logiciels espions sont aussi une des menaces non négligeables, nous l’avons vu avec l’affaire Pegasus puisqu’elles permettent de récupérer des conversations téléphoniques, d’accéder aux caméras et de voler des informations…

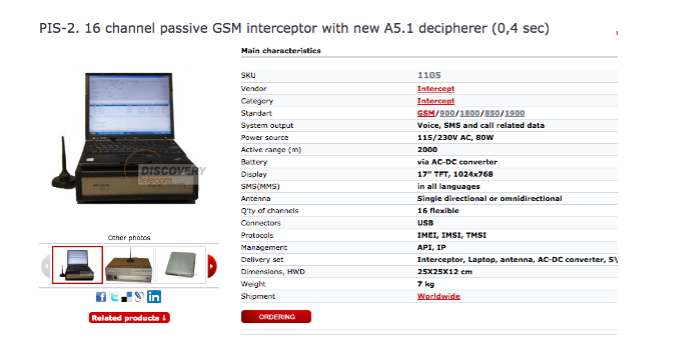

- Stingray / GSM interceptor / IMSI catcher, sont des intercepteurs que l’on peut trouver sur le marché noir et qui sont capables de pirater des téléphones portables et de collecter des données.

Un cyber criminel peut aussi attaquer via une caméra intelligente dans une organisation ou dans la sphère privée et enregistrer des séquences vidéo, ou audio (écoutes clandestines) et ainsi récupérer des informations confidentielles, des secrets de production, etc.

- En 2018, un exploit contre Alexa et Google Home avait été découvert et avait fait grand bruit, mettant à mal la réputation des produits. L’exploit a permis d’espionner les victimes et de récupérer des informations confidentielles.

- Autres cas recensés, des caméras vendues par Amazon, produites en Chine ont échappées à la vigilance des protocoles de sécurités. Plus de 50 000 caméras connectées présentaient des failles de sécurité critiques.

- Des moniteurs pour bébés connectés à Internet ont subi le même sort. C’est ce qui est arrivé à un couple d’américains (Les Beirne) en 2021. Certes nous ne sommes pas dans le milieu de l’entreprise, mais une caméra surveillant la sécurité d’un site industriel ou de bureaux, pourrait être utilisée de la même manière.

- Les services de renseignement Danois, ont révélé « l’opération Dunhammer » qui date de 2015. Des parlementaires et des membres de l’administration française, norvégiennes et suédoises auraient été espionnés entre 2012 et 2014. Angela Merkel aurait également été victime d’écoutes téléphoniques.

Quel avenir pour les IOT ?

Les appareils de l’Internet des objets font partie intégrale de vos vies et restent encore les moins sécurisées.

Nous venons de le voir à travers de multiples exemples, de nouvelles attaques sont imaginées tous les jours, et les systèmes de sécurité doivent donc être testés et mis à jour. L’utilisation d’algorithmes d’apprentissage automatique, des algorithmes de machines learning risquent de contourner les systèmes défensifs, créant ainsi de nouveaux vecteurs d’attaques.

Même si les gouvernements renforcent enfin leurs exigences envers les industriels (l’Institut européen des normes de télécommunications (ETSI) a lancé des normes de cyber sécurité pour protéger les utilisateurs de dispositifs intelligents) et que la réglementation est une étape nécessaire, elle reste néanmoins insuffisante.

Une des protections qui restent encore et toujours, efficace est de faire attention à ce que nous connectons sur nos réseaux, et de respecter les protections de base.

Nous verrons dans un prochain article comment.

[1] Données IBM