En octobre 2022, un client de TEHTRIS a été protégé de la menace connue sous le nom de Purple Fox grâce à la TEHTRIS XDR Platform et ses modules intégrés TEHTRIS EDR et TEHTRIS EPP. Retour sur un kit d’exploitation en mutation depuis sa découverte il y a 4 ans et sur le fonctionnement des outils combinés et développés par TEHTRIS face à la menace.

Connaître la menace : Purple Fox

Une ancienne menace toujours d’actualité

La menace de Purple Fox a été découverte en 2018, et cette attaque récente permet de souligner l’importance pour les RSSI de prendre en compte des menaces plus anciennes mais qui restent bel et bien d’actualité. En effet, depuis 2018, Purple Fox n’a eu de cesse de se réinventer pour augmenter ses capacités et renouveler les vulnérabilités qu’il exploite. En mars 2022, TrendMicro publiait une analyse des nouvelles capacités de Purple Fox. Il a ensuite été observé à l’été 2022, notamment par des analystes japonais.

Purple Fox est un kit d’exploitation qui permet d’exploiter, entre autres, une vulnérabilité connue d’Internet Explorer (CVE-2021-26411 – CVSS3 : 7,5) pour distribuer d’autres malwares sur les systèmes qu’il infecte via l’exécution d’un PowerShell. Depuis 2021, c’est principalement le malware DirtyMoe, un ver informatique avec des capacités de minage de cryptomonnaie, qui a été déployé par l’intermédiaire de Purple Fox. La vulnérabilité d’Internet Explorer exploitée par Purple Fox a été patchée. Les versions à jour ne sont donc pas menacées.

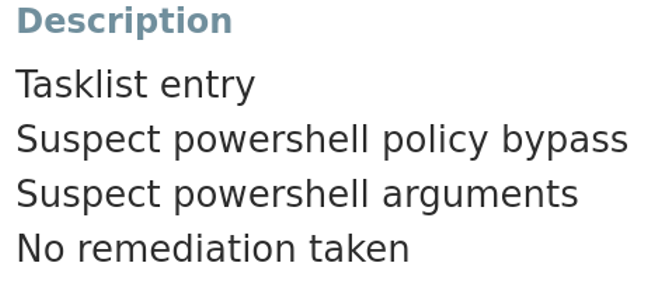

Schéma d’attaque

En cliquant sur un URL malveillant contenu dans un mail de phishing, ou par une redirection via une publicité frauduleuse (malvertising), la victime va se rendre sur une page contenant Purple Fox, qui va exploiter la vulnérabilité d’Internet Explorer pour se télécharger sur la machine de la victime.

Une fois sur la machine, un Powershell.exe encodé est exécuté par mshta.exe (un composant Windows légitime). Le fait d’encoder le PowerShell est une technique d’obfuscation pour éviter la détection.

Purple Fox vérifie les permissions accordées sur la machine et télécharge des fichiers additionnels, dont un package d’installation MSI (Microsoft System Installer), et cherche à obtenir une élévation de privilège. La charge utile (par exemple, DirtyMoe) est ensuite installée via le package d’installation MSI.

Se protéger grâce à la TEHTRIS XDR Platform : détection & remédiation par les modules EDR et EPP

Le client de TEHTRIS a été protégé automatiquement de cette menace grâce aux capacités de détection et de remédiation de l’EDR et de l’EPP, modules intégrés à la solution TEHTRIS XDR.

Ainsi, l’analyste a été alerté par l’EDR sur la base de 3 critères :

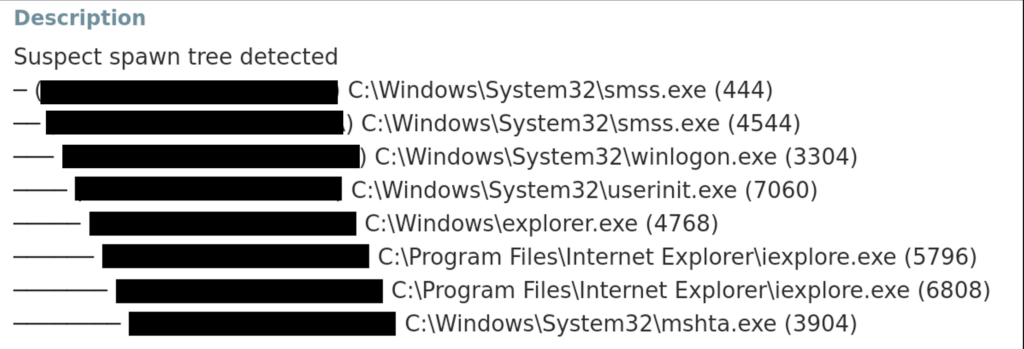

Le module EDR a levé une alerte sur le spawn tree:

Les processus enfants de programmes tels que les navigateurs internet (ici Internet Explorer) ou Microsoft Office sont surveillés pour détecter des activités suspectes que pourraient utiliser les attaquants.

Cette détection correspond à la matrice MITRE D3FEND « Process Spawn Analysis » (D3-PSA) qui consiste à « analyser des arguments ou attributs spawn d’un processus pour détecter les processus non autorisés ».

L’EDR lève une alerte et, en fonction du paramétrage de remédiation, peut stopper l’exécution du processus.

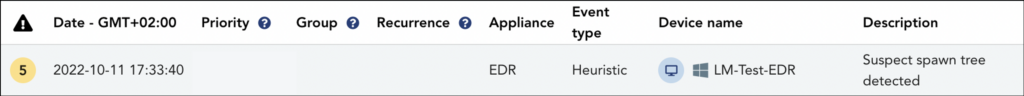

La fonctionnalité heuristique du module EDR lève également une alerte sur les caractéristiques suspectes de cette exécution

Parmi les caractéristiques suspectes se trouvent les arguments du PowerShell, correspondant à la sous-technique d’attaque MITRE T1059.001 « Command and Scripting Interpreter: Powershell », selon laquelle des attaquants peuvent abuser de commandes PowerShell pour l’exécution. PowerShell est une interface puissante de lignes de commande incluse dans Windows. L’utilisation de PowerShell peut permettre de nombreuses actions, comme la découverte de l’environnement sur la machine et l’exécution de code.

Alerte issue d’une Application Policy configurée pour remonter les Powershell encodés

Le binaire exécuté est mshta.exe, un composant Windows légitime. En revanche, le fait qu’il contienne un PowerShell encodé est une caractéristique suspecte. En effet, le fait d’encoder le PowerShell est une technique d’obfuscation pour éviter la détection (tactique T1027 Obfuscated files or information de la tactique TA0005 Defense Evasion de la matrice MITRE ATT&CK). Une Application Policy avait été configurée en amont par l’analyste pour surveiller et alerter sur ce genre d’évènement.

Dans le cadre de Purple Fox, mshta.exe est utilisé pour exécuter des commandes PowerShell qui visent à obtenir une élévation de privilèges (technique TA0004 Privilege Escalation de la matrice MITRE ATT&CK), à télécharger d’autres fichiers et à livrer la charge finale. Dans ce cas précis, la charge finale est inconnue puisque le déroulement de l’attaque n’a pas abouti car le processus a été tué par l’EPP avant l’exécution de Purple Fox.

Kill de la menace par le module EPP

L’EPP permet un kill du programme par signature. Des fonctions avancées complètent la protection antivirus locale en luttant contre les exploitations de vulnérabilités des vecteurs d’intrusions (telles que les vulnérabilités des navigateurs web).

Ici c’est le module Behavioral Application qui a détecté la menace Purple Fox et qui a remonté une alerte sur la console. Cette alerte, ayant atteint un seuil de criticité sévère, a déclenché une action de remédiation automatique de l’EPP qui a interrompu l’exécution du binaire.

L’ensemble des alertes des modules sont visibles depuis dans l’onglet Alerts & Events de la XDR ou spécifiquement dans l’onglet de chaque module dédié. Il est également possible de prédéfinir un playbook SOAR d’envoi d’alerte vers des adresses emails spécifiques, par téléphonie ou encore via l’application MTD installée sur des appareils mobiles de l’entreprise afin d’être informé en temps réel où que vous soyez.

Conclusion

Au cœur de la TEHTRIS XDR, les modules EPP et EDR intégrés sont complémentaires pour assurer la sécurité des postes de travail et des serveurs de l’organisation et ainsi protéger les SI des menaces connues comme inconnues. La console unifiée XDR permet de gérer les alertes remontées et hiérarchisées depuis un unique cockpit afin de gagner en efficience et limiter le temps de réaction grâce à la visibilité exhaustive permise par la technologie.