Dans un environnement de systèmes de contrôle industriel (Industrial Control Systems – ICS), imaginons une procédure de maintenance standard au cours de laquelle des fichiers doivent être transférés entre des machines au sein d’un même site industriel. Pour des raisons de sécurité, les systèmes automatisés ne sont pas connectés à Internet. De plus, certaines opérations de maintenance doivent être effectuées par des sous-traitants externes, qui n’ont pas forcément accès au réseau. Cette situation conduit généralement à l’utilisation de périphériques de stockage USB connectés par des entreprises tierces sur les sytèmes. Et il est courant que l’employé de la société tierce doive travailler sur plusieurs sites industriels par jour… en utilisant le même périphérique USB.

Ce que l’employé n’avait pas prévu au cours de sa journée de travail sur le troisième site industriel visité, c’est l’exécution d’un autorun et la propagation d’un ransomware sur la machine au branchement de son périphérique USB. La solution antivirus installée sur la machine l’analyse instantanément, mais il s’avère que le logiciel malveillant échappe à la détection de la dernière version de la solution antivirus. Le ransomware se propage alors latéralement dans le réseau industriel et chiffre des données d’importance vitale.

Si l’entreprise était protégée par la TEHTRIS XDR Platform, voici comment votre entreprise serait protégée, comment votre équipe de sécurité informatique (SOC) serait informée en temps réel de la menace et comment les différentes étapes de l’attaque seraient automatiquement stoppées.

Accès initial

Le point de départ de cette attaque est une réplication par le biais de supports amovibles (T1091 selon la matrice MITRE ATT&CK).

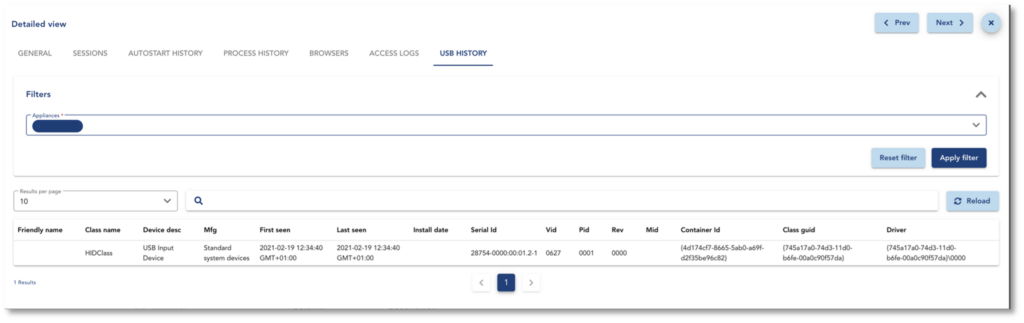

Le module de surveillance USB de l’EDR TEHTRIS détecte tout nouveau périphérique USB inséré dans un ordinateur. Il émet des alertes lors de l’insertion d’une nouvelle clé USB :

Le module permet de désactiver à distance les dispositifs USB suspects. Le module de surveillance USB conserve une liste de tous les périphériques USB qui ont été branchés sur l’ordinateur, ce qui est également utile lors de la phase d’enquête pour remonter à la source de l’attaque.

Évasion des défenses

Pour échapper à la détection, le binaire malveillant tente de désactiver les outils de sécurité tels que la protection antivirus, l’ EDR TEHTRIS… Cette action est immédiatement empêchée et déclenche une alerte basée sur la TEHTRIS CTI (Cyber Threat Intelligence), qui est nativement intégrée à la plateforme XDR qui et bénéficie à toutes les technologies. Tous les binaires lancés sur un endpoint sont automatiquement analysés par TEHTRIS Antivirus powered by CyberIA, ainsi que dans les sandboxes de TEHTRIS, pour détecter et stopper l’exécution des fichiers malveillants. Il est également possible de paramétrer une règle de surveillance pour les techniques d’évasion de défense (connus tels que T1562.001).

Mouvement latéral

Pour obtenir les privilèges des administrateurs de domaine stockés dans la mémoire de la victime en raison d’une mauvaise configuration, l’acteur de la menace effectue un credentials dumping (récupération et copie) d’informations d’identification à l’aide de Mimikatz.

Les outils TEHTRIS détectent l’exécution et l’utilisation de Mimikatz.

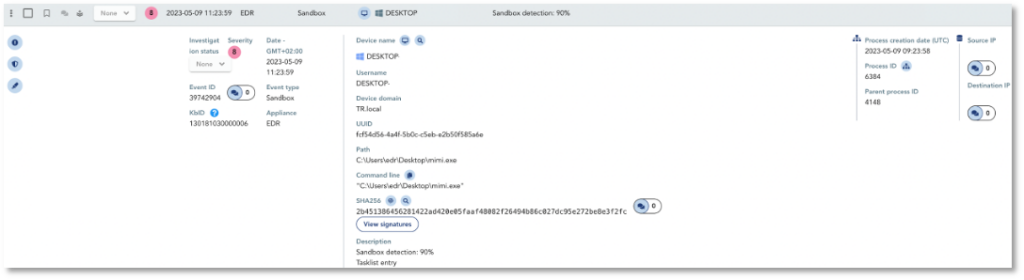

Tout d’abord, la TEHTRIS CTI Sandbox analyse le binaire via l’EDR TEHTRIS et affiche un score élevé.

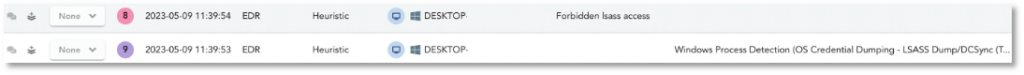

Grâce à une règle de surveillance préconfigurée, l’EDR TEHTRIS lève des alertes lorsque la ligne de commande très spécifique utilisée dans Mimikatz est détectée, et à chaque accès au Local Security Authority Subsystem Service (LSASS).

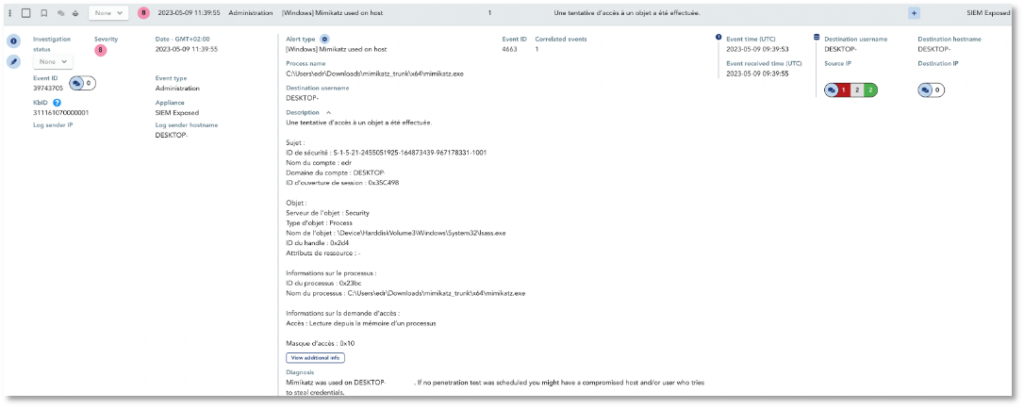

Le SIEM TEHTRIS détecte le credentials dumping des informations d’identification via Mimikatz et lève l’alerte suivante :

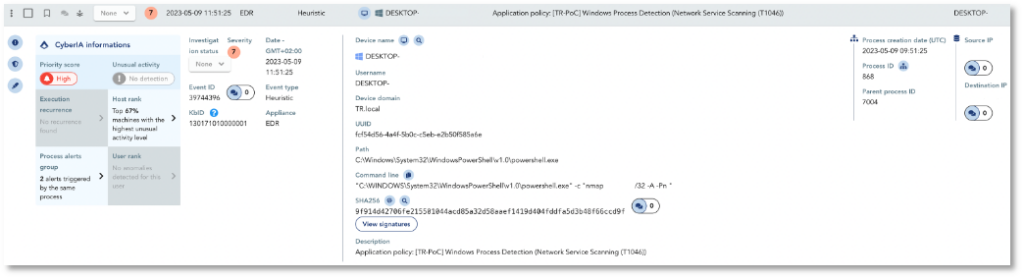

Ensuite, le cyber acteur de la menace réalise une découverte du réseau (T1046) en utilisant nmap pour cartographier les victimes potentielles sur le système d’exploitation Windows. L’EDR TEHTRIS lève l’alerte suivante grâce à une règle de surveillance préconfigurée.

L’acteur malveillant exécute Psexec pour se déplacer latéralement vers d’autres appareils Windows (T1021). TEHTRIS EDR déclenche l’alerte suivante grâce à un paramètre préconfiguré de contrôle du parc informatique.

Impact : empêcher la récupération et le chiffrement des données

Les dernières étapes de l’attaque consistent à supprimer les shadows copies pour empêcher la récupération des informations (T1490) et le chiffrement des données (T1486). Ces actions très offensives sont détectées par l’EDR et la CTI TEHTRIS. Elles peuvent être automatiquement empêchées avec les bons paramètres :

- Les lignes de commande permettant de supprimer les shadow copies sont surveillées par un paramètre de surveillance pré-configuré.

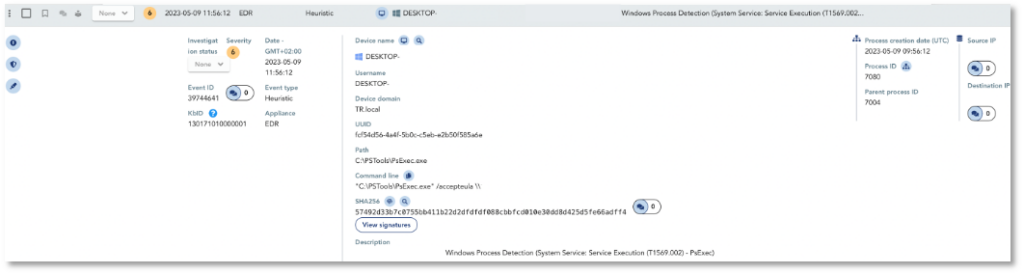

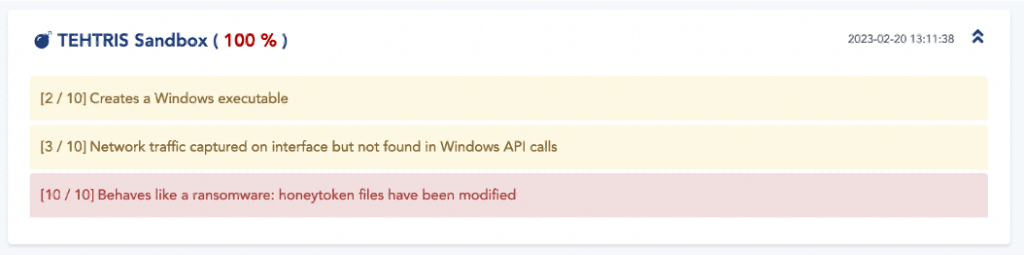

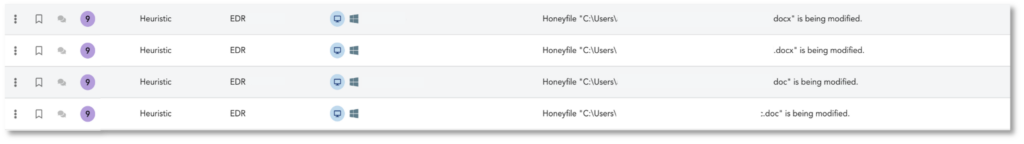

- Lorsque la charge utile (payload) finale est exécutée, l’analyse dynamique des sandbox de TEHTRIS permet de détecter la nature ransomware du binaire.

- Le chiffrement des fichiers atteindra les honeyfiles de TEHTRIS, qui ont été déposés dans des endroits critiques du système au préalable. Cette action déclenchera une alerte heuristique avec un score de gravité très élevé. Afin de répondre à l’urgence d’une attaque de ransomware, tous les processus liés à cet événement seront automatiquement interrompus.

Conclusion

Les outils de cybersécurité unifiés au sein de la TEHTRIS XDR Platform aident le secteur industriel à être mieux protégé et mieux préparé en cas de cyberattaque. Les paramètres sont personnalisables et peuvent être réglés sur alerte uniquement ou sur remédiation, en fonction des besoins de l’organisation.

L’accès initial est généralement dû à des erreurs humaines. Mais dans ce cas, il s’agit d’un besoin industriel légitime : il est très courant que des tiers soient chargés de la maintenance dans les environnements industriels. Du point de vue de la cybersécurité, il est également souhaitable que leurs employés n’aient pas accès au réseau et que les systèmes industriels ne soient pas connectés à Internet. Tous ces éléments conduisent les sous-traitants à utiliser des supports amovibles.

Mais la politique de cybersécurité applicable aux systèmes industriels spécifiques devrait aller plus loin : l’insertion d’une clé USB dans un dispositif industriel sans avoir l’assurance que la clé USB soit propre n’est pas acceptable. Il est recommandé dans ce cas d’utiliser un dispositif dédié – connu sous le nom de station de décontamination, de station blanche ou encore de « sheep-dip » – pour s’assurer qu’aucun logiciel malveillant ne soit introduit par un support amovible. Il s’agit d’une bonne pratique que les employés et les sous-traitants doivent connaître. De même, les responsables des systèmes industriels devraient toujours vérifier les activités des sous-traitants lorsqu’ils sont sur place afin d’éviter une mauvaise évaluation des risques cyber. La sensibilisation des collaborateurs est essentielle dans ce domaine d’activité. Il est tout aussi important de s’assurer que les employés des sous-traitants soient sensibilisés à la cybersécurité.

Pour plus d’informations sur la protection des données stratégiques contre le cyber-espionnage, cliquez ici.