Une bonne compréhension des menaces actives est nécessaire pour obtenir une bonne posture de sécurité. Le rapport suivant présente les tendances actuelles qui se dégagent du bruit de fond de l’internet. Les données sont issues de deux semaines des logs de notre réseau de honeypots.

Tentatives de force brute SSH avec des variantes de password ou de welcome

Plusieurs rapports sur les mots de passe les plus utilisés dans le monde, comme celui de SafetyDetectives ou de Specop , montrent une tendance globale à choisir password et welcome en tant que mot de passe. Et les acteurs de la menace le savent.

Les observations des tentatives de connexion SSH sur les honeypots TEHTRIS au cours des deux dernières semaines permettent de confirmer que les mots « password » et « welcome » (et leurs variantes) sont effectivement testés sans relâche par les attaquants : plus de 17 000 fois en provenance d’environ 6 304 adresses IP.

Ci-dessous les 50 premières connexions testées avec « password » ou « welcome » :

Le top 10 des adresses IP responsables de ces tentatives d’authentification SSH sont les suivantes :

| Adresse IP | AS | Pays |

| 195.3.147[.]52 | 41390 (RN Data SIA) | LV |

| 193.105.134[.]95 | 42237 (w1n ltd) | SE |

| 61.177.173[.]16 | 4134 (Chinanet) | CN |

| 167.71.141[.]138 | 14061 (DIGITALOCEAN-ASN) | GB |

| 147.135.137[.]204 | 16276 (OVH SAS) | FR |

| 61.177.172[.]143 | 4134 (Chinanet) | CN |

| 51.83.70[.]228 | 16276 (OVH SAS) | FR |

| 61.177.172[.]147 | 4134 (Chinanet) | CN |

| 218.92.0[.]204 | 4134 (Chinanet) | CN |

| 106.12.122[.]62 | 38365 (Beijing Baidu Netcom Science and Technology Co., Ltd.) | CN |

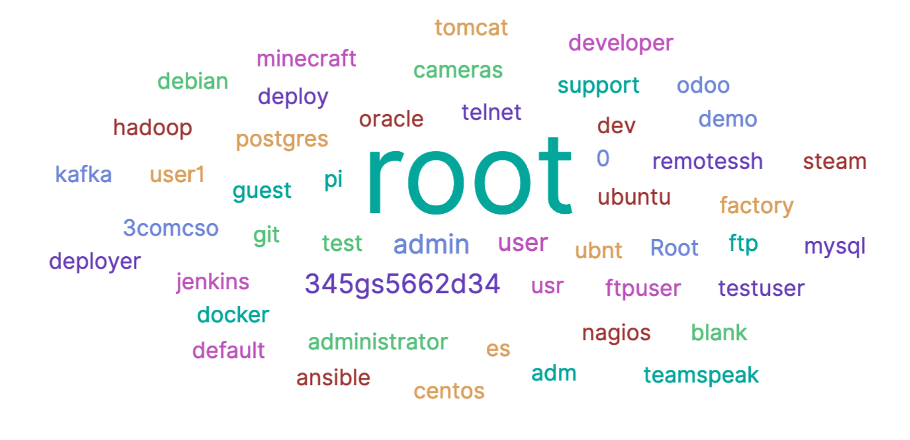

Examinons de plus près les identifiants que les attaquants bruteforcent par région :

Dans toutes les régions, 345gs5662d34 / 345gs5662d34, ainsi que admin / admin et root / root figurent dans le top 5 des identifiants les plus utilisés par les attaquants. Partout, ces trois identifiants sont testés avec différents types de mots de passe classiques :

- 0

- 1234

- 123456

- admin1234

- password

- admin

Parmi les légères différences dans les top 10 des identifiants les plus utilisés par les attaquants dans les différentes régions du monde se trouvent les suivantes:

- Le login user se classe dans le top 10 au Canada

- pi / pi est utilisé aux États-Unis, en Amérique du Sud et dans le Pacifique Sud.

- ubunt / ubunt se classe dans le top 10 de l’Europe occidentale, de l’Amérique du Nord, de l’Asie du Pacifique Sud et de l’Amérique du Sud.

- factory / factory, 3comcso / RIP000 (qui sont les identifiants par défaut du routeur 3Com SUPERSTACK II) et cameras / cameras se trouvent uniquement dans le top 10 de l’Europe de l’Ouest.

Pour plus de sécurité, vous devriez suivre les recommandations de ENISA concernant les mots de passe : changer les mots de passe par défaut et ne pas réutiliser les mots de passe pour plusieurs comptes, utiliser des mots de passe complexes (plus de 8 caractères avec des caractères alphanumériques et spéciaux). Il est également recommandé d’utiliser l’authentification multifactorielle (MFA) pour renforcer la sécurité des comptes – un mot de passe seul ne suffit pas.

Principales lignes de commande lorsqu’un attaquant pénètre dans un système

Après avoir bruteforcé les identifiants SSH, l’étude des actions exécutées par les attaquants lorsqu’ils pénètrent le système ont mis en évidence deux lignes de commande lancées successivement :

cd ~ ; chattr -ia .ssh ; lockr -ia .sshTout d’abord, l’attaquant utilise ces utilitaires Linux pour déverrouiller l’accès au fichier .ssh.

cd ~ && rm -rf .ssh && mkdir .ssh && echo "ssh-rsa AAAAB3NzaC1yc2EAAAABJQAAAQEArDp4cun2lhr4KUhBGE7VvAcwdli2a8dbnrTOrbMz1+5O73fcBOx8NVbUT0bUanUV9tJ2/9p7+vD0EpZ3Tz/+0kX34uAx1RV/75GVOmNx+9EuWOnvNoaJe0QXxziIg9eLBHpgLMuakb5+BgTFB+rKJAw9u9FSTDengvS8hX1kNFS4Mjux0hJOK8rvcEmPecjdySYMb66nylAKGwCEE6WEQHmd1mUPgHwGQ0hWCwsQk13yCGPK5w6hYp5zYkFnvlC8hGmd4Ww+u97k6pfTGTUbJk14ujvcD9iUKQTTWYYjIIu5PmUux5bsZ0R4WFwdIe6+i6rBLAsPKgAySVKPRK+oRw== mdrfckr" >> .ssh/authorized_keys && chmod -R go= ~/.ssh && cd ~Ensuite, l’attaquant tente de supprimer les clés SSH stockées sur l’appareil. Cela permet de gagner du temps avant que les blue teams ne puissent accéder à nouveau au système pour remédier aux actions des attaquants. Mais cela permet également d’extraire d’autres acteurs malveillants de la machine. L’attaquant ajoute sa propre clé SSH associée au nom d’utilisateur mdrfckr. Ce script précis a été associé par le passé à une variante du miner Monero Shellbot. Nous observons une légère évolution dans les TTP des attaquants puisqu’ils prennent désormais en compte les éventuelles protections d’attributs de fichiers et tentent de les contourner.

Ce comportement est courant dans les attaques de cryptomining, comme l’a souligné la campagne Color1337 étudiée par TEHTRIS.

Pic du nombre de scans ZMAP

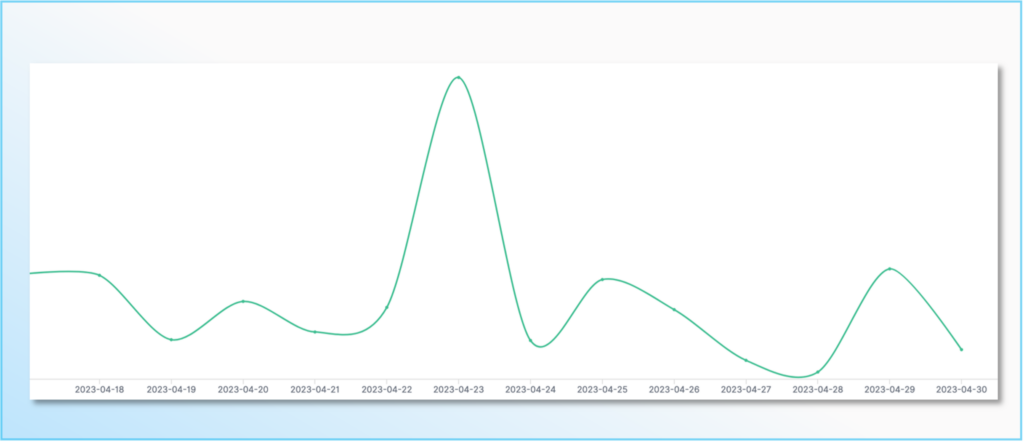

En surveillant le nombre de scans ZMAP sur nos pots de miel, nous avons observé un pic autour du 23rd d’avril – comme illustré ci-dessous.

ZMAP est un outil de scan à grande échelle qui peut être utilisé par les cyberattaquants pendant la phase de reconnaissance afin d’identifier les victimes pour mener d’autres activités malveillantes. Il ne s’agit pas d’un outil malveillant en soi – et d’ailleurs, les membres de blue teams et les chercheurs en cybersécurité ont également recours à ce type d’outils pour identifier les vulnérabilités.

Nous observons des requêtes massives sur le port tcp/80, ainsi que des demandes résiduelles sur les ports tcp/445 et tcp/22.

Le top 5 des adresses IP qui effectuent ces analyses sont connues des bases de données publiques sur les activités malveillantes :

| Adresse IP | AS | Pays |

| 66.240.236[.]116 | AS 10439 ( CARINET ) | US |

| 64.227.146[.]243 | AS 14061 ( DIGITALOCEAN-ASN ) | IN |

| 142.93.115[.]5 | AS 14061 ( DIGITALOCEAN-ASN ) | US |

| 170.64.166[.]144 | AS 14061 ( DIGITALOCEAN-ASN ) | AU |

| 159.203.44[.]105 | AS 14061 ( DIGITALOCEAN-ASN ) | CA |