Le réseau de honeypots de TEHTRIS a enregistré de nombreuses activités malveillantes effectuées cette semaine encore. Focus sur 3 événements et les IoC associés.

Tentative d’exploitation de la vulnérabilité ShellShock sur une infrastructure finlandaise

En semaine 49, deux adresses IP ont ciblé une infrastructure finlandaise et ont tenté d’exploiter une vulnérabilité du shell Bash (CVE-2014-6271 CVSS3 9.8), et plus particulièrement sur des produits Sonicwall :

URL : /cgi-bin/jarrewrite.sh

UserAgent : "() { :; }; echo ; /bin/bash -c \'cat /etc/passwd\'"Certaines versions de Sonicwall Virtual Office SSL-VPN sont vulnérables à ShellShock., ce qui permet à un attaquant d’exécuter des commandes arbitraires. Cette vulnérabilité a été patchée en 2015 mais les attaquants continuent de l’inclure dans leurs scans à la recherche de versions vulnérables.

La première IP malveillante est l’IP australienne 170.64.142[.]27 (AS14061 – DIGITALOCEAN-ASN), inconnue des bases de données publiques. Elle a effectué plus de 400 requêtes web le 05/12/22. Parmi les autres vulnérabilités que l’attaquant a tenté d’exploiter se trouvent :

- Les CVE-2022-26134 (CVSS3 9.8) et CVE-2021-26084 (CVSS3 9.8), qui affectent toutes deux des serveurs et data centers Confluence, et permettent l’injection de code OGNL et l’exécution de code arbitraire

- La CVE-2018-0125 (CVSS3 9.8) qui affecte l’interface web de certains routeurs Cisco qui permet à un attaquant d’exécuter du code arbitraire et d’obtenir les droits administrateurs sur le système

- La CVE-2019-16662 (CVSS3 9.8) découvert dans rConfig 3.9.2 (un outil opensource de configuration)

La seconde IP malveillante est l’adresse finlandaise 37.228.129[.]133 (AS 200651 – FLOKINET LTD) qui a lancé deux requêtes le 06/12/22. Elle serait une sortie de nœud Tor selon certains référentiels publics. En plus de la tentative d’exploitation ShellShock, l’attaquant a lancé une requête web pour exploiter la CVE-2019-9082 (CVSS3 8.8) sur ThinkPHP (un framework d’applications pour entreprises et professionnels), toujours sur le même honeypot finlandais.

Tentative d’exploitation d’une vulnérabilité VMWare

Cinq adresses IP ont tenté d’exploiter la CVE-2021-21985 (CVSS3.9.8) affectant certaines versions de VMWare vSphere et permettant à un attaquant non authentifié d’exécuter du code arbitraire à distance avec un haut niveau de privilège.

4 adresses IP sont enregistrées auprès de l’AS57043 HOSTKEY B.V. néerlandaise et, selon TEHTRIS NTA, conduisent les mêmes activités malveillantes :

- Utilisation de cURL pour balayer le web (cURL est un outil de commande pour obtenir ou envoyer des données à l’aide de la syntaxe URL)

- Tentative d’exploitation de la CVE-2021-31207 (CVSS3 7.2) dans Microsoft Exchange Server qui permet l’exécution de code arbitraire à distance et l’élévation de privilèges

- Utilisation de NMAP (outil d’exploration réseau) pour effectuer un scan

IoC :

| IP |

| 146.0.77[.]39 |

| 146.0.77[.]38 |

| 5.39.220[.]78 |

| 146.0.75[.]2 |

La cinquième adresse IP est l’IP australienne 170.64.150[.]255 de l’AS14061 (DIGITALOCEAN-ASN), inconnue des bases de données publiques. Elle cible une infrastructure espagnole avec plus de 400 requêtes web, parmi lesquelles certaines visent à exploiter Log4Shell (CVE-2021-44228 – CVSS3 10) et une vulnérabilité dans F5 BIG-IP permettant l’exécution de code arbitraire à distance, ainsi que portant atteinte à l’intégrité et à la confidentialité des données (CVE-2020-5902 – CVSS3 9.8).

Comme le rappelle le CERT-FR de l’ANSSI, les interfaces de gestion ne doivent pas être accessibles directement sur Internet. Plus d’informations à ce sujet : https://www.cert.ssi.gouv.fr/alerte/CERTFR-2021-ALE-011/

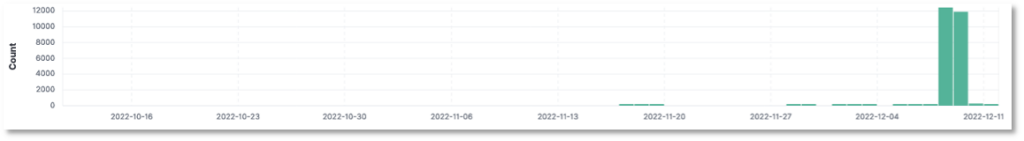

SSH : 30% des tentatives associées aux mêmes logins/mots de passe

Cette semaine, 30% des tentatives de connexion SSH sont associées à deux logins / mots de passe qui n’étaient pas – ou peu – vus les semaines précédentes. Il s’agit de :

- knockknockwhosthere / knockknockwhosthere, requêté par plus de 6 500 adresses IP différentes en particulier le 08 et 09/12/22, représentant 16% du total de l’activité SSH observée

- 345gs5662d34 / 345gs5662d34, requêté par plus de 5 770 adresses IP différentes entre le 09 et 11/12/22, correspondant à 14% de l’activité SSH observée totale

Les leçons à retenir cette semaine sont les suivantes :

- N’oubliez pas de mettre à jour tous vos logiciels car même les vulnérabilités datées continuent à être exploitées par les attaquants.

- Évitez d’exposer sur internet les machines ou interfaces qui n’ont pas besoin de l’être.

- Changez toujours vos mots de passe en respectant les règles de robustesse.