En matière d’innovation, les gangs cybercriminels sont réputés pour être particulièrement doués. Certains sont même proches du « génie » tant leurs outils sont élaborés, novateurs et ingénieux.

Mais ces gangs savent également faire évoluer leurs tactiques, et depuis peu, leurs structures organisationnelles.

Certains se comportent comme de véritables entreprises multinationales et, comme dans toutes organisations de ce type, il n’est plus d’entreprise aujourd’hui qui envisage son activité sans s’appuyer sur des alliances.

Depuis quelques mois, nous assistons à des mouvements stratégiques très intéressants au sein de certains groupes et nous avons vu naître de véritables petites révolutions en matière d’organisation cybercriminelle.

Nous connaissions le modèle « RaaS », pour « Ransomware As A Service », nous découvrons désormais les modèles des « cartels » et des « réseaux de sous-traitance ».

Les cartels dans la cyber criminalité

Si l’on s’en tient à l’une des définitions du Larousse, un cartel est une « Entente réalisée entre des groupements professionnels, syndicaux, politiques, etc., en vue d’une action commune. »

Rien ne pouvait être plus exact pour définir et décrire ce à quoi nous assistons aujourd’hui en matière de cybercriminalité.

En effet, il a récemment été découvert que plusieurs grands groupes avaient décidé de mettre en commun un certain nombre de leurs assets (renseignement, tactiques, outils offensifs, plateforme d’extorsion…) afin d’obtenir rapidement, et de manière systématique, un important bénéfice financier.

Cette association est particulièrement pensée et élaborée : il s’agit pour eux d’assurer la réussite de leurs actions en collaborant intelligemment et efficacement. Utiliser les capacités techniques et les savoir-faire de chacun pour gagner du temps, et garantir le succès des opérations.

Mais cette évolution dans l’organisation ne s’arrête pas là.

Certains groupes ont même mis en place des filières de recrutements, des centrales d’achats, etc. en reproduisant des organisations dignes des grandes entreprises. On découvre donc que certains ont

- un service RH, avec des capacités de recrutement dans le Darkweb

- un service finance qui met en œuvre des fonds de fonctionnement, ainsi que des caisses de solidarité en cas d’arrestation, de saisie des infrastructures, etc.

- un service commercial, qui gère les achats des vulnérabilités ou des exploits, et les ventes de droits d’utilisation des ransomware ou des outils comme les webshell.

Le schéma ci-dessus présente de manière simplifiée ce qu’est la CTI, au travers de ses trois piliers que sont les renseignements tactiques, opérationnels et stratégiques qui permettent aux décideurs de réagir vite et bien. La partie stratégique offre une vision du risque et appuie la prise de décision et pour l’atténuer. Pour chacun, nous faisons le lien avec les données de sortie et l’audience visée.

L’association en cartel de Wizard Spider, Twisted Spider, Viking Spider et LockBit est sans doute la plus connue car l’une des plus redoutables.

Ce cartel est parfaitement organisé et tire de cette association tous les bénéfices possibles : Vicking Spider et LockBit utilisent les données volées par Twisted Spider pour réaliser des attaques utilisant des vulnérabilités et des exploits très spécifiques et ciblés. Lockbit et Wizard Spider déploient en parallèle des ransomware sur les systèmes des victimes afin d’assurer un retour financier rapide. Le gang des 4 fera ensuite pression sur chaque victime, en utilisant des moyens de coercition au travers des méthodes de triple ou quadruple extorsion.

Mais nous avons d’autres exemples de cartels, comme l’association des gangs REvil, Maze et Egregor (les deux derniers ayant récemment suspendu leurs activités), ou du trio constitué de Wizard Spider, Ryuk et Conti.

L’une des plus célèbres attaques réussies par un cartel est sans aucun doute celle qui a touché Solarwinds et qui a été révélée en fin d’année 2020. On suspecte le groupe SilverFish, visiblement très proches du FSB et SVR (services de renseignements russes), d’être à l’origine de cette attaque. Mais ce groupe lui-même serait constitué d’autres groupes, comme le terrible gang russe EvilCorp.

Mais lorsque le mode « Cartel » est impossible, on assiste à un fonctionnement tout aussi efficace et redoutable, celui de la sous-traitance.

Les programmes de sous-traitance

Il s’agit pour les groupes cybercriminels de trouver le moyen le plus efficace pour atteindre leur but : réussir leur attaque, qu’elle soit motivée par l’argent ou par les données qu’ils convoitent.

Le mot d’ordre est et reste l’efficacité.

Il faut donc aller vite, et augmenter le niveau de réussite.

Tous les groupes n’ayant pas forcément toutes les compétences requises pour mener une attaque sophistiquée, certains d’entre eux choisissent de faire appel aux compétences d’autres cybercriminels afin d’arriver à leurs fins.

On sait par exemple que découvrir un point d’entrée dans un système d’information est un travail complexe qui prend du temps. Il faut travailler sur la découverte de vulnérabilités, et avoir la capacité de les exploiter.

Un gang va donc acheter les services d’autres groupes ou individus, et exploiter à ses fins les découvertes ainsi achetées. Ses achats auront vite été rentabilisés. Mais il pourra également revendre les exploits achetés à d’autres groupes afin de se faire un peu plus d’argent.

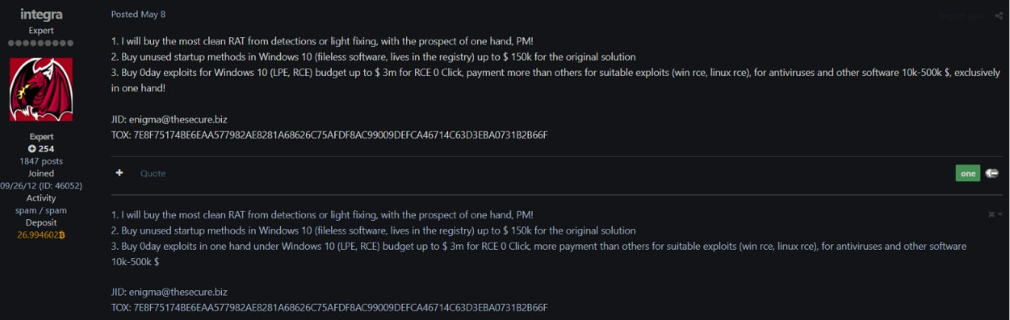

Un exemple récent et assez marquant est celui d’un acteur connu du monde cybercriminel, nommé « Integra », qui a déposé près de 27 Bitcoins (plus d’un million de dollars) sur un forum du Darkweb afin d’acheter des exploits 0-day : RCE (exécution de code à distance) – LPE (local private escalation) auprès d’autres membres du forum.

Ce type d’offres sur les forums underground commencent à se multiplier, ce qui n’est pas vraiment de bon augure puisque cela signifie que les attaques vont désormais être de plus en plus fulgurantes.

Les longues phases de reconnaissance, qui pouvaient être détectées par les capacités de renseignement des équipes de cyberdéfense, ne sont donc plus systématiquement le signe d’une attaque proche.

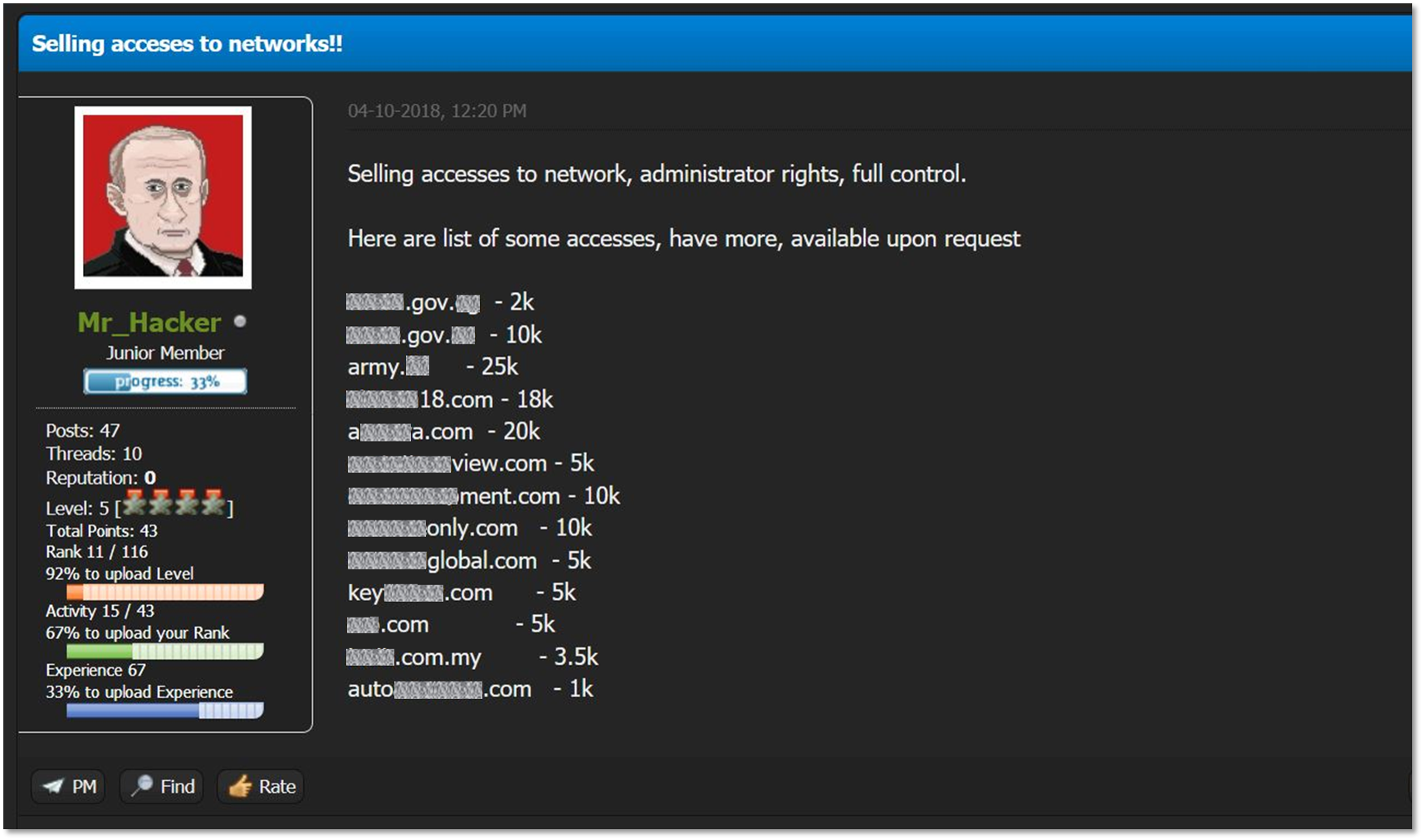

Voici l’exemple d’un gang qui vend :

Et un qui achète :

Conclusion

On le voit avec ces 2 modèles, les cyber gangs deviennent de plus en plus structurés, et ces évolutions stratégiques d’organisation leur permettent d’être de plus en plus agressifs et virulents.

Nous sommes passés de la double extorsion, à la triple et même à la quadruple extorsions dans certains cas.

La première extorsion consiste à chiffrer toutes les données des victimes afin de les contraindre à payer pour les récupérer.

La deuxième consiste à voler les données, et à menacer de les publier sur le darkweb si une rançon n’est pas payée.

La troisième est celle de la menace de déstabiliser toute l’infrastructure de la victime en utilisant des attaques par déni de service.

Et depuis peu, on voit fleurir une nouvelle technique le harcèlement et le chantage, par lesquels les gangs menacent de communiquer publiquement qu’une entreprise a été pillée.

Les gangs cybercriminels appliquent avec brio les principes de base de ce que l’on appelle « l’intelligence collective ». Plus que l’addition d’intelligences mises bout à bout, l’intelligence collective permet de faire éclore des solutions, lorsque différents individus possèdent chacun des compétences spécifiques.

On le comprend aisément, ces évolutions organisationnelles sont stratégiques tant pour les attaquants, qui y trouvent des moyens de gagner en efficacité, que pour les défenseurs qui doivent trouver de nouveaux moyens de comprendre et détecter la menace.

Nos équipes de hackers éthiques ont mis la culture offensive des cybercriminels au service de votre Défense. Découvrez comment identifier et neutraliser les cyber attaques et comportements malveillants automatiquement grâce à l’IA et la puissance de la TEHTRIS XDR Platform.