Le 23/03/2020, Microsoft a publié un avis de sécurité concernant deux failles critiques permettant l’exécution de code arbitraire à distance (RCE).

Ces failles résultent de la mauvaise gestion de fichiers de « polices » d’écriture effectuées par Windows Adobe Type Manager. Elles peuvent être exploitées par l’ouverture d’un fichier contenant une police d’écriture spécifique malformée.

La prévisualisation d’un fichier infecté, par le panneau de prévisualisation Windows, permet l’exploitation de la vulnérabilité.

Microsoft n’a pour l’instant pas communiqué sur la date de sortie d’un correctif.

À la date du 27 mars 2020, il n’y a pas d’exploit public.

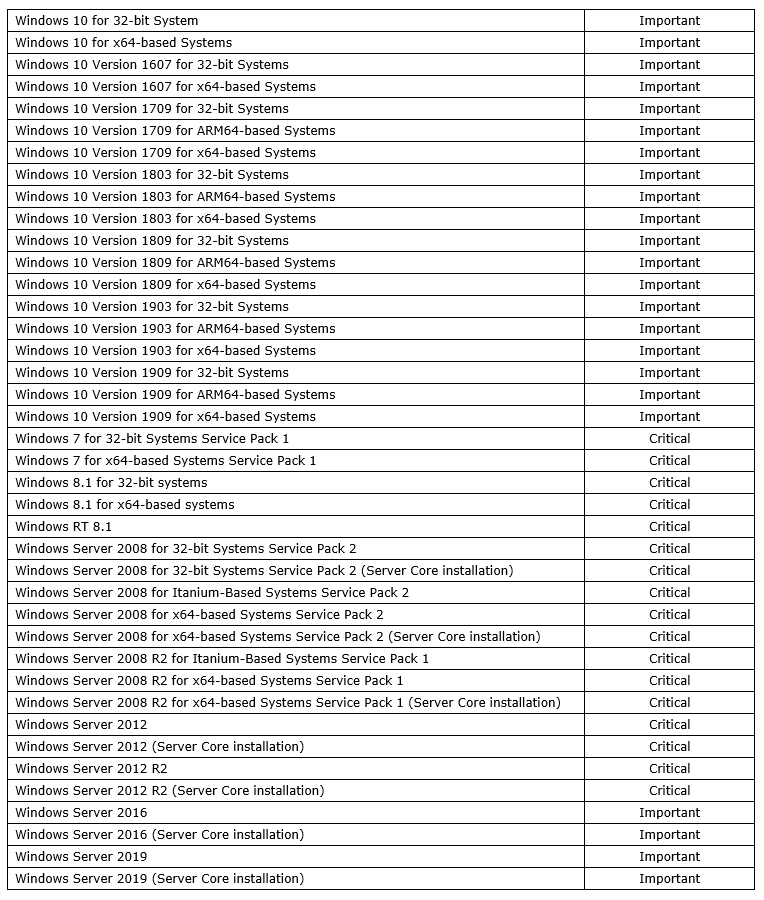

Systèmes affectés

Attenuation du risque

Microsoft a réalisé une mise à jour de son bulletin le 27 mars 2020 (version 1.5) afin de diminuer le niveau sévérité appliqué aux versions de Windows 10, passant du niveau critique à important.

Depuis Windows 10 en version 1703, toutes les polices sont traitées en contexte utilisateur via « appcontainer » par « fontdrvhost.exe » ce qui limite l’impact.

En cas d’exploitation de la vulnérabilité, le code n’est pas exécuté avec des droits system mais avec les droits de l’utilisateur qui visualise, ou prévisualise, un document comportant des polices d’écritures mal formées.

Microsoft indique que les ordinateurs sous Windows 10 présentent un risque d’exécution de code à distance négligeable et dont l’élévation de privilège est impossible.

De plus cette vulnérabilité a été utilisée lors de rares cas, sur des attaques ciblées et n’a pas été constatée sur Windows 10. Il n’est donc pas utile d’en surveiller l’exploitation sur Windows 10.

Microsoft indique qu’il est possible que certains codes malveillants soient bloqués nativement par Windows ATP (s’il est activé).

Détection

Les équipes de TEHTRIS ont pu rédiger et tester des règles de détection spécifiques à cette vulnérabilité. La plateforme XDR XDR permet désormais d’effectuer une surveillance du chargement des librairies impactées par cette vulnérabilité.

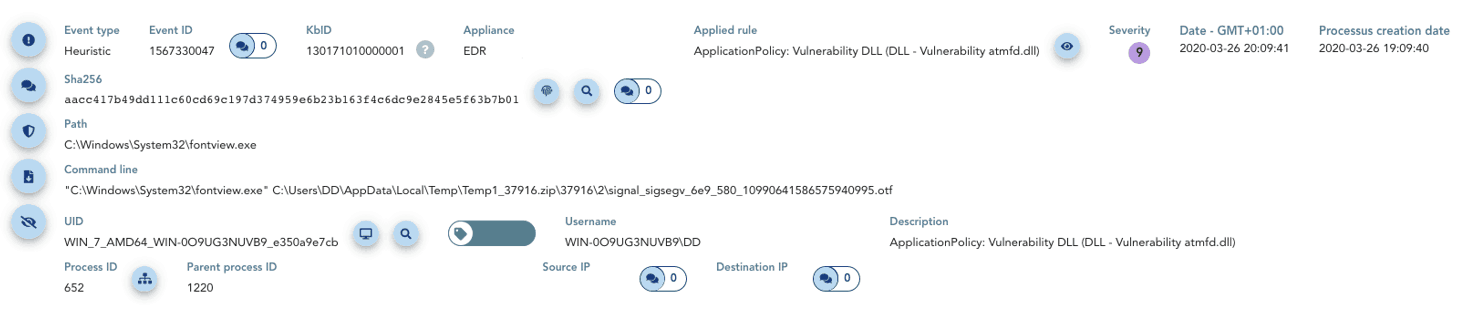

Exemple d’alerte générée par la règle « DLL – Vulnerability atmfd.dll » :

Cette détection est mise en œuvre via un mécanisme de surveillance de l’ensemble des librairies chargées sur le système, ce qui pourrait entraîner une légère diminution des performances de l’ordinateur sur lequel il est activé. Si ce ralentissement n’a pas été constaté sur les environnements de test interne à TEHTRIS, nous vous recommandons de ne l’appliquer que sur des postes clients étant amenés à visualiser du contenu en provenance d’organismes extérieurs et disposant d’un système d’exploitation antérieur à Windows 10. Il ne semble pas opportun de l’activer sur les serveurs internes ou les postes dédiés à l’administration.

En parallèle à la mise en place de ces règles de détection, TEHTRIS vous recommande de renouveler la sensibilisation de vos utilisateurs aux risques apportés par l’ouverture de documents dont l’origine est inconnue.

Protection via la TEHTRIS XDR Platform

La plateforme TEHTRIS XDR ayant la capacité de détecter l’exploitation de cette vulnérabilité, il est possible de mettre en place des règles de protection via la fonctionnalité de remédiation. Cette dernière ne devra être appliquée qu’après avoir été testé en détection durant une période et sur une population représentative afin de diminuer les risques de faux positifs lors de tests de non-régression.

// Sources

https://tehtris.com/fr/services/cert-csirt/

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/ADV200006

https://media.cert.europa.eu/static/SecurityAdvisories/2020/CERT-EU-SA2020-017.pdf

https://docs.microsoft.com/en-us/security-updates/securitybulletins/2015/ms15-080

https://googleprojectzero.blogspot.com/2015/08/one-font-vulnerability-to-rule-them-all_13.html