Les infrastructures IT s’étendent et se complexifient, reliant la quasi-totalité des éléments qui composent la cybersphère, et 7 milliards de vies se retrouvent ainsi interconnectées sans mesurer la gigantesque profondeur des risques associées. Hélas, de nombreux individus et entités, utilisent déjà allègrement ces nouveaux territoires, comme vecteurs et comme cibles, rappelant parfois dans le chaos que les créations humaines possèdent en elles les germes de leur propre destruction. L’instinct de survie, propre aux entités vivantes, poussera ainsi les structures les plus adaptées à se protéger, visant une évidente résilience. Mais quand certains incidents de cybersécurité apparaissent, il faut agir et parfois évaluer une situation de crise de manière rapide et efficace. On doit ainsi se protéger, s’organiser, limiter sa surface d’exposition, mais aussi humblement reconnaître le risque d’intrusion, et préparer le post-mortem avec une stratégie Forensics.

- De la nécessité d’avoir une instrumentation efficace

- Du choix de l’instrumentation

- De l’usage des bons instruments

- Conlusion

De la nécessité d’avoir une instrumentation efficace

L’expérience montre qu’en cas d’incident de cybersécurité, il est très utile d’avoir des outils pour vérifier une situation et pour reconquérir un terrain distant occupé par des agresseurs. Imaginez le réseau d’une grande structure, avec plusieurs milliers de machines, hétérogènes en termes d’applications et de systèmes, réparties sur différents sites voire pays.

« Dans une telle situation, lorsqu’un doute technique apparait, la complexité d’analyse est telle, que des retards évidents existent, contribuant à ajouter des dangers au niveau cybersécurité, et des soucis organisationnels, techniques voire psychologiques (stress). «

On utilise alors souvent les termes de Force d’Intervention Rapide (FIR), voire de Digital Forensics and Incident Response (DFIR), et de nombreux autres acronymes et définitions. L’idée sous-jacente, c’est de pouvoir rapidement intervenir, pour du “post mortem” ou pour une levée de doute. De nombreux documents ou normes expliquent déjà comment et pourquoi préparer des cellules de crises, des centres opérationnels, des équipes d’interventions, etc. Souvent, on constate qu’il n’est pas question de technologie : cette dernière est considérée comme un souci annexe, qui pourra être étudié plus tard, puisque l’organisation et la forme, au-delà du fond technique, prennent le pas, ce qui est rassurant et structurant. Les sacs à dos et les laptops sont prêts pour partir en mission défensive. Mais en réalité, combien de temps mettra-t-on pour rejoindre et couvrir plusieurs sites distants qui réclament de manière plus urgente de vraies actions coordonnées ?

Le secret pour améliorer cette situation, réside dans le fait d’unifier Stratégie & Tactique : avoir des plans, mais aussi, des moyens pour être capable d’assumer chaque cas réel. On doit alors instrumenter les infrastructures pour se préparer à gérer un incident et à se battre contre un ennemi informatique de manière globale.

Du choix de l’instrumentation

Les entreprises de cybersécurité qui gèrent de très grands volumes d’événements pour des infrastructures internationales, préfèreront bénéficier d’outils d’analyses à distance, couplés avec des éléments de traçabilité.

« Pendant que certains choisissent les sondes de détection d’intrusions au niveau réseau, d’autres ont décidé de se rapprocher de leurs ennemis, au plus près de ces derniers, directement dans les systèmes d’exploitation. Un combat rapproché est alors possible, le corps à corps informatique laissant place à des sessions de lutte informatique défensive, parfois violentes. »

Les attaquants pourront prendre différentes formes : des humains ayant des accès illicites distants, des logiciels offensifs plus ou moins autonomes, voire un couplage récurrent des deux. Les actions malveillantes pourront s’intéresser à toutes les phases agressives, de la reconnaissance de cible, jusqu’à l’opération finale.

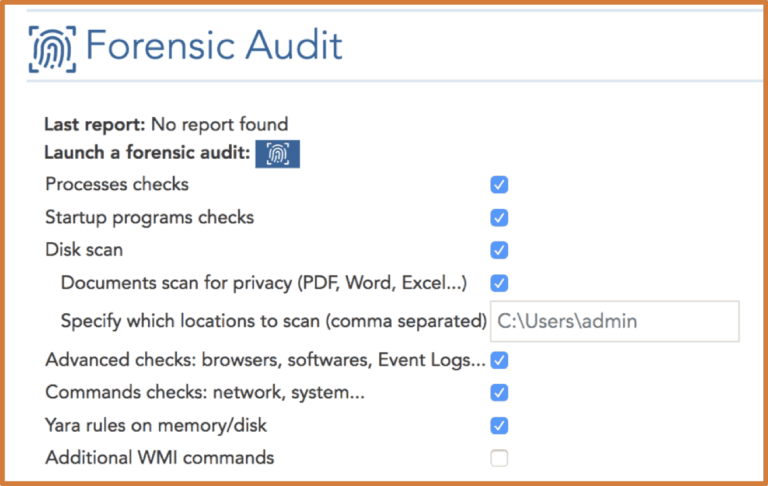

- Ces dernières années, la tendance aura dégagé un terme plus percutant que d’autres sur cette thématique : EDR ou Endpoint Detection and Response. Il s’agit d’agents qui vont être déployés sur le terrain pour des raisons défensives. Ces derniers auront notamment pour mission :

- De détecter et de neutraliser les comportements malveillants, comme par exemple un blocage de ransomware ou une coupure de backdoor malveillante furtive et inconnue

- De tracer et de remonter un maximum d’éléments utiles à un centre de commandement défensif, comme par exemple du SIEM avec les logs des stations de travail pour ne pas perdre de précieuses preuves

- De qualifier le niveau d’exposition potentiel, comme par exemple, l’identification des vulnérabilités locales à chaque système

- Et enfin d’autoriser de nombreux types d’investigations à distance, accompagnés éventuellement d’actions de contre-mesure

De l’usage des bons instruments

Reprenons l’exemple d’un parc informatique hétérogène et éclaté géographiquement. Faut-il financer des projets de personnes disponibles en 24/7 pour tenter de prendre les moyens de transports nécessaires et rejoindre un ou plusieurs sites à plus de 500 voire 5000 km ? Ou bien, autre façon d’opérer, faut-il utiliser les fonctionnalités avancées d’un EDR, pour qu’un expert SOC/CSIRT puisse travailler à distance ?

Dans ce cas, l’agent EDR devient quelque part l’avatar du cyber gardien qui va pouvoir effectuer son combat à distance. Et quand un tel agent possède aussi des composantes autonomes ou semi-autonomes, on se rapproche alors des notions de Smart Sensors qui sont très connues par exemple dans le monde de l’Industrie 4.0.

En effet, dans le cadre d’un agent EDR qui serait assez efficace, une équipe SOC/CSIRT bien formée ou avec une belle expérience, pourra vouloir mener de nombreuses actions à distance, comme par exemple :

- Lancer une autopsie sur plusieurs systèmes potentiellement piratés

- Recueillir rapidement les preuves de compromissions et être capable de les utiliser pour retrouver toutes les autres machines potentiellement “contaminées”

- Partager des éléments techniques et des preuves à des collègues, dans des tickets ou dans des bases associées, dans lesquels d’autres outils orientés IOC (Indices de compromissions) pourront même piocher pour aller supprimer et détecter ces mêmes agressions ailleurs

- Et enfin endiguer l’agression en lançant des contre-mesures techniques : isolation des équipements compromis, identification de toutes les machines liées à l’agression, application de traitements distants pour nettoyer/limiter les failles ou les éléments intrusifs, détections de déplacements latéraux

Tout ceci existe et tourne déjà en production dans les nombreuses sociétés qui veulent limiter au maximum les agressions. Ces dernières ont en général une volonté de gestion technique de la menace, en ajoutant ces couches de blindage et de réponse à incidents, sur tout leur parc.

Bien évidemment, il vaudrait mieux se protéger, plutôt que de se retrouver à planifier des cellules de crises en cas d’incidents. Une très bonne prévention limitera un maximum d’attaques, rendant moins récurrents le déclenchement de crises. Sinon, à force, on risquerait de provoquer des fatigues ou des ruptures organisationnelles.

Par ailleurs, un EDR possède en général aussi des capacités défensives, au-delà des aspects réponse à incidents. Donc, si l’on considère qu’un EDR est réellement efficace, il pourra aussi faire une partie du travail de base, tout seul, en 24/7, assurant quasiment une forme d’action de niveau 1 au sens ITIL.

Donc non seulement l’EDR pourra éliminer les menaces non captées par les solutions de sécurité traditionnelles (virus, APT, ransomwares, etc, inconnus dans les bases de signatures du moment), mais en plus on aura un gain en automatisant les processus défensifs, ce qui peut conduire à des économies au niveau organisationnel, en fonction de la situation.

On comprendra qu’il vaut alors mieux blinder son infrastructure avec des agents EDR efficaces partout, plutôt que d’avoir du personnel qui lira des lignes de logs en 24/7 : détection, protection, réponse. Néanmoins, on pourra aussi légitimement conserver une force de frappe pour des besoins spécifiques de type FIR, mais le coût global sera alors maîtrisé, car ces équipes ne se déplaceront que de manière organisée et réfléchie, grâce à une phase défensive amont (recueil d’informations, préparations, etc) assistée par un EDR efficace.

Conclusion

Memento Mori : par cette légère extension métaphorique, reconnaissons ici ensemble que les éléments qui composent les infrastructures IT peuvent de nos jours hélas facilement être compromis.

Mettons en place des stratégies défensives qui prennent en compte la vie des systèmes au quotidien, mais aussi leur possible “mort” ou ici “compromission”.

Il faut donc des solutions capables de détecter, protéger, auditer, surveiller, sans oublier la possibilité de réparer, investiguer, intervenir en cas de crise, y compris à distance, et en mode immédiat.

Tout ceci, c’est le métier des agents EDR (Endpoint Detection and Response), que certains ramènent voire mélangent aussi vers ou avec d’autres notions commerciales comme les EPP.

De nombreuses entités ont déjà commencé à étoffer leurs défenses sur tout ou partie de leur périmètre, et gageons que cette positive envie de vraie sécurité technique prendra le pas pour imposer une attrition continue aux attaquants, afin de contribuer à la paix sur Internet et à la résilience de tous les moyens positifs de la cybersphère.

TEHTRIS EDR est une solution française éditée par TEHTRIS, qui fut qualifiée officiellement avec 100% de menaces bloquées sous Windows en Mai 2018 par un laboratoire indépendant accrédité au niveau international.